Pytanie 1

Aby wykorzystać framework Django, należy pisać w języku

Wynik: 14/40 punktów (35,0%)

Wymagane minimum: 20 punktów (50%)

Aby wykorzystać framework Django, należy pisać w języku

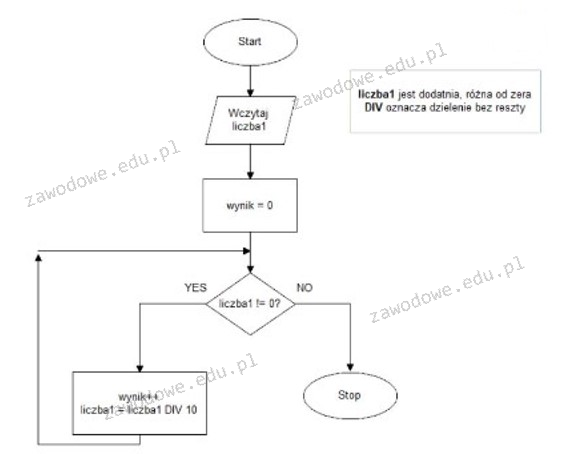

Jakie obliczenia można wykonać za pomocą poniższego algorytmu, który operuje na dodatnich liczbach całkowitych?

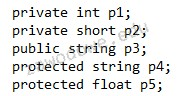

Zaprezentowany kod zawiera pola danej klasy. Które pole (pola) mogą być osiągnięte z poziomu głównego programu poprzez odwołanie się w formie nazwaObiektu.nazwaPola?

Który system informatyczny powinien być zastosowany do zarządzania sprzedażą w e-sklepie?

Jakie aspekty powinny być brane pod uwagę przy tworzeniu zestawów danych?

Które z podejść do tworzenia aplikacji najlepiej uwzględnia przyszłe zmiany w funkcjonalności?

Która z wymienionych sytuacji stanowi naruszenie praw autorskich?

Jaki jest kluczowy zamysł wzorca "Kompozyt" (Composite)?

Jakie są cechy biblioteki statycznej w zestawieniu z dynamiczną?

Jaki protokół komunikacyjny jest używany w aplikacjach IoT (Internet of Things)?

Jakie ma znaczenie operator "==" w języku C++?

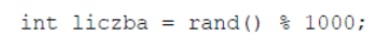

W języku C++, zakładając, że przedstawiony fragment kodu poprawnie się skompiluje i zostanie wykonany, to zmiennej liczba przypisana zostanie wartość

Jakie informacje przedstawia diagram Gantta?

Jaki typ pamięci RAM powinno się wybrać do efektywnego komputera do gier?

Użycie modyfikatora abstract w definicji metody w klasie wskazuje, że

Co to jest JWT (JSON Web Token)?

Który z wymienionych algorytmów sortujących posiada średnią złożoność obliczeniową równą O(n log n)?

Co to jest Webpack?

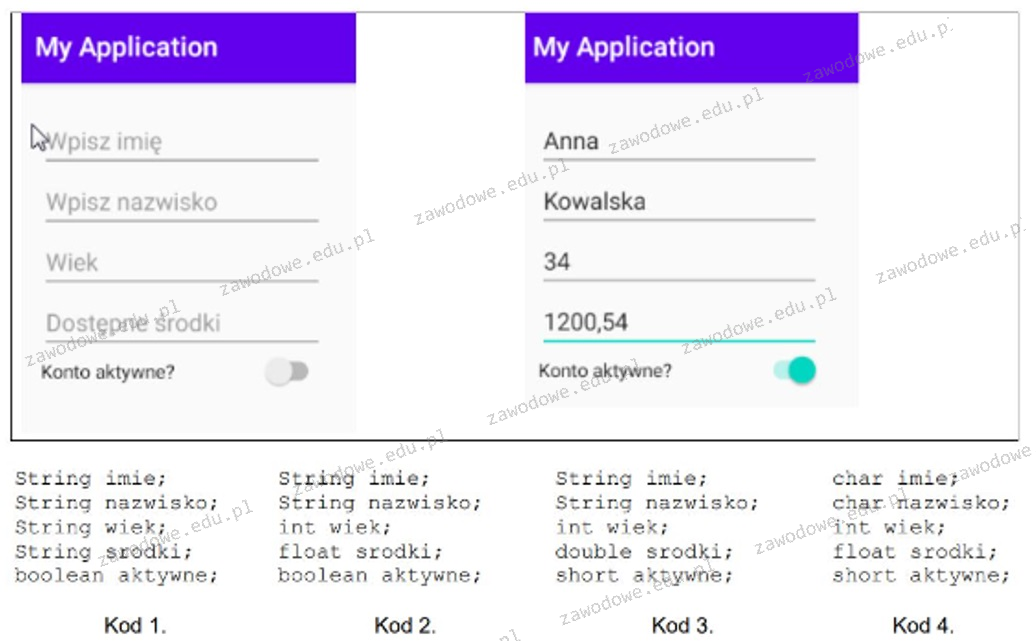

Na zaprezentowanych ilustracjach znajduje się okno aplikacji w wersji początkowej oraz po wprowadzeniu danych. Przyjmując, że pole "Dostępne środki" służy do wprowadzania wartości typu rzeczywistego, wskaż elementy struktury, które najlepiej odpowiadają tym danym?

Który z poniższych składników NIE jest konieczny do stworzenia klasy w C++?

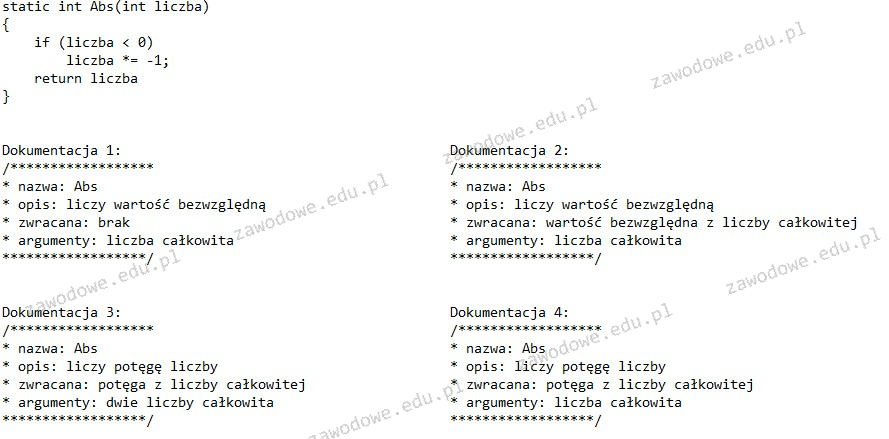

Która z dokumentacji funkcji odpowiada przedstawionemu kodowi źródłowemu?

Który z dokumentów stosowanych w metodologii Agile zawiera listę funkcjonalności produktu uporządkowanych według ich ważności?

Celem zastosowania wzorca Obserwator w tworzeniu aplikacji WEB jest:

Brak odpowiedzi na to pytanie.

Jakie jest podstawowe zastosowanie wzorca projektowego Singleton?

Brak odpowiedzi na to pytanie.

Jakie elementy powinny być zawarte w instrukcji dla użytkownika danej aplikacji?

Brak odpowiedzi na to pytanie.

Wskaż termin, który w języku angielskim odnosi się do "testów wydajnościowych"?

Brak odpowiedzi na to pytanie.

Jaką wartość jest w stanie przechować tablica jednowymiarowa?

Brak odpowiedzi na to pytanie.

Który z podanych algorytmów można zrealizować zarówno w sposób iteracyjny, jak i rekurencyjny?

Brak odpowiedzi na to pytanie.

Co należy do zadań interpretera?

Brak odpowiedzi na to pytanie.

Jak oddziaływanie monotonnego środowiska pracy może wpłynąć na organizm człowieka?

Brak odpowiedzi na to pytanie.

Jaką funkcję pełnią mechanizmy ciasteczek w aplikacjach internetowych?

Brak odpowiedzi na to pytanie.

Jakie działanie wykonuje polecenie "git pull"?

Brak odpowiedzi na to pytanie.

Który z wymienionych elementów jest fundamentalny w architekturze klient-serwer?

Brak odpowiedzi na to pytanie.

Zasada programowania obiektowego, która polega na ukrywaniu elementów klasy tak, aby były one dostępne wyłącznie dla metod tej klasy lub funkcji zaprzyjaźnionych, to

Brak odpowiedzi na to pytanie.

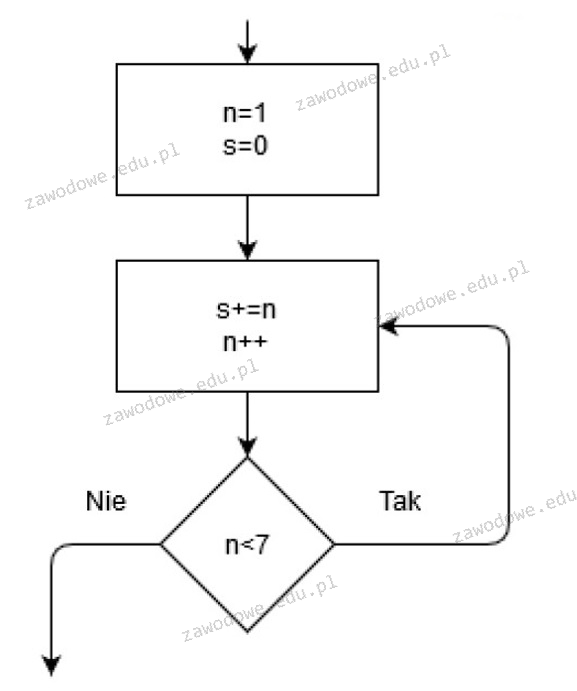

Na schemacie widoczny jest fragment diagramu blokowego pewnego algorytmu. Ile razy zostanie zweryfikowany warunek n<7?

Brak odpowiedzi na to pytanie.

Jakie działanie powinno się wykonać w pierwszym kroku, oceniając stan osoby poszkodowanej?

Brak odpowiedzi na to pytanie.

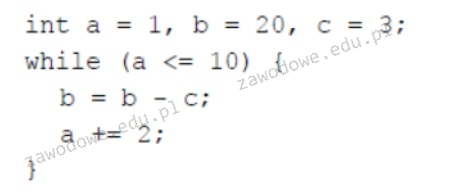

Jaką wartość ma zmienna b po wykonaniu poniższego kodu?

Brak odpowiedzi na to pytanie.

Co zostanie wyświetlone w konsoli po wykonaniu poniższego kodu?

| let arr = [1, 2, 3, 4, 5]; let result = arr.filter(num => num % 2 === 0); console.log(result); |

Brak odpowiedzi na to pytanie.

Co to jest GraphQL?

Brak odpowiedzi na to pytanie.

Który z poniższych opisów najlepiej charakteryzuje Node.js?

Brak odpowiedzi na to pytanie.