Pytanie 1

Elementem, który umożliwia wymianę informacji pomiędzy procesorem a magistralą PCI-E, jest

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Elementem, który umożliwia wymianę informacji pomiędzy procesorem a magistralą PCI-E, jest

Jak określana jest transmisja w obie strony w sieci Ethernet?

Usługi na serwerze są konfigurowane za pomocą

W standardzie Ethernet 100BaseTX konieczne jest użycie kabli skręconych

Umożliwienie stacjom roboczym Windows, OS X oraz Linux korzystania z usług drukowania Linuxa i serwera plików zapewnia serwer

Jakie polecenie w systemie Windows powinno być użyte do obserwacji listy bieżących połączeń karty sieciowej w komputerze?

Ataki mające na celu zakłócenie funkcjonowania aplikacji oraz procesów działających w urządzeniu sieciowym określane są jako ataki typu

Adapter USB do LPT można zastosować w sytuacji, gdy występuje niezgodność złączy podczas podłączania starszych modeli

Jakie polecenie w systemie Linux nie pozwala na diagnozowanie sprzętu komputerowego?

Wartość 101011101102 zapisana w systemie szesnastkowym to

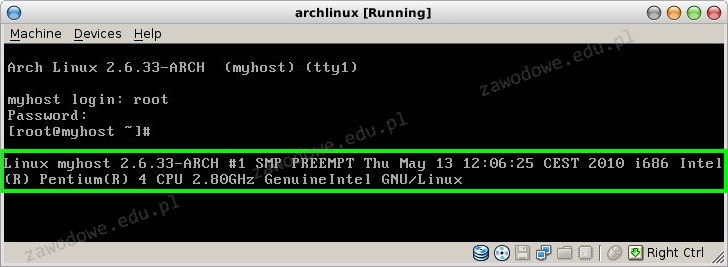

Jakie polecenie należy wykorzystać, aby w terminalu pokazać przedstawione informacje o systemie Linux?

Który standard IEEE 802.3 powinien być użyty w sytuacji z zakłóceniami elektromagnetycznymi, jeżeli odległość między punktem dystrybucyjnym a punktem abonenckim wynosi 200 m?

Jaką zmianę sygnału realizuje konwerter RAMDAC?

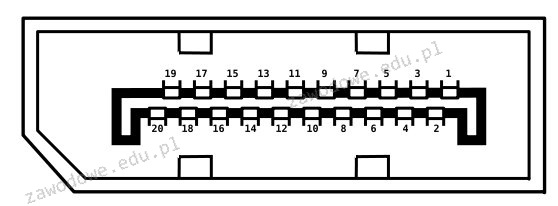

Na ilustracji pokazano złącze:

Jakie urządzenie w sieci lokalnej nie wydziela segmentów sieci komputerowej na kolizyjne domeny?

Trudności w systemie operacyjnym Windows wynikające z konfliktów dotyczących zasobów sprzętowych, takich jak przydział pamięci, przerwań IRQ oraz kanałów DMA, najłatwiej zidentyfikować za pomocą narzędzia

Na świeżo zainstalowanym komputerze program antywirusowy powinno się zainstalować

Jak można przywrócić domyślne ustawienia płyty głównej, gdy nie ma możliwości uruchomienia BIOS Setup?

Która norma w Polsce definiuje zasady dotyczące okablowania strukturalnego?

W trakcie instalacji oraz konfiguracji serwera DHCP w systemach z rodziny Windows Server istnieje możliwość dodania zastrzeżeń adresów, które określą

W systemie Windows, po wydaniu komendy systeminfo, nie da się uzyskać danych o

Jaka wartość dziesiętna została zapisana na jednym bajcie w kodzie znak – moduł: 1 1111111?

Który symbol przedstawia przełącznik?

Aby zweryfikować adresy MAC komputerów, które są połączone z przełącznikiem, można zastosować następujące polecenie

W systemie Linux narzędzie iptables jest wykorzystywane do

Aby zwiększyć lub zmniejszyć wielkość ikony na pulpicie, należy obracać kółkiem myszy, trzymając jednocześnie klawisz:

Aby system operacyjny mógł szybciej uzyskiwać dostęp do plików zapisanych na dysku twardym, konieczne jest wykonanie

Który z interfejsów stanowi port równoległy?

W jakich jednostkach opisuje się przesłuch zbliżny NEXT?

Które z urządzeń sieciowych jest przedstawione na grafice?

Interfejs SATA 2 (3Gb/s) oferuje prędkość transferu

Wyższą efektywność aplikacji multimedialnych w systemach z rodziny Windows zapewnia technologia

Jaki protokół stworzony przez IBM służy do udostępniania plików w architekturze klient-serwer oraz do współdzielenia zasobów z sieciami Microsoft w systemach operacyjnych LINUX i UNIX?

Po zainstalowaniu aplikacji VNC, używanej do obserwacji pulpitu konkretnego komputera, oprócz numeru portu należy wskazać jego

Plik ma przypisane uprawnienia: rwxr-xr--. Jakie uprawnienia będzie miał plik po zastosowaniu polecenia chmod 745?

Do akumulatora w jednostce ALU wprowadzono liczbę dziesiętną 253. Jak wygląda jej reprezentacja binarna?

Serwer zajmuje się rozgłaszaniem drukarek w sieci, organizowaniem zadań do wydruku oraz przydzielaniem uprawnień do korzystania z drukarek

W systemie Linux do bieżącego monitorowania aktywnych procesów wykorzystuje się polecenie

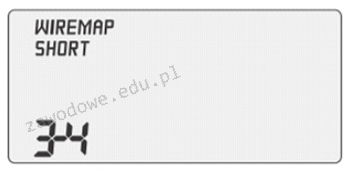

Na ilustracji pokazano wynik pomiaru okablowania. Jaką interpretację można nadać temu wynikowi?

Który protokół należy do bezpołączeniowych protokołów warstwy transportowej?