Pytanie 1

Kluczowe znaczenie przy tworzeniu stacji roboczej dla wielu wirtualnych maszyn ma

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

Kluczowe znaczenie przy tworzeniu stacji roboczej dla wielu wirtualnych maszyn ma

W dokumentacji technicznej głośników komputerowych producent może zamieścić informację, że największe pasmo przenoszenia wynosi

Który z wymienionych interfejsów stanowi port równoległy?

Na ilustracji ukazano port w komputerze, który służy do podłączenia

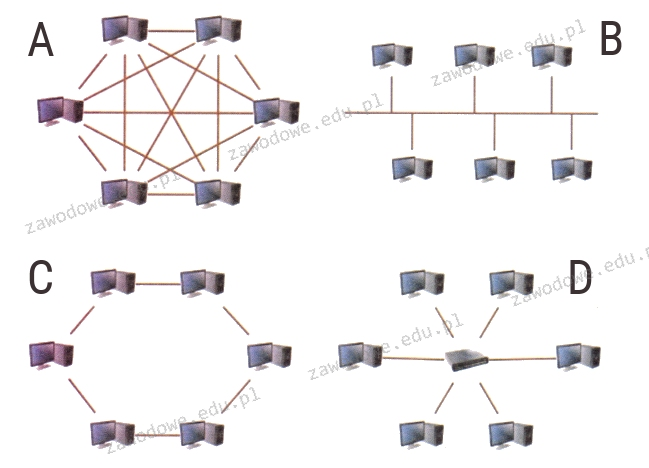

Switch jako kluczowy komponent występuje w sieci o strukturze

Aby stworzyć archiwum danych w systemie operacyjnym Ubuntu, należy użyć programu

Thunderbolt jest typem interfejsu:

Który z wymienionych protokołów przekształca 48-bitowy adres MAC na 32-bitowy adres IP?

Procesor RISC to procesor o

Jakie urządzenie powinno się zastosować do podłączenia żył kabla skrętki do gniazda Ethernet?

Jakie urządzenie powinno być użyte do podłączenia urządzenia peryferyjnego, które posiada bezprzewodowy interfejs do komunikacji wykorzystujący fale świetlne w podczerwieni, z laptopem, który nie jest w niego wyposażony, ale dysponuje interfejsem USB?

Mechanizm, który pozwala na podłączenie urządzeń peryferyjnych do systemu komputerowego, w którym każde urządzenie jest identyfikowane przez przypisany mu numer, to

Protokół User Datagram Protocol (UDP) należy do

Aby zamontować przedstawioną kartę graficzną, potrzebna jest płyta główna posiadająca złącze

Jaką minimalną liczbę bitów potrzebujemy w systemie binarnym, aby zapisać liczbę heksadecymalną 110 (h)?

Jakie napięcie jest dostarczane przez płytę główną do pamięci typu SDRAM DDR3?

Jak określa się w systemie Windows profil użytkownika, który jest tworzony przy pierwszym logowaniu do komputera i zapisywany na lokalnym dysku twardym, a wszelkie jego modyfikacje dotyczą tylko tego konkretnego komputera?

Który z wymienionych protokołów umożliwia nawiązanie szyfrowanego połączenia z witryną internetową?

Jak najlepiej chronić zgromadzone dane przed ich odczytem w przypadku kradzieży komputera?

Program do monitorowania, który umożliwia przechwytywanie, nagrywanie oraz dekodowanie różnych pakietów sieciowych to

W załączonej ramce przedstawiono opis technologii

| Technologia ta to rewolucyjna i nowatorska platforma, która pozwala na inteligentne skalowanie wydajności podsystemu graficznego poprzez łączenie mocy kilku kart graficznych NVIDIA pracujących na płycie głównej. Dzięki wykorzystaniu zastrzeżonych algorytmów oraz wbudowanej w każdy z procesorów graficznych NVIDIA dedykowanej logiki sterującej, która odpowiada za skalowanie wydajności, technologia ta zapewnia do 2 razy (w przypadku dwóch kart) lub 2,8 razy (w przypadku trzech kart) wyższą wydajność niż w przypadku korzystania z pojedynczej karty graficznej. |

Protokół, który konwertuje nazwy domen na adresy IP, to

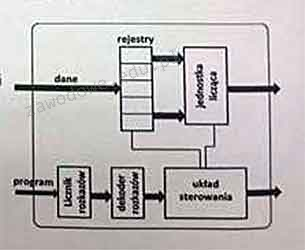

Rejestry widoczne na diagramie procesora mają rolę

Plik tekstowy wykonaj.txt w systemie Linux zawiera: echo -n "To jest tylko " echo "jedna linijka tekstu" Aby móc wykonać polecenia znajdujące się w pliku, należy

Najskuteczniejszym zabezpieczeniem sieci bezprzewodowej jest

Ustalenie adresów fizycznych MAC na podstawie adresów logicznych IP jest efektem działania protokołu

Uszkodzenie czego może być przyczyną awarii klawiatury?

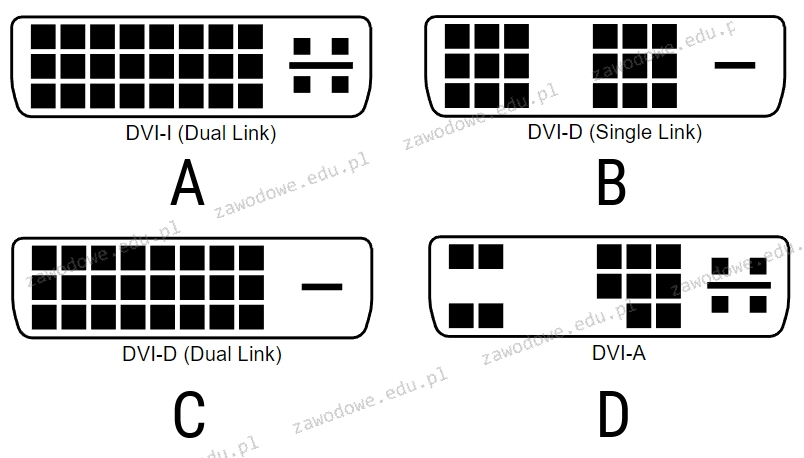

Który standard złącza DVI pozwala na przesyłanie jedynie sygnału analogowego?

Aby przeprowadzić instalację bez nadzoru w systemie Windows, konieczne jest przygotowanie pliku odpowiedzi o nazwie

Atak DDoS (ang. Disributed Denial of Service) na serwer doprowadzi do

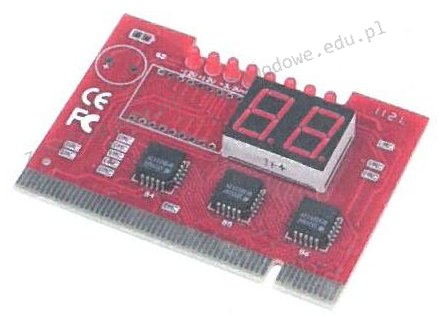

Na ilustracji zaprezentowano

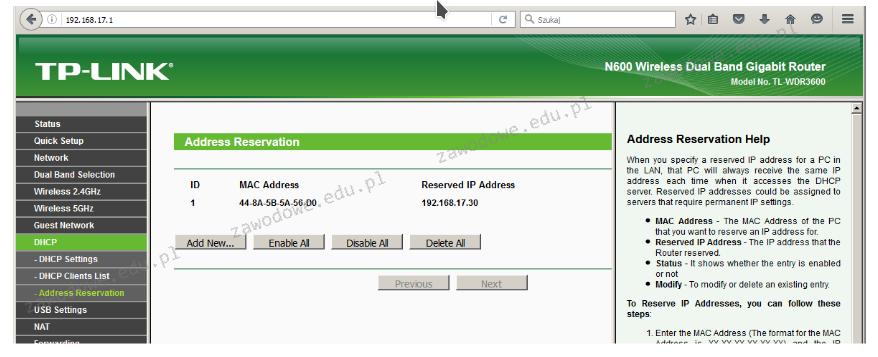

Na ilustracji zobrazowano okno ustawień rutera. Wprowadzone parametry sugerują, że

Jaką wartość liczbową reprezentuje zapis binarny 01010101?

Za co odpowiada protokół DNS?

Zamiana baterii jest jedną z czynności związanych z użytkowaniem

Który protokół z warstwy aplikacji reguluje przesyłanie wiadomości e-mail?

Aby poprawić bezpieczeństwo zasobów sieciowych, administrator sieci komputerowej w firmie otrzymał zadanie podziału aktualnej lokalnej sieci komputerowej na 16 podsieci. Obecna sieć posiada adres IP 192.168.20.0 i maskę 255.255.255.0. Jaką maskę sieci powinien zastosować administrator?

Protokół, który pozwala na ściąganie wiadomości e-mail z serwera, to

Która z przedstawionych na rysunkach topologii jest topologią siatkową?

W nagłówku ramki standardu IEEE 802.3 w warstwie łącza danych znajduje się