Pytanie 1

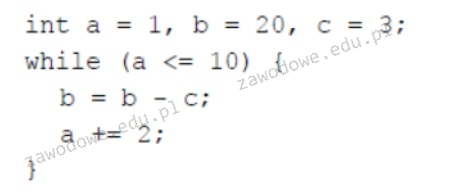

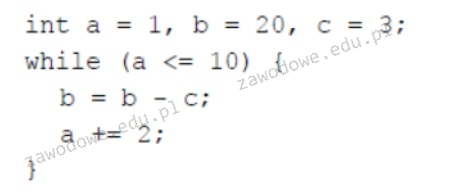

Jaką wartość ma zmienna b po wykonaniu poniższego kodu?

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Jaką wartość ma zmienna b po wykonaniu poniższego kodu?

Która z poniższych metod HTTP służy do aktualizacji zasobu?

Jakie znaczenie ma framework w kontekście programowania?

Co to jest ESLint?

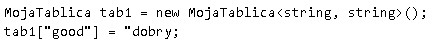

Szablon MojaTablica oferuje funkcjonalność tablicy z indeksami oraz elementami różnych typów. W oparciu o pokazany kod, który wykorzystuje ten szablon do tworzenia tablicy asocjacyjnej, wskaż definicję, która posługuje się szablonem do zainicjowania tablicy, gdzie indeksami są liczby całkowite, a elementami są napisy?

Co to jest garbage collection w programowaniu?

Jakie znaczenie ma krajowa normalizacja dla produktów i usług?

Co oznacza walidacja kodu programu?

Która z wymienionych topologii sieci wykazuje cechę, że wszystkie urządzenia są połączone jednym kablem?

Która metoda tablicy w JavaScript dodaje nowy element na końcu tablicy?

Jakie środowisko deweloperskie jest powszechnie wykorzystywane do produkcji aplikacji webowych w języku Java?

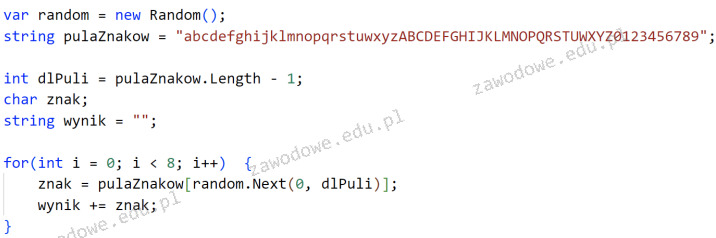

Zaprezentowany fragment kodu w języku C# tworzy hasło. Wskaż zdanie PRAWDZIWE dotyczące charakterystyki tego hasła:

Który typ testów jest wykonywany na pojedynczych komponentach lub funkcjach w izolacji?

W C++ mechanizm programowania obiektowego, który wykorzystuje funkcje wirtualne (ang. Virtual) i umożliwia programiście pominięcie kontroli klasy pochodnej podczas wywoływania metod, nazywa się

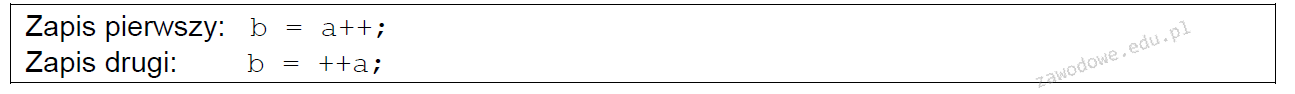

Wykorzystując jeden z dwóch zaprezentowanych sposobów inkrementacji w językach z rodziny C lub Java, można zauważyć, że

Co zostanie wyświetlone po wykonaniu poniższego kodu?

| class Animal { constructor(name) { this.name = name; } speak() { return `${this.name} makes a noise.`; } } class Dog extends Animal { speak() { return `${this.name} barks.`; } } let dog = new Dog('Rex'); console.log(dog.speak()); |

Która z wymienionych kart graficznych oferuje lepszą wydajność w grach komputerowych?

Które z wymienionych atrybutów klasy mogą być dostępne wyłącznie w obrębie tej klasy oraz jej klas potomnych?

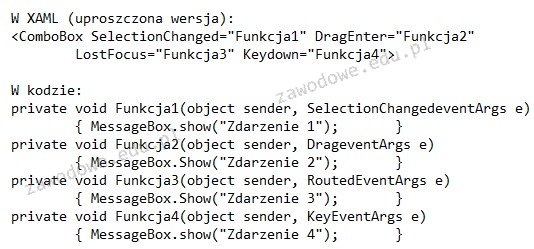

W programie desktopowym stworzono rozwijaną listę oraz przypisano cztery funkcje do obsługi zdarzeń tej kontrolki. Jaki komunikat pojawi się po dokonaniu wyboru w tej liście?

Jakie są różnice między dialogiem modalnym a niemodalnym?

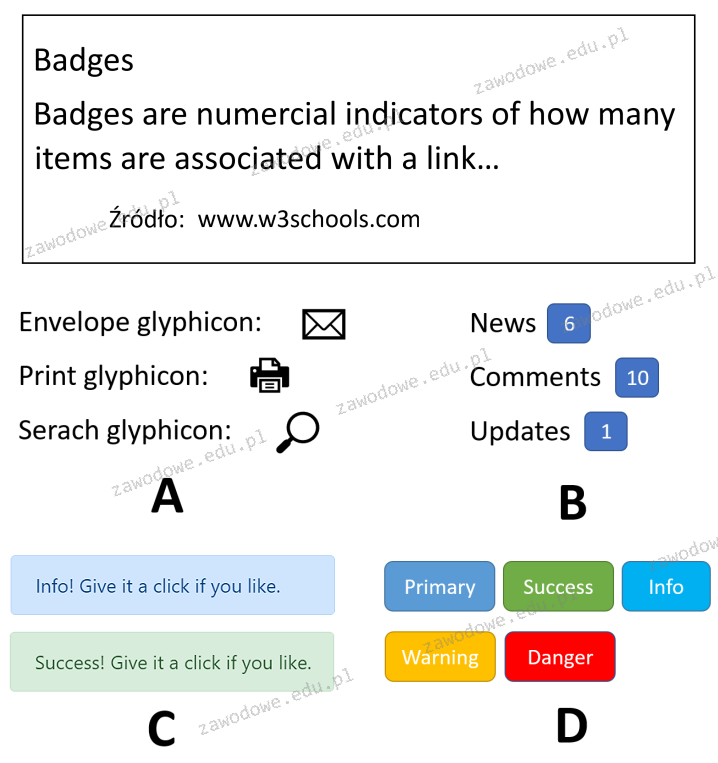

Zgodnie z informacjami zawartymi w ramce, wskaż, który z rysunków ilustruje element przypisany do klasy Badge określonej w bibliotece Bootstrap?

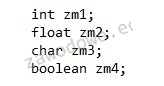

W podanym fragmencie kodu Java wskaż, która zmienna może pomieścić wartość "T"

Jakie z przedstawionych rozwiązań może pomóc w unikaniu porażeń prądem w biurze?

Jaki będzie rezultat operacji logicznej AND dla wartości binarnych 1010 oraz 1100?

Jakie cechy posiada kod dopełniający do dwóch?

Jakie jest przeznaczenie polecenia "git merge"?

Co to jest CSS Grid?

Który z wymienionych elementów można zdefiniować jako psychofizyczny?

Jaką strukturę danych stosuje się w algorytmie BFS (przeszukiwanie wszerz)?

Który z wymienionych przykładów ilustruje projektowanie interfejsu zgodnego z zasadami user experience (UX)?

Jakie jest główne zadanie kontrolera w architekturze MVC (Model-View-Controller)?

Jaki będzie wynik działania poniższego kodu w języku Java?

| String a = "hello"; String b = "hello"; String c = new String("hello"); System.out.println(a == b); System.out.println(a == c); System.out.println(a.equals(c)); |

Który z wymienionych poniżej przykładów ilustruje użycie systemu informatycznego w działalności gospodarczej?

Co to jest SPA (Single Page Application)?

Jaki z wymienionych komponentów jest kluczowy do inicjalizacji pola klasy podczas tworzenia instancji obiektu?

Co to jest JWT (JSON Web Token)?

Technika konstruowania algorytmu polegająca na rozbiciu na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich części będą wystarczająco proste do bezpośredniego rozwiązania, nosi nazwę:

Zalecenia standardu WCAG 2.0 dotyczące percepcji koncentrują się na

Co to jest wzorzec projektowy Singleton?

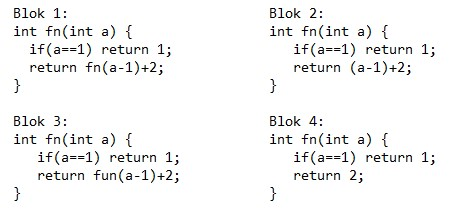

Który fragment kodu ilustruje zastosowanie rekurencji?