Pytanie 1

W jakim miejscu są przechowywane dane o kontach użytkowników domenowych w środowisku Windows Server?

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

W jakim miejscu są przechowywane dane o kontach użytkowników domenowych w środowisku Windows Server?

Jakiego protokołu używa polecenie ping?

Nie można uruchomić systemu Windows z powodu błędu oprogramowania. Jak można przeprowadzić diagnozę i usunąć ten błąd w jak najmniej inwazyjny sposób?

Czym dokonuje się przekształcenia kodu źródłowego w program do wykonania?

Jakie polecenie w systemie Linux jest używane do planowania zadań?

W systemie Windows Professional aby ustawić czas dostępności dla drukarki, należy skorzystać z zakładki

Jaką funkcję pełni serwer ISA w systemie Windows?

Z jakiego typu pamięci korzysta dysk SSD?

Jakie urządzenie elektroniczne ma zdolność do magazynowania ładunku elektrycznego?

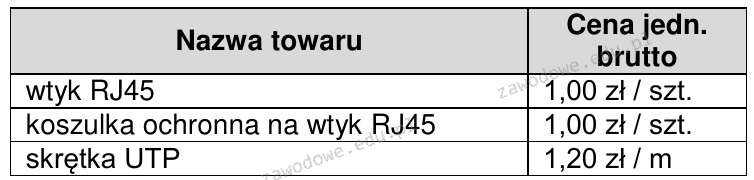

Jakie będą wydatki na materiały potrzebne do produkcji 20 kabli typu patchcord o długości 50 cm?

Dokument mający na celu przedstawienie oferty cenowej dla inwestora dotyczącej przeprowadzenia robót instalacyjnych w sieci komputerowej, to

Na załączonym zdjęciu znajduje się

W firmie konieczne jest regularne wykonywanie kopii zapasowych znacznych ilości danych, które znajdują się na serwerze, osiągających kilka set GB. Jakie urządzenie będzie najbardziej odpowiednie do realizacji tego zadania?

Technologia opisana w systemach należących do rodziny Windows to

| Jest to technologia obsługująca automatyczną konfigurację komputera PC i wszystkich zainstalowanych w nim urządzeń. Umożliwia ona rozpoczęcie korzystania z nowego urządzenia (na przykład karty dźwiękowej lub modemu) natychmiast po jego zainstalowaniu bez konieczności przeprowadzania ręcznej jego konfiguracji. Technologia ta jest implementowana w warstwach sprzętowej i systemu operacyjnego, a także przy użyciu sterowników urządzeń i BIOS-u. |

Metoda zwana rytownictwem dotyczy zasady działania plotera

Jakie polecenie w systemie Windows służy do analizowania ścieżki, jaką pokonują pakiety w sieci?

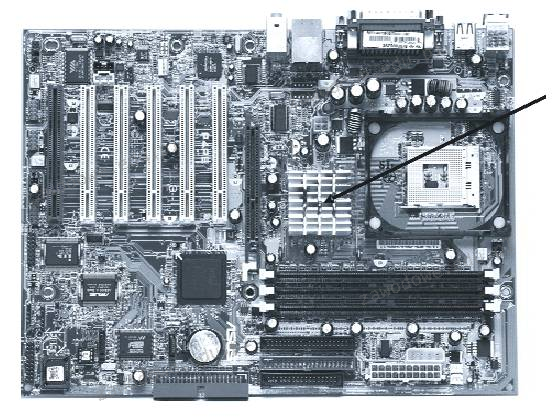

Na ilustracji pokazano płytę główną komputera. Strzałką wskazano

Największą pojemność spośród nośników optycznych posiada płyta

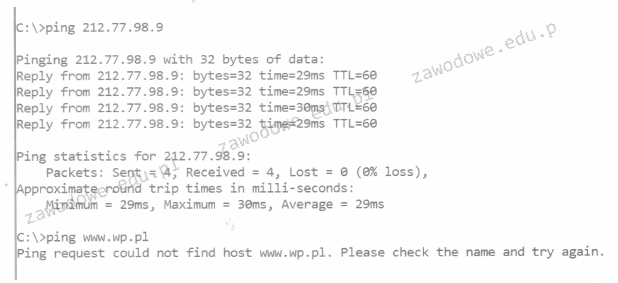

Jaki jest powód sytuacji widocznej na przedstawionym zrzucie ekranu, mając na uwadze adres IP serwera, na którym umieszczona jest domena www.wp.pl, wynoszący 212.77.98.9?

Jakim poleceniem w systemie Linux można ustawić powłokę domyślną użytkownika egzamin na sh?

Jakie informacje można uzyskać na temat konstrukcji skrętki S/FTP?

W lokalnej sieci protokołem odpowiedzialnym za dynamiczną konfigurację adresów IP jest

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi, jak przedstawiono na ilustracji. Przy konfiguracji połączenia z siecią Z1 musi wprowadzić

System limitów dyskowych, umożliwiający kontrolowanie wykorzystania zasobów dyskowych przez użytkowników, nazywany jest

Przesyłanie informacji przy użyciu fal radiowych w pasmie ISM odbywa się w standardzie

Jakie oprogramowanie powinno być zainstalowane, aby umożliwić skanowanie tekstu z drukowanego dokumentu do edytora tekstu?

Jakiej kategorii skrętka pozwala na przesył danych w zakresie częstotliwości nieprzekraczającym 100 MHz przy szybkości do 1 Gb/s?

Przy użyciu urządzenia zobrazowanego na rysunku możliwe jest sprawdzenie działania

Jakiego protokołu używa się do ściągania wiadomości e-mail z serwera pocztowego na komputer użytkownika?

Jakie urządzenie służy do pomiaru wartości mocy zużywanej przez komputerowy zestaw?

W systemie Windows, po dezaktywacji domyślnego konta administratora i ponownym uruchomieniu komputera

W dokumentacji technicznej wydajność głośnika połączonego z komputerem wyraża się w jednostce:

Ile hostów można zaadresować w podsieci z maską 255.255.255.248?

Jaką kwotę trzeba będzie przeznaczyć na zakup kabla UTP kat.5e do zbudowania sieci komputerowej składającej się z 6 stanowisk, gdzie średnia odległość każdego stanowiska od przełącznika wynosi 9 m? Należy uwzględnić 1 m zapasu dla każdej linii kablowej, a cena za 1 metr kabla to 1,50 zł?

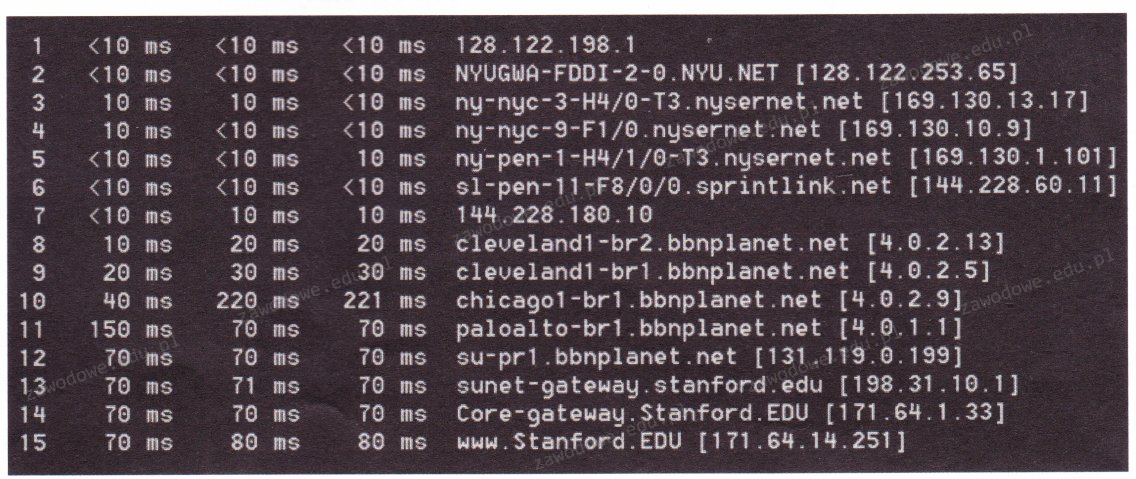

Dane przedstawione na ilustracji są rezultatem działania komendy

Karta dźwiękowa, która pozwala na odtwarzanie plików w formacie MP3, powinna być zaopatrzona w układ

Jakie złącze powinna posiadać karta graficzna, aby umożliwić przesyłanie cyfrowego sygnału audio i wideo bez utraty jakości z komputera do zewnętrznego urządzenia, które jest podłączone do jej wyjścia?

W systemie Linux polecenie chown służy do

Jakiego narzędzia należy użyć do zakończenia końcówek kabla UTP w module keystone z złączami typu 110?

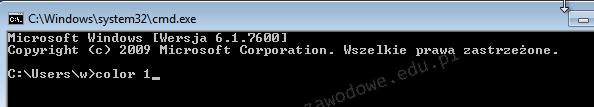

W systemie Windows zastosowanie przedstawionego polecenia spowoduje chwilową zmianę koloru