Pytanie 1

Jaki modyfikator dostępu umożliwia dostęp do pól klasy tylko za pomocą jej metod?

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Jaki modyfikator dostępu umożliwia dostęp do pól klasy tylko za pomocą jej metod?

Który z wymienionych parametrów określa prędkość procesora?

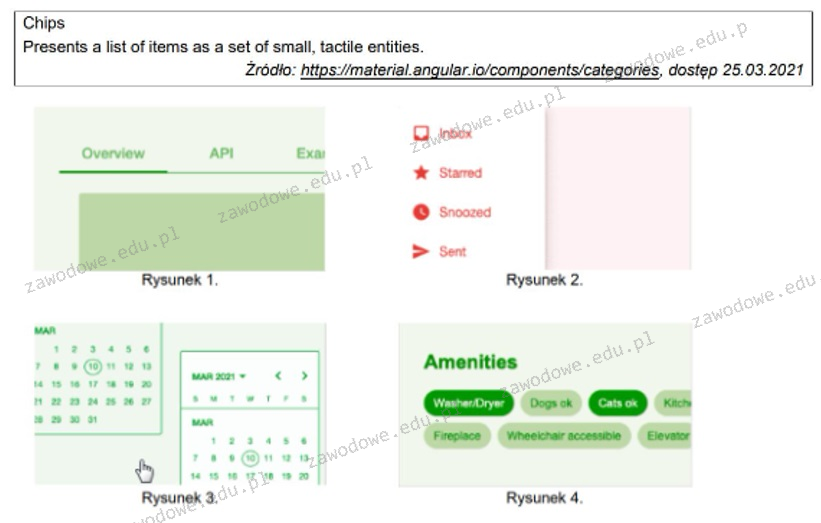

Na podstawie definicji zamieszczonej w ramce, wskaż, który z rysunków ilustruje komponent Chip zdefiniowany w bibliotece Angular Material?

W jakiej topologii sieciowe wszystkie urządzenia są bezpośrednio powiązane z każdym innym?

Działania przedstawione w filmie korzystają z narzędzia

Która z poniższych informacji o pojęciu obiekt jest prawdziwa?

Co to jest Cypress?

Które z poniższych zdań najlepiej określa funkcję zaprzyjaźnioną w ramach klasy?

Jaką wydajność posiada sieć, która przesyła 500 MB danych w czasie 10 sekund?

Jakie narzędzie jest wykorzystywane do zgłaszania błędów w projektach IT?

Jaki język programowania został stworzony z myślą o tworzeniu aplikacji na system Android?

Który z wymienionych dokumentów jest najczęściej stosowany w zarządzaniu pracą zespołu Scrum?

Jakie zasady stosuje programowanie obiektowe?

Jaką jednostkę zaleca się stosować przy projektowaniu interfejsu aplikacji?

Jakie z wymienionych narzędzi jest szeroko stosowane do debugowania aplikacji internetowych?

Jakie narzędzie wspiera tworzenie aplikacji desktopowych?

W jakim modelu Cyklu Życia Projektu Informatycznego znajduje się etap analizy ryzyka?

Która zasada zwiększa bezpieczeństwo w sieci?

Co oznacza skrót CSRF w kontekście bezpieczeństwa aplikacji webowych?

Jakie wartości może przyjąć zmienna typu boolean?

Która z poniższych metod nie należy do cyklu życia komponentu w React.js?

Jaką funkcję pełnią mechanizmy ciasteczek w aplikacjach internetowych?

Który z poniższych opisów najlepiej definiuje kompilator?

Jakiego rodzaju zmiennej użyjesz w C++, aby przechować wartość "true"?

Które z wymienionych narzędzi nie znajduje zastosowania w tworzeniu aplikacji desktopowych?

Który z wymienionych typów testów najlepiej ocenia odporność aplikacji na intensywne obciążenie?

Jakie sformułowanie najlepiej oddaje złożoność obliczeniową algorytmu quicksort?

Celem zastosowania wzorca Obserwator w tworzeniu aplikacji WEB jest:

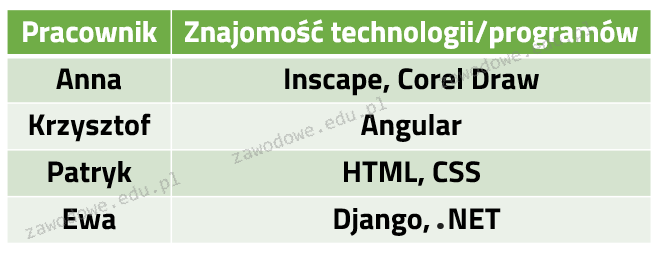

W zestawieniu przedstawiono doświadczenie zawodowe członków zespołu IT. Osobą odpowiedzialną za stworzenie aplikacji front-end powinna być:

Jakie są kluczowe etapy resuscytacji krążeniowo-oddechowej?

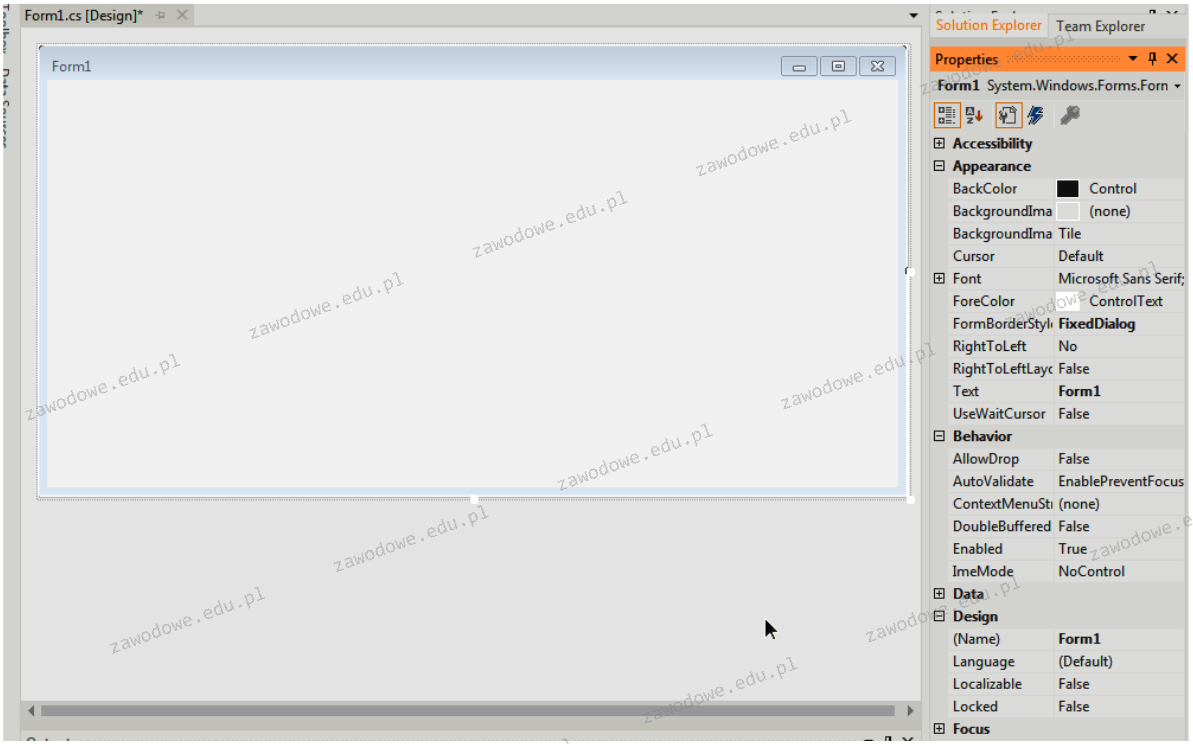

W środowisku IDE przeznaczonym do tworzenia aplikacji okienkowych zdefiniowano okno Form1. Aby wprowadzić zmiany w ustawieniach, w kolejności: tytuł okna na górnym pasku, standardowy kursor na strzałkę oraz kolor tła okna, należy dostosować następujące pola w oknie Properties:

Z podanej definicji pola licznik można wywnioskować, iż

Jakie jest podstawowe użycie metod wirtualnych?

Zapis w języku C# przedstawia definicję klasy Car, która:

Technika konstruowania algorytmu polegająca na rozbiciu na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich części będą wystarczająco proste do bezpośredniego rozwiązania, nosi nazwę:

Co to jest lazy loading?

Który z wymienionych algorytmów sortujących posiada średnią złożoność obliczeniową równą O(n log n)?

Jakie znaczenie ma poziom dostępności AAA w WCAG 2.0?

Jaką rolę odgrywa interpreter w kontekście programowania?

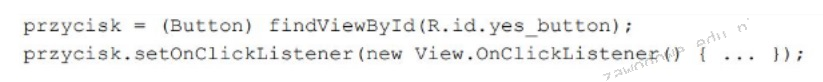

Zaproponowany fragment kodu w Android Studio realizuje metodę nasłuchującą do obsługi wydarzenia