Pytanie 1

Użycie modyfikatora abstract w definicji metody w klasie wskazuje, że

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Użycie modyfikatora abstract w definicji metody w klasie wskazuje, że

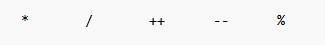

Zestaw operatorów, który został przedstawiony, należy do kategorii operatorów

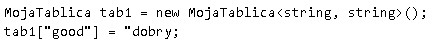

Szablon MojaTablica oferuje funkcjonalność tablicy z indeksami oraz elementami różnych typów. W oparciu o pokazany kod, który wykorzystuje ten szablon do tworzenia tablicy asocjacyjnej, wskaż definicję, która posługuje się szablonem do zainicjowania tablicy, gdzie indeksami są liczby całkowite, a elementami są napisy?

Testy mające na celu identyfikację błędów w interfejsach między modułami bądź systemami nazywane są testami

Która z operacji logicznych zwróci wartość "true", gdy obie zmienne są sobie równe?

Jak wygląda kod uzupełnienia do dwóch dla liczby -5 w formacie binarnym przy użyciu 8 bitów?

Który z wymienionych składników wchodzi w skład podstawowego wyposażenia środowiska IDE?

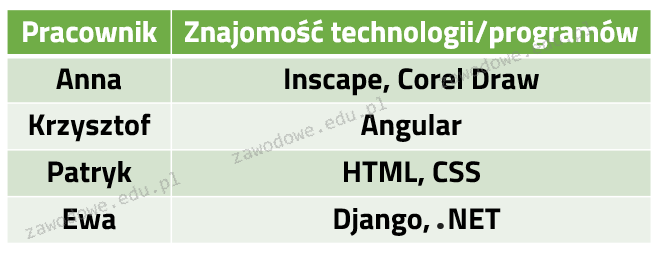

W zestawieniu przedstawiono doświadczenie zawodowe członków zespołu IT. Osobą odpowiedzialną za stworzenie aplikacji front-end powinna być:

Jakie składniki powinien mieć plan projektu?

W jakich sytuacjach zastosowanie rekurencji może być bardziej korzystne niż użycie iteracji?

W jaki sposób procesor nawiązuje komunikację z pamięcią podręczną (cache)?

Jaką nazwę elementu interfejsu należy wprowadzić w pierwszej linii kodu, na miejscu

Jakie operacje na plikach można uznać za podstawowe?

Jakie wyrażenie logiczne powinno być użyte, aby zweryfikować, czy zmienna x zawiera wartości ujemne lub znajduje się w zakresie (10, 100)?

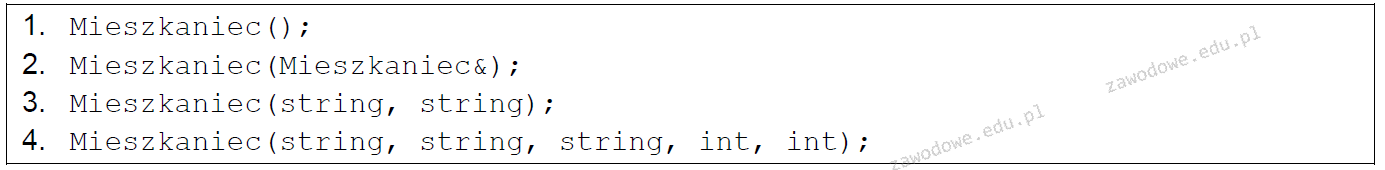

Klasa Mieszkaniec zawiera atrybuty: imie, nazwisko, ulica, nrDomu, rokUrodzenia. W tej klasie umieszczono opisane poniżej konstruktory (zapisano jedynie typy argumentów). Do tworzenia obiektu za pomocą konstruktora kopiującego wykorzystany będzie konstruktor określony w punkcie

Jaką wartość jest w stanie przechować tablica jednowymiarowa?

Jaką cechą odznacza się framework w porównaniu do biblioteki?

Które z wymienionych działań, które są częścią procesu kreowania prostej galerii zdjęć w formie aplikacji mobilnej, powinno być realizowane przez zespół?

Jaki jest wymagany sposób do realizacji algorytmu sortowania bąbelkowego na n-elementowej tablicy?

Który z wymienionych typów stanowi przykład typu znakowego?

Czym jest ochrona własności intelektualnej?

Który z komponentów interfejsu użytkownika umożliwia użytkownikowi wprowadzanie danych tekstowych?

Co to jest Docker?

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólem, drętwieniem oraz zaburzeniami czucia w rejonie 1-3 palca ręki jest

Które z poniższych nie jest frameworkiem do testowania w JavaScript?

Który komponent systemu komputerowego zajmuje się transferem danych pomiędzy procesorem a pamięcią RAM?

Celem mechanizmu obietnic (ang. promises) w języku JavaScript jest

Aby wykorzystać framework Django, należy pisać w języku

Co to jest zasięg (scope) zmiennej w programowaniu?

Który z wymienionych poniżej przykładów stanowi system informacji przetwarzany przez system informatyczny?

Co to jest CORS (Cross-Origin Resource Sharing)?

Który z wymienionych typów danych należy do typu logicznego?

Jaką wartość zwróci poniższa funkcja dla argumentu n = 5?

| function silnia(n) { if (n <= 1) return 1; return n * silnia(n - 1); } |

Jakie jest podstawowe zastosowanie wzorca projektowego Singleton?

Jakie informacje zawiera dokumentacja realizacji projektu?

Jakie pola powinny być umieszczone w klasie nadrzędnej w strukturze dziedziczenia?

Które z poniższych twierdzeń najlepiej charakteryzuje metodę wirtualną?

Co to jest dependency injection w programowaniu?

Jaki typ pamięci RAM powinno się wybrać do efektywnego komputera do gier?

Które z wymienionych atrybutów klasy mogą być dostępne wyłącznie w obrębie tej klasy oraz jej klas potomnych?