Pytanie 1

Jaką maksymalną ilość znaczników można zastosować w tabeli składającej się z trzech kolumn i trzech wierszy, w której nie ma złączeń komórek ani wiersza nagłówkowego?

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Jaką maksymalną ilość znaczników można zastosować w tabeli składającej się z trzech kolumn i trzech wierszy, w której nie ma złączeń komórek ani wiersza nagłówkowego?

W języku HTML, aby uzyskać efekt podobny do tego w przykładzie, trzeba użyć konstrukcji

Duży tekst

zwykły tekstDuży tekst zwykły tekst

Duży tekstzwykły tekst

Duży tekstzwykły tekst

Jakim protokołem można bezpiecznie przesłać pliki strony internetowej na serwer WWW?

Zarządzanie procesem przekształcania kodu źródłowego stworzonego przez programistę na kod maszynowy, który jest zrozumiały dla komputera, nosi nazwę

DOM oferuje funkcje i atrybuty, które w JavaScript umożliwiają

Instrukcją równoważną funkcjonalnie do przedstawionej instrukcji JavaScript jest

|

|

|

|

|

Aby strona internetowa poprawnie dostosowała się do urządzeń mobilnych, należy określić rozmiar czcionki

Aby przenieść stronę internetową na serwer, można wykorzystać program

W aplikacjach webowych tablice asocjacyjne to struktury, w których

GRANT SELECT, INSERT, UPDATE ON klienci TO anna; Zakładając, że użytkownik wcześniej nie posiadał żadnych uprawnień, to polecenie SQL przyzna użytkownikowi anna prawa jedynie do

Z bazy danych trzeba uzyskać zapytaniem SQL nazwiska pracowników, którzy sprawują funkcję kierownika, a ich wynagrodzenie mieści się w jednostronnie domkniętym przedziale (3000, 4000>. Która klauzula weryfikuje ten warunek?

Jakie cechy powinien posiadać klucz główny?

W danej tabeli pracownicy, polecenie MySQL eliminujące wszystkie wpisy, dla których nie została wypełniona kolumna rodzaj_umowy, ma następującą formę

W kodzie HTML kolor biały można reprezentować przy użyciu wartości

Który modyfikator jest związany z opisem podanym poniżej?

| Metoda oraz zmienna jest dostępna wyłącznie dla innych metod własnej klasy. |

W języku C do przedstawiania liczb zmiennoprzecinkowych używa się typu

Aby w tabeli praca, tworzonej w języku SQL, dodać do kolumny stawka warunek, który wymusza, aby przyjmowane były jedynie wartości dodatnie, a jednocześnie mniejsze niż 50, należy zastosować zapis

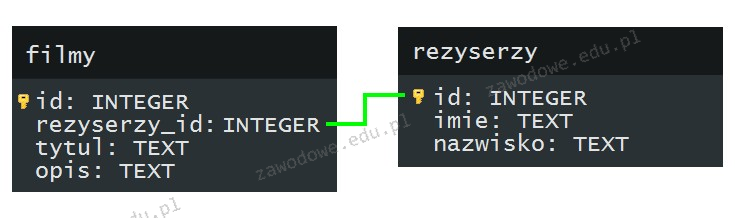

Na ilustracji przedstawiono związek jeden do wielu. Łączy on

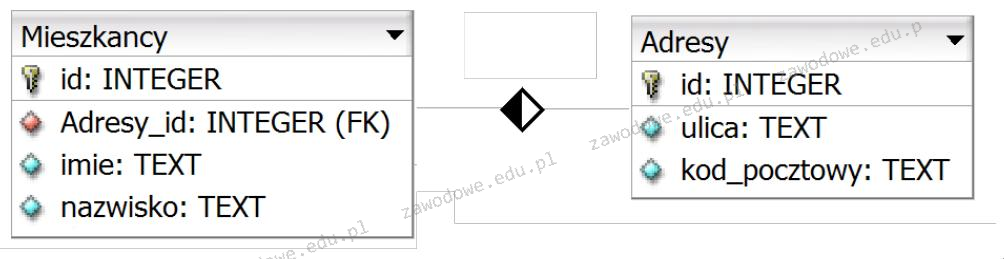

Cechy przedstawione w tabeli dotyczą

|

Znacznik <s> w HTML generuje

Jakie zapytanie należy użyć, aby wyświetlić tylko imię, nazwisko oraz ulicę wszystkich mieszkańców?

Jakiego polecenia SQL należy użyć, aby usunąć z tabeli artykuly wiersze, które zawierają słowo "sto" w dowolnej lokalizacji pola tresc?

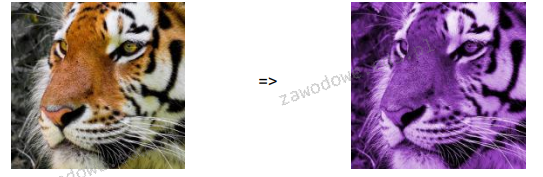

Czy możliwa jest przedstawiona transformacja obrazu rastrowego dzięki funkcji?

W kodzie HTML, który jest źródłem, zidentyfikuj błąd walidacji w tym fragmencie.

Kaskadowe arkusze stylów ang.Cascading Style Sheets to język służący...

. Taka struktura zapewnia, że znaczniki są poprawnie zagnieżdżone, co przekłada się na lepszą interpretację przez przeglądarki oraz narzędzia do walidacji HTML.Która z poniższych instrukcji jest równoważna z poleceniem switch w języku PHP?

| switch ($liczba) { case 10: case 20: $liczba++; break; default: $liczba = 0; } Instrukcja 1. if ($liczba==10) $liczba++; else $liczba = 0; Instrukcja 2. if ($liczba==10 or $liczba==20) $liczba++; else $liczba = 0; Instrukcja 3. if ($liczba==10 or $liczba==20) $liczba++; Instrukcja 4. if ($liczba==10 and $liczba==20) $liczba++; else $liczba = 0; |

Aby wyszukać w tabeli Pracownicy tylko te nazwiska, które kończą się na literę "i", można zastosować kwerendę SQL

Jakie polecenie należy zastosować, aby cofnąć uprawnienia przyznane użytkownikowi?

Określ złożoność obliczeniową algorytmu naiwnego (zwykłego) poszukiwania minimum w kolekcji liczb?

Tabela filmy zawiera klucz główny id oraz klucz obcy rezyserID, natomiast tabela rezyserzy ma klucz główny id. Obydwie tabele są połączone relacją jeden do wielu, gdzie strona rezyserzy odnosi się do strony filmy. Jak należy zapisać kwerendę SELECT, aby połączyć tabele filmy i rezyserzy?

W trakcie weryfikacji stron internetowych nie uwzględnia się

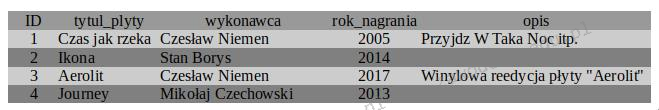

Na tabeli muzyka, przedstawionej na schemacie, wykonano następującą kwerendę SQL. Co zostanie zwrócone przez tę zapytanie? SELECT wykonawca FROM `muzyka` WHERE wykonawca LIKE 'C%w';

Można przypisać wartości: static, relative, fixed, absolute oraz sticky do właściwości

Parametr face znacznikajest używany do wskazania

Czym jest DBMS?

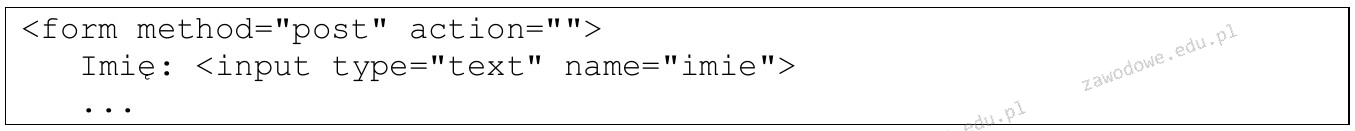

Fragment formularza zaprezentowany powyżej został przetworzony w skrypcie PHP. Wskaż poprawny sposób pobierania wartości z pola edycyjnego.

W CSS określono styl paragrafu, który nada mu następujące właściwości:

|

Jakie kodowanie w języku HTML pozwala na sformatowanie paragrafu dla tekstu

Tekst może być zaznaczony albo istotny dla autora

Tekst może być zaznaczony albo istotny dla autora

Tekst może być zaznaczony albo istotny dla autora

Tekst może być zaznaczony albo istotny dla autora

Tekst może być zaznaczony albo istotny dla autora

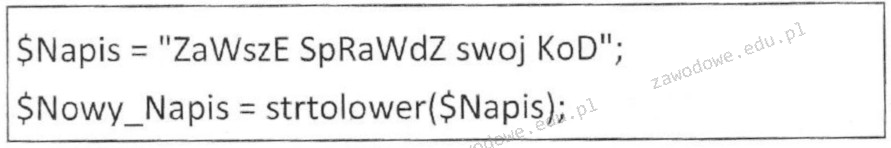

W języku PHP, po wykonaniu poniższego fragmentu kodu, w zmiennej o nazwie Nowy_Napis uzyskamy

Jak określa się program, który realizuje polecenia zawarte w kodzie źródłowym tworzonego oprogramowania bez wcześniejszego generowania programu wynikowego?

Wskaż właściwą zasadę odnoszącą się do integralności danych w bazie danych?