Pytanie 1

Licencja Windows OEM nie umożliwia wymiany

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Licencja Windows OEM nie umożliwia wymiany

W nowoczesnych panelach dotykowych prawidłowe działanie wyświetlacza zapewnia mechanizm rozpoznający zmianę

Użytkownik napotyka trudności przy uruchamianiu systemu Windows. W celu rozwiązania tego problemu, skorzystał z narzędzia System Image Recovery, które

Jakie urządzenie sieciowe jest niezbędne do połączenia kilku segmentów sieci lokalnej w jedną całość?

Jakim protokołem jest protokół dostępu do sieci pakietowej o maksymalnej prędkości 2 Mbit/s?

Aby bezpiecznie połączyć się z firmowym serwerem przez Internet i mieć dostęp do zasobów firmy, należy wykorzystać odpowiednie oprogramowanie klienckie

Funkcje z różnych dziedzin (data i czas, finanse, tekst, matematyka, statystyka) są składnikiem

Który standard Gigabit Ethernet pozwala na tworzenie segmentów sieci o długości 550 m lub 5000 m przy prędkości transmisji 1 Gb/s?

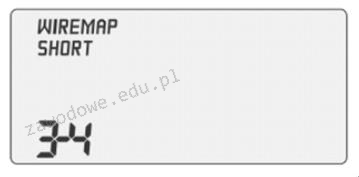

Na rysunku ukazano rezultat testu okablowania. Jakie jest znaczenie uzyskanego wyniku pomiaru?

Tester strukturalnego okablowania umożliwia weryfikację

Jakie jest maksymalne dozwolone promień gięcia przy układaniu kabla U/UTP kat.5E?

Wynikiem dodawania dwóch liczb binarnych 1101011 oraz 1001001 jest liczba w systemie dziesiętnym

Aby wymienić uszkodzony moduł pamięci RAM, najpierw trzeba

Na zdjęciu ukazano złącze zasilające

Chusteczki namoczone w płynie o działaniu antystatycznym są używane do czyszczenia

Narzędzie systemów operacyjnych Windows używane do zmiany ustawień interfejsów sieciowych, na przykład przekształcenie dynamicznej konfiguracji karty sieciowej w konfigurację statyczną, to

Oprogramowanie komputerowe, które jest dostępne bezpłatnie i bez ograniczeń czasowych, jest dystrybuowane na podstawie licencji typu

Jakie polecenia należy zrealizować, aby zamontować pierwszą partycję logiczną dysku primary slave w systemie Linux?

Która z poniższych opcji nie jest usługą katalogową?

Lista sprzętu kompatybilnego z systemem operacyjnym Windows, publikowana przez firmę Microsoft to

Podaj polecenie w systemie Windows Server, które umożliwia usunięcie jednostki organizacyjnej z katalogu.

Toner stanowi materiał eksploatacyjny w drukarce

Jaki rodzaj licencji pozwala na swobodne modyfikacje, kopiowanie oraz rozpowszechnianie po dokonaniu dowolnej płatności na rzecz twórcy?

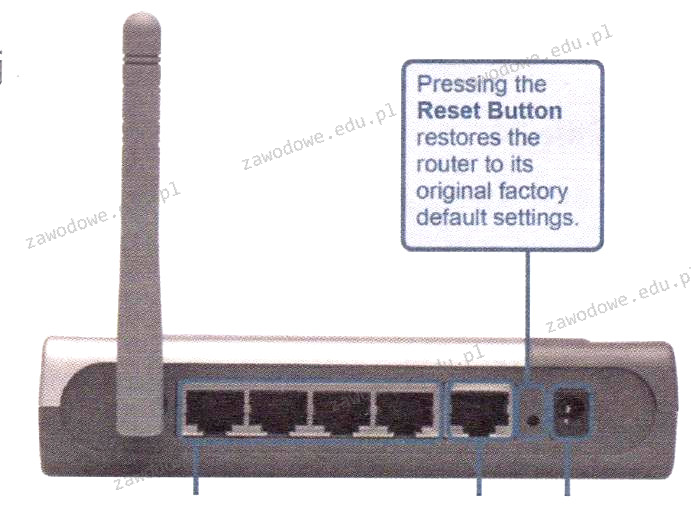

Przycisk znajdujący się na obudowie rutera, którego charakterystyka zamieszczona jest w ramce, służy do

Wskaż komponent, który nie jest zgodny z płytą główną o parametrach przedstawionych w tabeli

| Podzespół | Parametry |

|---|---|

| Płyta główna GIGABYTE | 4x DDR4, 4x PCI-E 16x, RAID, HDMI, D-Port, D-SUB, 2x USB 3.1, 8 x USB 2.0, S-AM3+ |

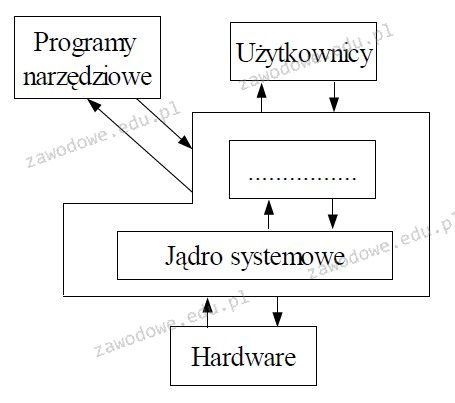

Jaki termin powinien zostać umieszczony w miejscu z kropkami na schemacie blokowym przedstawiającym strukturę systemu operacyjnego?

Urządzenie, które pozwala na połączenie hostów w jednej sieci z hostami w różnych sieciach, to

Wykonanie polecenia net use z:\\192.168.20.2\data /delete, spowoduje

Jakie polecenie w systemie Linux pozwala na dodanie istniejącego użytkownika nowak do grupy technikum?

Koprocesor (Floating Point Unit) w systemie komputerowym jest odpowiedzialny za realizację

W jakich jednostkach opisuje się przesłuch zbliżny NEXT?

Jaka będzie suma liczb binarnych 1010 oraz 111, gdy przeliczymy ją na system dziesiętny?

Liczba 10011001100 zaprezentowana w systemie heksadecymalnym ma formę

Które z poniższych poleceń w systemie Linux NIE pozwala na przeprowadzenie testów diagnostycznych sprzętu komputerowego?

Aby zapewnić łączność urządzenia mobilnego z komputerem za pośrednictwem interfejsu Bluetooth, konieczne jest

Urządzenie pokazane na ilustracji to

Jaką czynność można wykonać podczas konfiguracji przełącznika CISCO w interfejsie CLI, bez przechodzenia do trybu uprzywilejowanego, na poziomie dostępu widocznym w powyższej ramce?

Jakie aktywne urządzenie pozwoli na nawiązanie połączenia z lokalną siecią dla 15 komputerów, drukarki sieciowej oraz rutera, wykorzystując kabel UTP?

Najlepszym sposobem na zabezpieczenie domowej sieci Wi-Fi jest

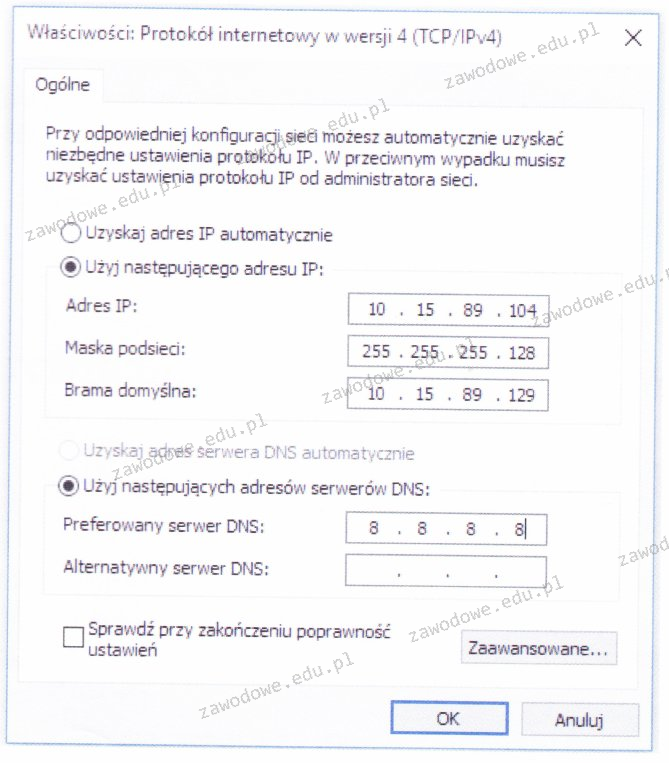

Schemat ilustruje ustawienia karty sieciowej dla urządzenia z adresem IP 10.15.89.104/25. Można z niego wywnioskować, że