Pytanie 1

Jakim sposobem zapisuje się dane na nośnikach BD-R?

Wynik: 14/40 punktów (35,0%)

Wymagane minimum: 20 punktów (50%)

Jakim sposobem zapisuje się dane na nośnikach BD-R?

Jaką liczbę komputerów można zaadresować w sieci z maską 255.255.255.224?

Jakie jest połączenie używane do wymiany informacji pomiędzy urządzeniami mobilnymi, które stosuje cyfrową transmisję optyczną w trybie bezprzewodowym do przesyłania danych na stosunkowo krótką odległość?

W systemach Windows, aby określić, w którym miejscu w sieci zatrzymał się pakiet, stosuje się komendę

Na podstawie załączonego obrazu, który adres powinien zostać zmieniony w ustawieniach klienta lub serwera, aby umożliwić podłączenie komputera do domeny?

Jaką ochronę zapewnia program antyspyware?

Jakie oprogramowanie można wykorzystać do wykrywania problemów w pamięciach RAM?

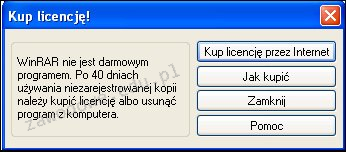

Program WinRaR zaprezentował okno informacyjne widoczne na ilustracji. Jakiego rodzaju licencji na program używał do tej pory użytkownik?

Który typ profilu użytkownika zmienia się i jest zapisywany na serwerze dla klienta działającego w sieci Windows?

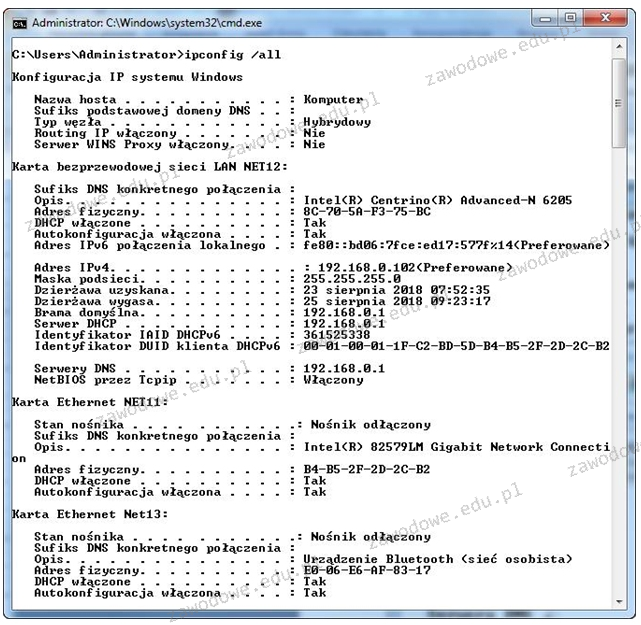

Analizując przedstawione wyniki konfiguracji zainstalowanych kart sieciowych na komputerze, można zauważyć, że

Router w sieci LAN posiada przypisany adres IP 192.168.50.1. Został skonfigurowany w taki sposób, że przydziela komputerom wszystkie dostępne adresy IP w sieci 192.168.50.0 z maską 255.255.255.0. Jaka jest maksymalna liczba komputerów, które mogą działać w tej sieci?

Złącze umieszczone na płycie głównej, które umożliwia podłączanie kart rozszerzeń o różnych ilościach pinów, w zależności od wersji, nazywane jest

Którego z poniższych zadań nie wykonują serwery plików?

Urządzenie z funkcją Plug and Play, które zostało ponownie podłączone do komputera, jest identyfikowane na podstawie

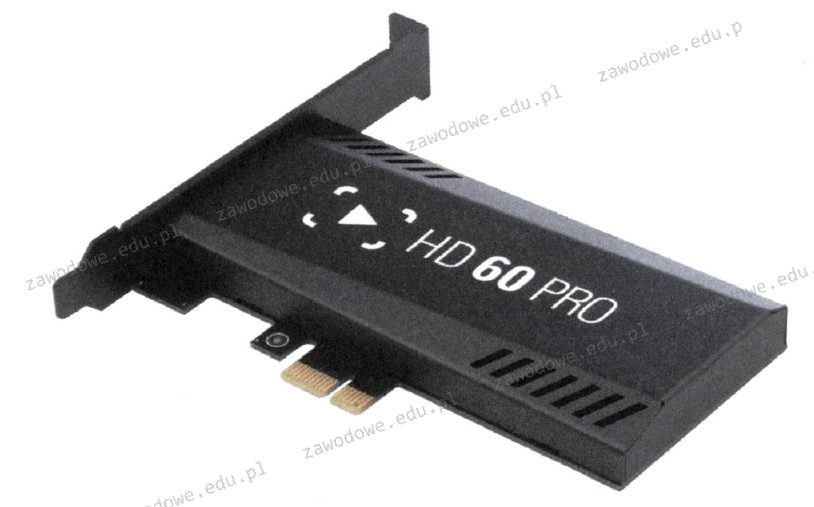

Karta do przechwytywania wideo, która została przedstawiona, będzie kompatybilna z płytą główną posiadającą port

Które medium transmisyjne charakteryzuje się najmniejszym ryzykiem narażenia na zakłócenia elektromagnetyczne przesyłanego sygnału?

Określenie najlepszej trasy dla połączenia w sieci to

Aby podnieść wydajność komputera w grach, karta graficzna Sapphire Radeon R9 FURY OC, 4GB HBM (4096 Bit), HDMI, DVI, 3xDP została wzbogacona o technologię

Która z poniższych informacji odnosi się do profilu tymczasowego użytkownika?

Najlepszym sposobem na zabezpieczenie domowej sieci Wi-Fi jest

Jaka usługa, opracowana przez firmę Microsoft, pozwala na konwersję nazw komputerów na adresy URL?

Jak nazywa się program, który pozwala na interakcję pomiędzy kartą sieciową a systemem operacyjnym?

Wykonanie polecenia fsck w systemie Linux spowoduje

W hierarchicznym modelu sieci komputery użytkowników stanowią część warstwy

W biurze rachunkowym znajduje się sześć komputerów w jednym pomieszczeniu, połączonych kablem UTP Cat 5e z koncentratorem. Pracownicy korzystający z tych komputerów muszą mieć możliwość drukowania bardzo dużej ilości dokumentów monochromatycznych (powyżej 5 tys. stron miesięcznie). Aby zminimalizować koszty zakupu i eksploatacji sprzętu, najlepszym wyborem będzie:

Jakie urządzenie można kontrolować pod kątem parametrów za pomocą S.M.A.R.T.?

Jakie polecenie w systemie Linux rozpoczyna weryfikację dysku oraz pozwala na usunięcie jego usterek?

Aby uzyskać wyświetlenie podanych informacji o systemie Linux w terminalu, należy skorzystać z komendy

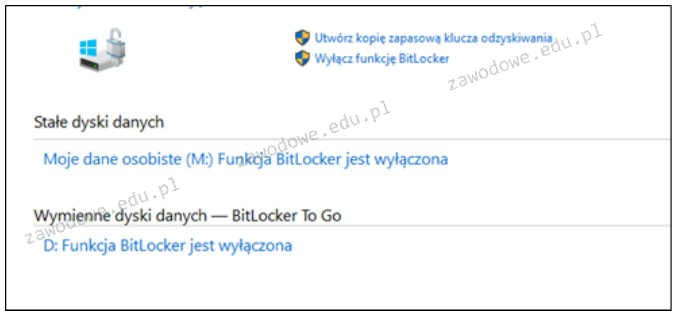

Narzędzie wbudowane w systemy Windows w edycji Enterprise lub Ultimate ma na celu

Technika określana jako rytownictwo dotyczy zasady funkcjonowania plotera

Jaka jest równoważna forma 232 bajtów?

Jakim spójnikiem określa się iloczyn logiczny?

Komputer K1 jest połączony z interfejsem G0 rutera, a komputer K2 z interfejsem G1 tego samego urządzenia. Na podstawie danych przedstawionych w tabeli, określ właściwy adres bramy dla komputera K2.

| Interfejs | Adres IP | Maska |

|---|---|---|

| G0 | 172.16.0.1 | 255.255.0.0 |

| G1 | 192.168.0.1 | 255.255.255.0 |

Adres fizyczny karty sieciowej AC-72-89-17-6E-B2 jest zapisany w formacie

Rozmiar pliku wynosi 2kB. Jaką wartość to reprezentuje?

Jakie narzędzie powinno być użyte do uzyskania rezultatów testu POST dla komponentów płyty głównej?

Jakim procesem jest nieodwracalne usunięcie możliwości odzyskania danych z hard dysku?

Jakim adresem IPv6 charakteryzuje się autokonfiguracja łącza?

Funkcja systemu operacyjnego, która umożliwia jednoczesne uruchamianie wielu aplikacji w trybie podziału czasu, z tym że realizacja tego podziału odbywa się przez same aplikacje, nosi nazwę

W standardzie Ethernet 100BaseTX konieczne jest użycie kabli skręconych