Pytanie 1

Podczas próby nawiązania połączenia z serwerem FTP, uwierzytelnienie anonimowe nie powiodło się, natomiast logowanie za pomocą loginu i hasła zakończyło się sukcesem. Co może być przyczyną tej sytuacji?

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Podczas próby nawiązania połączenia z serwerem FTP, uwierzytelnienie anonimowe nie powiodło się, natomiast logowanie za pomocą loginu i hasła zakończyło się sukcesem. Co może być przyczyną tej sytuacji?

Medium transmisyjne oznaczone symbolem S/FTP wskazuje na skrętkę

Wskaż błędny podział dysku MBR na partycje?

W jakim miejscu są przechowywane dane o kontach użytkowników domenowych w środowisku Windows Server?

Wskaź, który symbol towarowy może wykorzystywać producent finansujący działalność systemu zbierania oraz recyklingu odpadów?

Grupa protokołów, która charakteryzuje się wspólną metodą szyfrowania, to

Jakie oprogramowanie powinno być zainstalowane, aby umożliwić skanowanie tekstu z drukowanego dokumentu do edytora tekstu?

Jakie polecenie umożliwia śledzenie drogi datagramu IP do miejsca docelowego?

Informacje ogólne na temat zdarzeń systemowych w systemie Linux są zapisywane w

Na schemacie przedstawiono sieć o strukturze

Aby zidentyfikować, który program najbardziej obciąża CPU w systemie Windows, należy otworzyć program

Jakie urządzenie jest przedstawione na rysunku?

Nazwa licencji oprogramowania komputerowego, które jest dystrybuowane bezpłatnie, lecz z ograniczoną przez twórcę funkcjonalnością w porównaniu do pełnej, płatnej wersji, gdzie po upływie 30 dni zaczynają się wyświetlać reklamy oraz przypomnienia o konieczności rejestracji, to

Jakie urządzenie pozwoli na podłączenie drukarki, która nie jest wyposażona w kartę sieciową, do lokalnej sieci komputerowej?

Na ilustracji ukazano narzędzie systemu Windows 7 służące do

GRUB, LILO oraz NTLDR to:

Jaka jest binarna reprezentacja adresu IP 192.168.1.12?

W systemie Windows, z jakiego polecenia można skorzystać, aby sprawdzić bieżące połączenia sieciowe i ich statystyki?

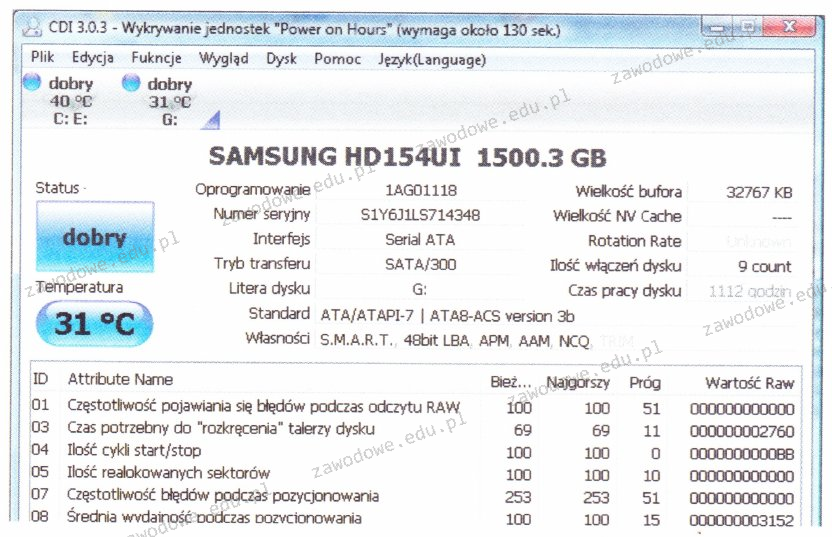

Na ilustracji zaprezentowano system monitorujący

Jaką sumę należy zapłacić za wymianę karty graficznej w komputerze, jeżeli cena karty wynosi 250 zł, a czas wymiany przez pracownika serwisu to 80 minut, przy czym każda rozpoczęta godzina pracy kosztuje 50 zł?

Jaki tryb funkcjonowania Access Pointa jest wykorzystywany do umożliwienia urządzeniom bezprzewodowym łączności z przewodową siecią LAN?

Aby uporządkować dane pliku zapisane na dysku twardym, które znajdują się w nie sąsiadujących klastrach, tak by zajmowały one sąsiadujące ze sobą klastry, należy przeprowadzić

Po włączeniu komputera na ekranie wyświetlił się komunikat "Non-system disk or disk error. Replace and strike any key when ready". Możliwą przyczyną tego może być

Licencja Office 365 PL Personal (jedno stanowisko, subskrypcja na rok) ESD jest przypisana do

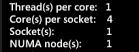

Który z wymienionych parametrów procesora AMD APU A10 5700 3400 nie ma bezpośredniego wpływu na jego wydajność?

| Częstotliwość | 3400 MHz |

| Proces technologiczny | 32 nm |

| Architektura | 64 bit |

| Ilość rdzeni | 4 |

| Ilość wątków | 4 |

| Pojemność pamięci L1 (instrukcje) | 2x64 kB |

| Pojemność pamięci L1 (dane) | 4x16 kB |

| Pojemność Pamięci L2 | 2x2 MB |

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Komputer A, który musi wysłać dane do komputera B znajdującego się w sieci z innym adresem IP, najpierw przekazuje pakiety do adresu IP

Przydzielaniem adresów IP w sieci zajmuje się serwer

Komputer prawdopodobnie jest zainfekowany wirusem typu boot. Jakie działanie umożliwi usunięcie wirusa w najbardziej nieinwazyjny sposób dla systemu operacyjnego?

Jakiego rodzaju złącze powinna mieć płyta główna, aby umożliwić zainstalowanie karty graficznej przedstawionej na rysunku?

Moc zasilacza wynosi 450 W, co oznacza, że

Poprzez polecenie dxdiag uruchomione w wierszu poleceń Windows można

Aby przeprowadzić instalację systemu operacyjnego z rodziny Windows na stacjach roboczych, konieczne jest dodanie na serwerze usług

Diagnostykę systemu Linux można przeprowadzić za pomocą komendy

W interfejsie graficznym systemów Ubuntu lub SuSE Linux, aby zainstalować aktualizacje programów systemowych, można zastosować aplikacje

Jakie urządzenie sieciowe funkcjonuje w warstwie fizycznej modelu ISO/OSI, transmitując sygnał z jednego portu do wszystkich pozostałych portów?

Jakie urządzenie służy do pomiaru wartości mocy zużywanej przez komputerowy zestaw?

Adres MAC (Medium Access Control Address) stanowi fizyczny identyfikator interfejsu sieciowego Ethernet w obrębie modelu OSI

Przesyłanie informacji przy użyciu fal radiowych w pasmie ISM odbywa się w standardzie

Element drukujący, składający się z wielu dysz połączonych z mechanizmem drukującym, znajduje zastosowanie w drukarce