Pytanie 1

W przypadku planowania wykorzystania przestrzeni dyskowej komputera do przechowywania oraz udostępniania danych, takich jak pliki oraz aplikacje dostępne w internecie, a także ich zarządzania, komputer powinien być skonfigurowany jako

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

W przypadku planowania wykorzystania przestrzeni dyskowej komputera do przechowywania oraz udostępniania danych, takich jak pliki oraz aplikacje dostępne w internecie, a także ich zarządzania, komputer powinien być skonfigurowany jako

Który z poniższych protokołów reprezentuje protokół warstwy aplikacji w modelu ISO/OSI?

Jeśli sieć 172.16.6.0/26 zostanie podzielona na dwie równe podsieci, to ile adresowalnych hostów będzie w każdej z nich?

Dodatkowe właściwości wyniku operacji przeprowadzanej przez jednostkę arytmetyczno-logiczna ALU zawiera

Jaki typ plików powinien być stworzony w systemie operacyjnym, aby zautomatyzować najczęściej wykonywane zadania, takie jak kopiowanie, utworzenie pliku lub folderu?

Aby zabezpieczyć system przed oprogramowaniem o zdolności do samoreplikacji, należy zainstalować

Jaki protokół jest stosowany przez WWW?

Jaki protokół stosują komputery, aby informować router o zamiarze dołączenia lub opuszczenia konkretnej grupy rozgłoszeniowej?

Podłączona mysz bezprzewodowa sprawia, że kursor na ekranie nie porusza się płynnie i „skacze”. Co może być przyczyną tego problemu?

Który z trybów nie jest dostępny dla narzędzia powiększenia w systemie Windows?

Aby chronić systemy sieciowe przed atakami z zewnątrz, należy zastosować

Jaki standard szyfrowania powinien być wybrany przy konfiguracji karty sieciowej, aby zabezpieczyć transmisję w sieci bezprzewodowej?

Użytkownik napotyka trudności przy uruchamianiu systemu Windows. W celu rozwiązania tego problemu, skorzystał z narzędzia System Image Recovery, które

Farad to jednostka

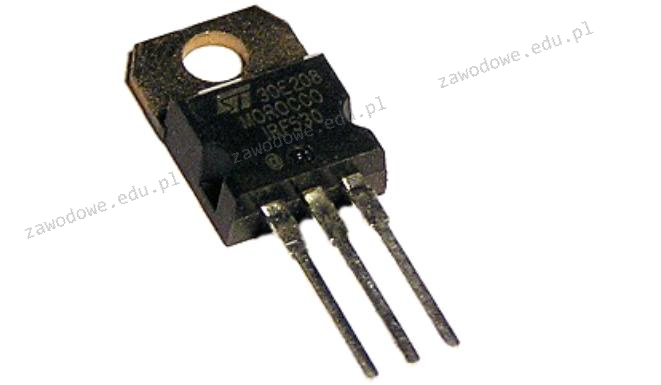

Na ilustracji zaprezentowano układ

W systemie Ubuntu, które polecenie umożliwia bieżące monitorowanie działających procesów i aplikacji?

Aby zatrzymać wykonywanie programu zapisanego w pliku wsadowym Windows do momentu naciśnięcia dowolnego klawisza, należy zastosować komendę

Element elektroniczny przedstawiony na ilustracji to

Protokół, który zajmuje się identyfikowaniem i usuwaniem kolizji w sieciach Ethernet, to

Jaki adres IP należy do urządzenia funkcjonującego w sieci 10.0.0.0/17?

Podaj właściwy sposób zapisu liczby -1210 w metodzie znak-moduł na ośmiobitowej liczbie binarnej.

W oznaczeniu procesora INTEL CORE i7-4790 liczba 4 wskazuje na

Wskaź zestaw wykorzystywany do diagnozowania logicznych systemów elektronicznych na płycie głównej komputera, który nie reaguje na próbę uruchomienia zasilania?

Program wykorzystywany w wierszu poleceń systemu Windows do kompresji i dekompresji plików oraz katalogów to

Co jest głównym zadaniem protokołu DHCP?

Bezpośrednio po usunięciu istotnych plików z dysku twardego, użytkownik powinien

Wskaż program w systemie Linux, który jest przeznaczony do kompresji plików?

Który z protokołów będzie wykorzystany przez administratora do przesyłania plików na serwer?

Układy sekwencyjne stworzone z grupy przerzutników, najczęściej synchronicznych typu D, które mają na celu przechowywanie danych, to

Liczba 563 (8) w systemie szesnastkowym to

Który z poniższych protokołów jest wykorzystywany do uzyskiwania dynamicznych adresów IP?

Po uruchomieniu komputera, procedura POST wskazuje 512 MB RAM. Natomiast w ogólnych właściwościach systemu operacyjnego Windows wyświetla się wartość 480 MB RAM. Jakie są powody tej różnicy?

Jakie pasmo częstotliwości definiuje klasa okablowania D?

Interfejs HDMI w komputerze umożliwia transfer sygnału

Jaką usługę obsługuje port 3389?

Instalacja systemów Linuks oraz Windows 7 przebiegła bez żadnych problemów. Systemy zainstalowały się poprawnie z domyślnymi ustawieniami. Na tym samym komputerze, przy tej samej konfiguracji, podczas instalacji systemu Windows XP pojawił się komunikat o braku dysków twardych, co może sugerować

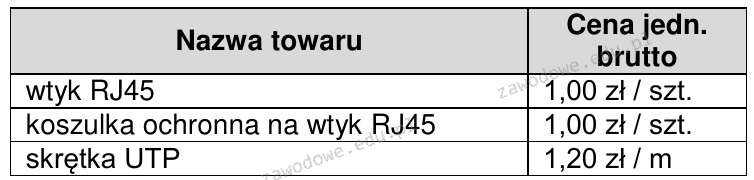

Jakie będą wydatki na materiały potrzebne do produkcji 20 kabli typu patchcord o długości 50 cm?

Protokół Transport Layer Security (TLS) jest rozszerzeniem którego z poniższych protokołów?

Na schemacie przedstawiono podstawowe informacje dotyczące ustawień karty sieciowej. Do jakiej klasy należy adres IP przypisany do tej karty?

Oprogramowanie komputerowe, które można używać bezpłatnie i bez czasowych ograniczeń, jest udostępniane na mocy licencji typu