Pytanie 1

Który protokół jest wykorzystywany do konwersji między adresami IP publicznymi a prywatnymi?

Wynik: 3/40 punktów (7,5%)

Wymagane minimum: 20 punktów (50%)

Który protokół jest wykorzystywany do konwersji między adresami IP publicznymi a prywatnymi?

W systemie Linux do bieżącego monitorowania aktywnych procesów wykorzystuje się polecenie

Okablowanie pionowe w systemie strukturalnym łączy się

Do zarządzania przydziałami przestrzeni dyskowej w systemach Windows 7 oraz Windows 8 wykorzystywane jest narzędzie

Obniżenie ilości jedynek w masce pozwala na zaadresowanie

Narzędzie służące do przechwytywania oraz ewentualnej analizy ruchu w sieci to

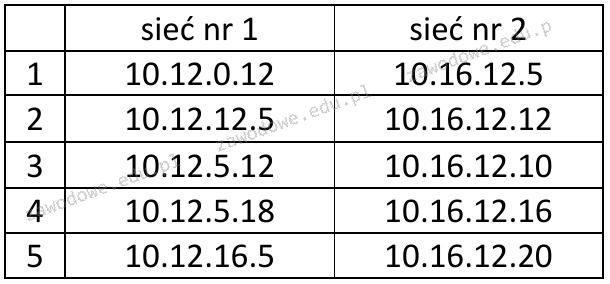

Jaką maskę podsieci należy wybrać dla sieci numer 1 oraz sieci numer 2, aby urządzenia z podanymi adresami mogły komunikować się w swoich podsieciach?

Na diagramie płyty głównej, który znajduje się w dokumentacji laptopa, złącza oznaczone numerami 8 i 9 to

Które stwierdzenie odnoszące się do ruterów jest prawdziwe?

Aby kontrolować ilość transferu w sieci, administrator powinien zastosować program rodzaju

W sieciach bezprzewodowych Ad-Hoc (Independent Basic Service Set) wykorzystywana jest fizyczna struktura

Jakie oprogramowanie powinno być zainstalowane, aby umożliwić skanowanie tekstu z drukowanego dokumentu do edytora tekstu?

W wyniku wydania polecenia: net user w konsoli systemu Windows, pojawi się

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie operacyjnym Linux służy do monitorowania komunikacji protokołów TCP/IP lub innych przesyłanych lub odbieranych w sieci komputerowej, do której jest podłączony komputer użytkownika?

Brak odpowiedzi na to pytanie.

Jakie urządzenie powinno zostać wykorzystane do podłączenia komputerów, aby mogły funkcjonować w odrębnych domenach rozgłoszeniowych?

Brak odpowiedzi na to pytanie.

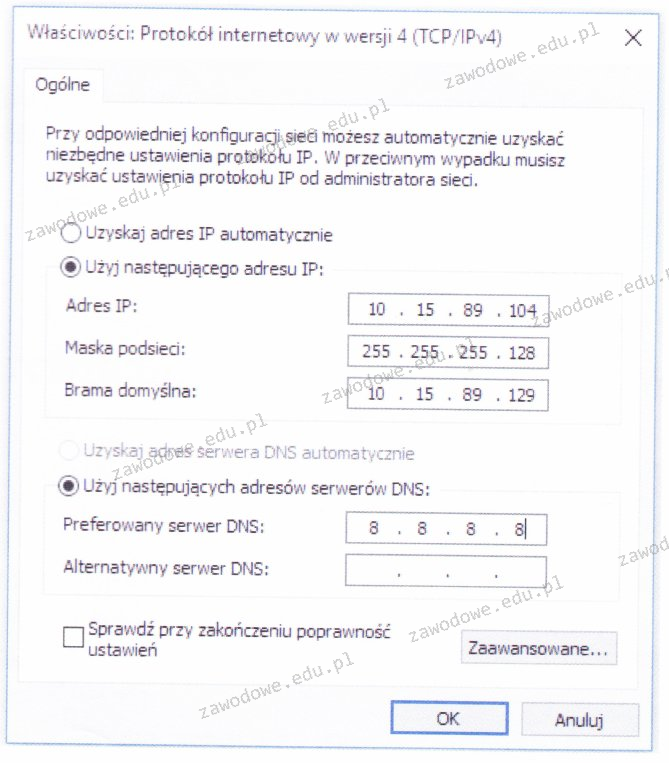

Schemat ilustruje ustawienia karty sieciowej dla urządzenia z adresem IP 10.15.89.104/25. Można z niego wywnioskować, że

Brak odpowiedzi na to pytanie.

W IPv6 odpowiednikiem adresu pętli zwrotnej jest adres

Brak odpowiedzi na to pytanie.

Pozyskiwanie surowców z odpadów w celu ich ponownego zastosowania to

Brak odpowiedzi na to pytanie.

W dokumentacji technicznej efektywność głośnika podłączonego do komputera wyraża się w jednostce

Brak odpowiedzi na to pytanie.

Komputer zainstalowany w domenie Active Directory nie jest w stanie nawiązać połączenia z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie stworzony na tym urządzeniu?

Brak odpowiedzi na to pytanie.

Jaką minimalną ilość pamięci RAM musi mieć komputer, aby móc uruchomić 64-bitowy system operacyjny Windows 7 w trybie graficznym?

Brak odpowiedzi na to pytanie.

Na przedstawionej grafice wskazano strzałkami funkcje przycisków umieszczonych na obudowie projektora multimedialnego. Dzięki tym przyciskom można

Brak odpowiedzi na to pytanie.

Jakie narzędzie jest używane do zarządzania alokacjami dyskowymi w systemach Windows 7 i Windows 8?

Brak odpowiedzi na to pytanie.

Standard WIFI 802.11 b/g używa pasma

Brak odpowiedzi na to pytanie.

Aby podłączyć drukarkę igłową o wskazanych parametrach do komputera, należy umieścić kabel dołączony do drukarki w porcie

Brak odpowiedzi na to pytanie.

Jakim protokołem komunikacyjnym w warstwie transportowej, który zapewnia niezawodność przesyłania pakietów, jest protokół

Brak odpowiedzi na to pytanie.

W drukarce laserowej do stabilizacji druku na papierze używane są

Brak odpowiedzi na to pytanie.

Protokół SNMP (Simple Network Management Protocol) jest wykorzystywany do

Brak odpowiedzi na to pytanie.

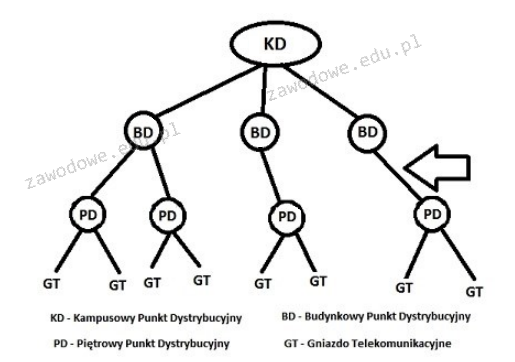

Strzałka na diagramie ilustrującym schemat systemu sieciowego według normy PN-EN 50173 wskazuje na rodzaj okablowania

Brak odpowiedzi na to pytanie.

Zarządzanie pasmem (ang. bandwidth control) w switchu to funkcjonalność

Brak odpowiedzi na to pytanie.

Przerywając działalność na komputerze, możemy szybko wrócić do pracy, wybierając w systemie Windows opcję:

Brak odpowiedzi na to pytanie.

Wydruk z drukarki igłowej realizowany jest z zastosowaniem zestawu stalowych igieł w liczbie

Brak odpowiedzi na to pytanie.

Ile maksymalnie kanałów z dostępnego pasma kanałów w standardzie 802.11b może być używanych w Polsce?

Brak odpowiedzi na to pytanie.

Topologia fizyczna sieci, w której wykorzystywane są fale radiowe jako medium transmisyjne, nosi nazwę topologii

Brak odpowiedzi na to pytanie.

Aby przywrócić dane z sformatowanego dysku twardego, konieczne jest zastosowanie programu

Brak odpowiedzi na to pytanie.

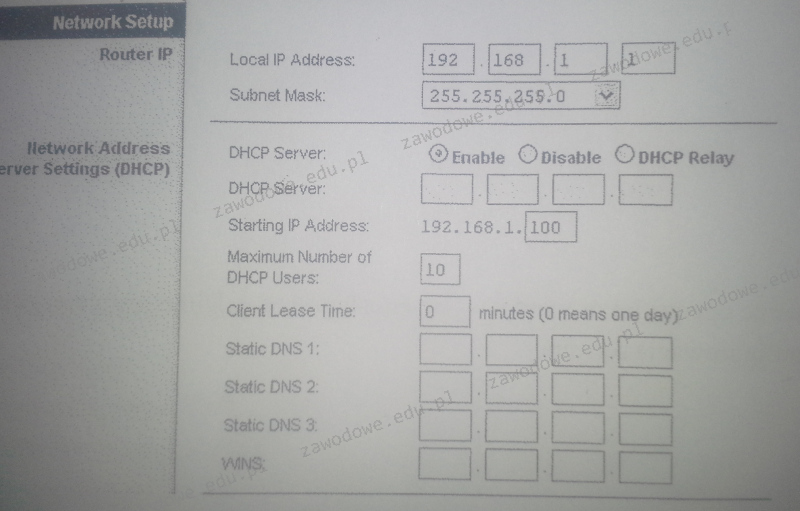

Na przedstawionym zrzucie panelu ustawień rutera można zauważyć, że serwer DHCP

Brak odpowiedzi na to pytanie.

Na płycie głównej z chipsetem Intel 865G

Brak odpowiedzi na to pytanie.

ARP (Address Resolution Protocol) to protokół, który pozwala na konwersję

Brak odpowiedzi na to pytanie.

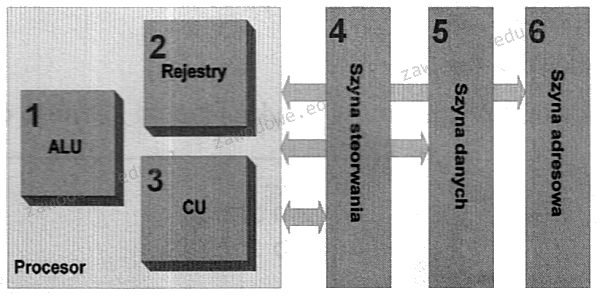

Na diagramie element odpowiedzialny za dekodowanie poleceń jest oznaczony liczbą

Brak odpowiedzi na to pytanie.

Który z poniższych mechanizmów zapewni najwyższy stopień ochrony sieci bezprzewodowych w standardzie 802.11n?

Brak odpowiedzi na to pytanie.