Pytanie 1

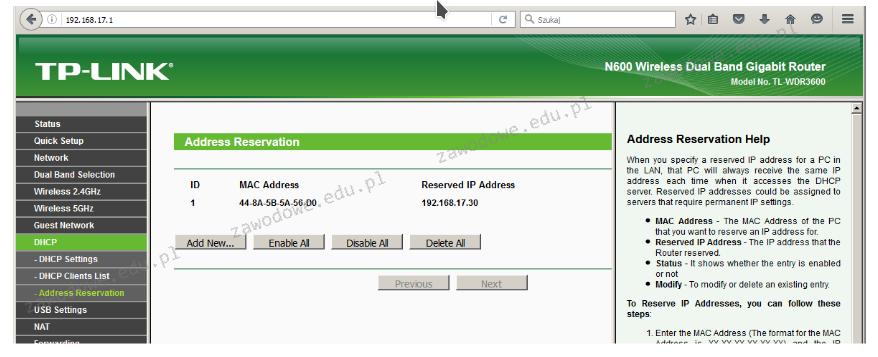

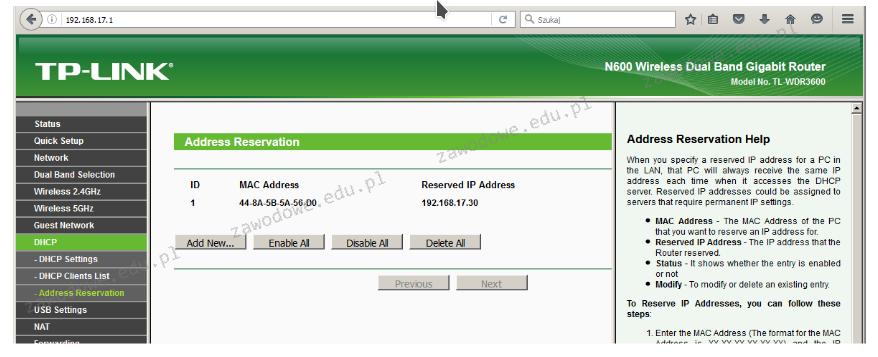

Na ilustracji zobrazowano okno ustawień rutera. Wprowadzone parametry sugerują, że

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Na ilustracji zobrazowano okno ustawień rutera. Wprowadzone parametry sugerują, że

Jakie środowisko graficzne zaprojektowane dla systemu Linux ma najniższe wymagania dotyczące pamięci RAM?

Jakie materiały eksploatacyjne wykorzystuje się w drukarce laserowej?

Aby zintegrować komputer z siecią LAN, należy użyć interfejsu

Który z wymienionych systemów operacyjnych nie obsługuje wielozadaniowości?

Główną metodą ochrony sieci komputerowej przed zewnętrznymi atakami jest wykorzystanie

Czym jest serwer poczty elektronicznej?

Odmianą pamięci, która jest tylko do odczytu i można ją usunąć za pomocą promieniowania ultrafioletowego, jest pamięć

Jakie funkcje pełni usługa katalogowa Active Directory w systemach Windows Server?

Przed rozpoczęciem instalacji sterownika dla urządzenia peryferyjnego system Windows powinien weryfikować, czy dany sterownik ma podpis

Wskaż złącze, które nie jest stosowane w zasilaczach ATX?

Wydanie komendy chmod 400 nazwa_pliku w systemie Linux spowoduje, że właściciel pliku

Jakie polecenie należy wydać, aby uzyskać listę plików spełniających dane kryteria?

Jakie oprogramowanie służy do sprawdzania sterowników w systemie Windows?

Aby uniknąć utraty danych w aplikacji do ewidencji uczniów, po zakończonej pracy każdego dnia należy wykonać

Poprzez użycie opisanego urządzenia możliwe jest wykonanie diagnostyki działania

Optyczna rozdzielczość to jeden z właściwych parametrów

Aby zabezpieczyć komputery w lokalnej sieci przed nieautoryzowanym dostępem oraz atakami typu DoS, konieczne jest zainstalowanie i skonfigurowanie

Czym charakteryzuje się technologia Hot swap?

Dezaktywacja automatycznych aktualizacji systemu Windows skutkuje

Aby przeprowadzić aktualizację zainstalowanego systemu operacyjnego Linux Ubuntu, należy wykorzystać komendę

Jakie urządzenie ilustruje zamieszczony rysunek?

Jaki protokół stosują komputery, aby informować router o zamiarze dołączenia lub opuszczenia konkretnej grupy rozgłoszeniowej?

Jaki protokół sygnalizacyjny jest wykorzystywany w technologii VoIP?

W systemie Linux polecenie chmod 321 start spowoduje przyznanie poniższych uprawnień plikowi start:

Który z standardów Gigabit Ethernet pozwala na stworzenie segmentów sieci o długości 550 m/5000 m przy szybkości przesyłu danych 1 Gb/s?

Który z poniższych mechanizmów zapewni najwyższy stopień ochrony sieci bezprzewodowych w standardzie 802.11n?

Jakie urządzenia wykorzystuje się do porównywania liczb w systemie binarnym?

Jak zapisuje się liczbę siedem w systemie ósemkowym?

W strukturze sieciowej zaleca się umiejscowienie jednego punktu abonenckiego na powierzchni wynoszącej

Jakie są skutki działania poniższego polecenia ```netsh advfirewall firewall add rule name="Open" dir=in action=deny protocol=TCP localport=53```?

Sygnatura (ciąg bitów) 55AA (w systemie szesnastkowym) kończy tablicę partycji. Jaka jest odpowiadająca jej wartość w systemie binarnym?

Aby zminimalizować ryzyko wyładowań elektrostatycznych podczas wymiany komponentów komputerowych, technik powinien wykorzystać

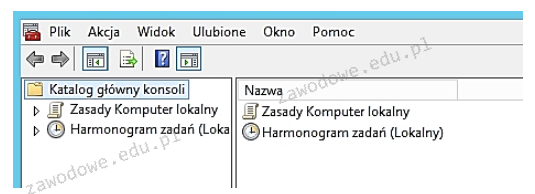

Aby otworzyć konsolę przedstawioną na ilustracji, należy wpisać w oknie poleceń

Jak najlepiej chronić zebrane dane przed dostępem w przypadku kradzieży komputera?

Pamięć, która działa jako pośrednik pomiędzy pamięcią operacyjną a procesorem o dużej prędkości, to

Jakie jest adres rozgłoszeniowy w podsieci o adresie IPv4 192.168.160.0/21?

Który protokół umożliwia rozproszoną wymianę i ściąganie plików?

Znak handlowy dla produktów certyfikowanych według standardów IEEE 802.11 to

Narzędziem wykorzystywanym do diagnozowania połączeń między komputerami w systemie Windows jest