Pytanie 1

Który komponent systemu komputerowego zajmuje się transferem danych pomiędzy procesorem a pamięcią RAM?

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Który komponent systemu komputerowego zajmuje się transferem danych pomiędzy procesorem a pamięcią RAM?

Tworząc aplikację opartą na obiektach, należy założyć, że program będzie zarządzany przez

Metodyka zwinna (ang. agile) opiera się na

Który system operacyjny jest podstawowym środowiskiem do tworzenia aplikacji mobilnych w języku Swift?

Który z wymienionych algorytmów sortujących posiada średnią złożoność obliczeniową równą O(n log n)?

Który z poniższych składników NIE jest konieczny do stworzenia klasy w C++?

Jak zrealizować definiowanie własnego wyjątku w języku C++?

Jaka jest składnia komentarza jednoliniowego w języku Python?

Kod zaprezentowany w filmie w języku C++ nie przechodzi kompilacji. Co należy zmodyfikować w tym kodzie, aby kompilacja odbyła się bez błędów?

Jakiego rodzaju zmiennej użyjesz w C++, aby przechować wartość "true"?

Jaką wartość przyjmie etykieta label po wykonaniu poniższego kodu, gdy zostanie on uruchomiony po naciśnięciu przycisku w aplikacji?

private void Button_click(object sender, routedEventArgs e) { int tmp = 0; for (int i=0; i<=100; i+=2) { tmp += i; } label.Content = tmp; }

Jakie jest przeznaczenie komentarzy w kodzie źródłowym programu?

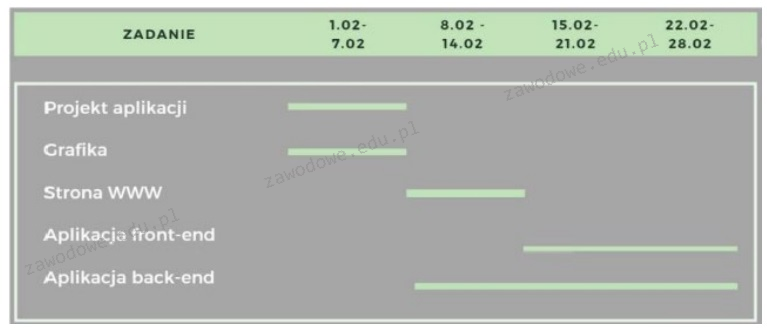

Diagram Gantta, który został zaprezentowany, odnosi się do projektu IT. Przyjmując, że każdy członek zespołu posiada odpowiednie kompetencje do realizacji każdego z zadań, a każde zadanie może być przypisane tylko jednej osobie, która poświęca na nie pełen dzień pracy, to minimalna liczba osób w zespole wynosi

Jaką funkcję pełni operator "|" w języku C++?

Jaki jest zasadniczy cel ataku phishingowego?

W jakim modelu Cyklu Życia Projektu Informatycznego znajduje się etap analizy ryzyka?

Która z poniższych struktur danych jest najbardziej odpowiednia do przechowywania unikalnych elementów?

Z analizy złożoności obliczeniowej różnych algorytmów sortowania na dużych zbiorach danych (przekraczających 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania

| sortowanie bąbelkowe | O(n²) |

| sortowanie przez wstawianie | O(n²) |

| sortowanie przez scalanie | O(n log n) |

| sortowanie przez zliczanie | O(n) |

| sortowanie kubełkowe | O(n²) |

Jakie jest źródło błędu w podanym kodzie przez programistę?

class Dokument { public string nazwa; protected string autor; } // .... w kodzie funkcji main Dokument doc = new Dokument(); Console.WriteLine(doc.autor);

Diagramem, który służy do śledzenia realizacji zadań przez członków zespołu projektowego, może być

Jakie są kluczowe etapy resuscytacji krążeniowo-oddechowej?

Ile gigabajtów (GB) mieści się w 1 terabajcie (TB)?

W sekcji, która odpowiada za obsługę wyjątku wygenerowanego przez aplikację, należy to zdefiniować

Który z komponentów interfejsu użytkownika umożliwia użytkownikowi wprowadzanie danych tekstowych?

Jaką rolę pełni instrukcja throw w języku C++?

Liczba A4 w zapisie heksadecymalnym ma odpowiadający jej zapis binarny

Jakie narzędzie może zostać wykorzystane do automatyzacji testów aplikacji internetowych?

W zaprezentowanym fragmencie kodu występuje błąd logiczny. Na czym on polega?

int x = 0; while (x != 0 || x != 5) { std::cout << x << " "; x++; }

Do implementacji w aplikacji jednokierunkowej funkcji skrótu, zwanej funkcją haszującą, można wykorzystać algorytm

Wzorzec projektowy "Metoda szablonowa" (Template method) stosuje się do:

Jaką rolę odgrywa interpreter w kontekście programowania?

Która metoda wyszukiwania potrzebuje posortowanej listy do prawidłowego działania?

Jakie narzędzie programowe jest odpowiedzialne za konwersję kodu źródłowego na formę zrozumiałą dla maszyny, weryfikuje wszystkie polecenia pod kątem ewentualnych błędów, a następnie generuje moduł do wykonania?

Podczas programowania kontrolki stepper przedstawionej na ilustracji w aplikacji mobilnej, należy zarządzać zmienną, która zawsze przechowuje jej bieżącą wartość. Jakie zdarzenie można wykorzystać do osiągnięcia tej funkcjonalności?

Jakie z wymienionych narzędzi służy do emulacji mobilnych urządzeń podczas developowania aplikacji?

Wartość liczby 1AF, zapisana w systemie szesnastkowym, po przeliczeniu na system dziesiętny wynosi

Jakie są główne cechy architektury klient-serwer?

Jaki kod może być związany z treścią wygenerowaną w trakcie działania programu Java?

| Exception in thread "main" java.lang.ArithmeticException: / by zero |

Który z wymienionych typów danych należy do typu logicznego?

Jakie są kluczowe etapy realizacji projektu programistycznego?