Pytanie 1

Aby zabezpieczyć system przed atakami typu phishing, nie zaleca się

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Aby zabezpieczyć system przed atakami typu phishing, nie zaleca się

Ile par przewodów miedzianej skrętki kategorii 5e jest używanych do transmisji danych w standardzie sieci Ethernet 100Base-TX?

Funkcję S.M.A.R.T. w twardym dysku, która jest odpowiedzialna za nadzorowanie i wczesne ostrzeganie o możliwych awariach, można uruchomić poprzez

Jakim skrótem określane są czynności samokontroli komputera po uruchomieniu zasilania?

Jakim protokołem komunikacyjnym, który gwarantuje niezawodne przesyłanie danych, jest protokół

Metoda zwana rytownictwem dotyczy zasady działania plotera

W systemach Windows XP Pro/Windows Vista Business/Windows 7 Pro/Windows 8 Pro, funkcją zapewniającą ochronę danych dla użytkowników dzielących ten sam komputer, których informacje mogą być wykorzystywane wyłącznie przez nich, jest

Co oznacza skrót RAID w kontekście pamięci masowej?

Co oznacza zapis 192.168.1/24 w kontekście maski podsieci?

Podczas uruchamiania (krótko po zakończeniu testu POST) komputer się zawiesza. Jakie mogą być możliwe przyczyny tej awarii?

Tryb działania portu równoległego, oparty na magistrali ISA, pozwalający na transfer danych do 2.4 MB/s, przeznaczony dla skanerów i urządzeń wielofunkcyjnych, to

Jak nazywa się system, który pozwala na konwersję nazwy komputera na adres IP w danej sieci?

Do akumulatora w jednostce ALU wprowadzono liczbę dziesiętną 253. Jak wygląda jej reprezentacja binarna?

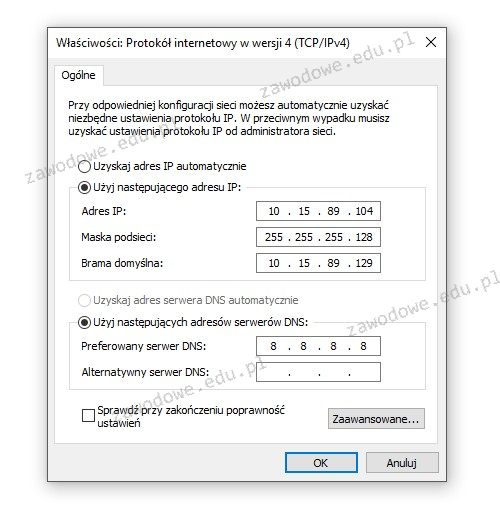

Na rysunku przedstawiono ustawienia karty sieciowej urządzenia z adresem IP 10.15.89.104/25. Co z tego wynika?

Jakie zakresy częstotliwości określa klasa EA?

W systemie Linux polecenie chmod 321 start spowoduje przyznanie poniższych uprawnień plikowi start:

Jaką liczbę warstw określa model ISO/OSI?

Wirus komputerowy to aplikacja, która

Jakie złącze jest potrzebne do podłączenia zasilania do CD-ROM?

Jaką konfigurację sieciową powinien mieć komputer, który jest częścią tej samej sieci LAN co komputer z adresem 10.8.1.10/24?

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

Jakie urządzenie powinno być użyte do łączenia komputerów w strukturze gwiazdy?

NIEWŁAŚCIWE podłączenie taśmy sygnałowej do napędu dyskietek skutkuje

W jakim systemie występuje jądro hybrydowe (kernel)?

Jaką topologię fizyczną sieci komputerowej przedstawia załączony rysunek?

Jaki protokół jest używany do ściągania wiadomości e-mail z serwera pocztowego na komputer użytkownika?

Sieci lokalne o architekturze klient-serwer są definiowane przez to, że

Aby poprawić bezpieczeństwo zasobów sieciowych, administrator sieci komputerowej w firmie został zobowiązany do podziału istniejącej lokalnej sieci komputerowej na 16 podsieci. Pierwotna sieć miała adres IP 192.168.20.0 z maską 255.255.255.0. Jaką maskę sieci powinien zastosować administrator?

Oprogramowanie komputerowe, które jest dostępne bezpłatnie i bez ograniczeń czasowych, jest dystrybuowane na podstawie licencji typu

Grupa, w której członkom można nadawać uprawnienia jedynie w obrębie tej samej domeny, co domena nadrzędna lokalnej grupy domeny, nosi nazwę grupa

W IPv6 odpowiednikiem adresu pętli zwrotnej jest adres

AppLocker to funkcjonalność dostępna w systemach Windows Server, która umożliwia

Podczas konserwacji i czyszczenia drukarki laserowej, która jest odłączona od zasilania, pracownik serwisu komputerowego może zastosować jako środek ochrony indywidualnej

Na początku procesu uruchamiania sprzętowego komputera, wykonywany jest test

Dysk znajdujący się w komputerze ma zostać podzielony na partycje. Jaką maksymalną liczbę partycji rozszerzonych można utworzyć na jednym dysku?

Jakie polecenie należy wprowadzić w konsoli, aby skorygować błędy na dysku?

Jaką licencję ma wolne i otwarte oprogramowanie?

System Windows 8, w którym wcześniej został utworzony punkt przywracania, doświadczył awarii. Jakie polecenie należy wydać, aby przywrócić ustawienia i pliki systemowe?

Które z urządzeń używanych w sieciach komputerowych nie modyfikuje liczby kolizyjnych domen?

Skaner antywirusowy zidentyfikował niechciane oprogramowanie. Z opisu wynika, że jest to dialer, który pozostawiony w systemie