Pytanie 1

Która z wymienionych metod umożliwia wyświetlenie komunikatu w konsoli przeglądarki za pomocą języka JavaScript?

Wynik: 4/40 punktów (10,0%)

Wymagane minimum: 20 punktów (50%)

Która z wymienionych metod umożliwia wyświetlenie komunikatu w konsoli przeglądarki za pomocą języka JavaScript?

Po uruchomieniu zamieszczonego w ramce skryptu w języku JavaScript w przeglądarce zostanie wyświetlona wartość

Która z poniższych funkcji PHP służy do ładowania pliku z serwera?

mysqli_connect() w PHP jest używana do nawiązywania połączenia z bazą danych MySQL. Jej głównym celem jest umożliwienie komunikacji między skryptem PHP a serwerem baz danych, co jest kluczowe w aplikacjach webowych, które potrzebują przechowywać i pobierać dane. Ta funkcja nie ma jednak nic wspólnego z ładowaniem plików z serwera, co jest zadaniem funkcji include(). Funkcja echo() służy do wyświetlania tekstu lub wartości zmiennych na stronie internetowej. Jest to podstawowe narzędzie do generowania dynamicznej zawartości w PHP, ale nie ma możliwości ładowania plików. Jest to bardziej odpowiednik wyjścia niż narzędzie do manipulacji plikami. Funkcja parse_str() konwertuje ciąg zapytania URL na zmienne PHP. Jest przydatna, gdy chcemy przekształcić dane w formacie URL do użytku w skrypcie PHP, jednak jej zastosowanie jest zupełnie inne niż ładowanie plików. Często używana w kontekście przetwarzania danych GET, ale nie ma związku z ładowaniem struktury zewnętrznych plików. Wybór tych funkcji jako potencjalnych odpowiedzi może wynikać z nieporozumienia odnośnie ich zastosowań, ale każda z nich pełni inną, specyficzną rolę w PHP.Jakie jest zastosowanie zapytania z klauzulą JOIN?

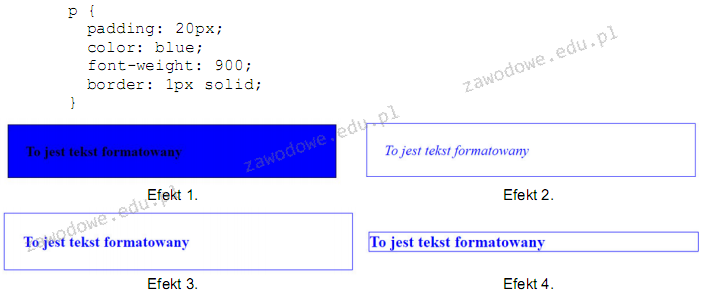

Który z akapitów został zapisany w wskazanym stylu, zakładając, że pozostałe właściwości akapitu mają wartości domyślne?

Podczas definiowania pola id w tabeli MySQL użyto AUTO_INCREMENT. Co to oznacza?

| id int NOT NULL AUTO_INCREMENT |

Jakie właściwości języka CSS mogą mieć wartości: underline, overline, line-through?

Brak odpowiedzi na to pytanie.

Formaty wideo, które są wspierane przez standard HTML5, to

Brak odpowiedzi na to pytanie.

Które z poleceń przyznaje użytkownikowi uczen najniższe uprawnienia w kontekście modyfikacji danych oraz struktury tabeli?

Brak odpowiedzi na to pytanie.

Wskaż nieprawidłowy opis optymalizacji kodu generowanego przez program.

Brak odpowiedzi na to pytanie.

W języku PHP wykorzystano funkcję ```is_float()```. Które z poniższych wywołań tej funkcji zwróci rezultat true?

Brak odpowiedzi na to pytanie.

Grafika powinna być zapisana w formacie GIF, jeśli

Brak odpowiedzi na to pytanie.

W podanym kodzie PHP, w miejscu kropek należy umieścić odpowiednią instrukcję

| $zapytanie = mysqli_query($db, "SELECT imie, nazwisko FROM uzytkownik"); while ($wiersz = ...................) echo "$wiersz[0] $wiersz[1]"; |

Specjalna funkcja danej klasy stosowana w programowaniu obiektowym, która jest wywoływana automatycznie w momencie tworzenia obiektu, a jej głównym celem jest zazwyczaj inicjalizacja pól, to

W wyniku działania pętli zapisanej w języku PHP zostanie wypisany ciąg liczb:

$liczba = 10;

while ($liczba < 50) {

echo "$liczba ";

$liczba = $liczba + 5;

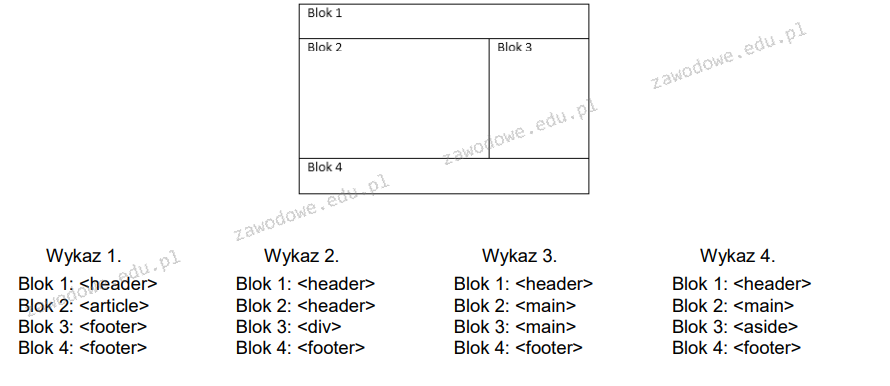

}Który zbiór znaczników, określających projekt strony internetowej w sposób semantyczny, jest zgodny z normą HTML 5?

Który zapis w języku JavaScript daje taki sam wynik jak poniższy kod?

| x = 0; x += 10; |

Aby dostosować dźwięk do określonego poziomu głośności, należy zastosować efekt

Jakie jest zadanie poniższej pętli? ```int x = 0; while (x < 10) { mojeKsiazki[x] = new Ksiazka(); x++; }```

Jak nazywa się metoda tworząca obiekt w języku PHP?

Jeżeli rozmiar pliku graficznego jest zbyt duży do publikacji w sieci, co należy zrobić?

Brak odpowiedzi na to pytanie.

Który sposób na utworzenie tablicy w JavaScript jest niepoprawny pod względem składniowym?

Brak odpowiedzi na to pytanie.

W którym z przedstawionych bloków powinien być umieszczony warunek pętli?

Brak odpowiedzi na to pytanie.

W stylu CSS ustalono obramowanie pojedyncze, które ma następujące kolory dla krawędzi: ```border: solid 1px; border-color: red blue green yellow;```

Brak odpowiedzi na to pytanie.

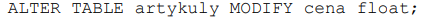

Kwerenda ma na celu dokonanie zmian w tabeli artykuly

Brak odpowiedzi na to pytanie.

Jaką funkcję pełni funkcja CONCAT() w SQL?

Brak odpowiedzi na to pytanie.

Podaj dwa sposoby ochrony bazy danych Microsoft Access?

Która z zasad walidacji stron internetowych jest niepoprawna?

...

i

są tym samym znacznikiem

.......

Brak odpowiedzi na to pytanie.

W kodzie HTML stworzono link do strony internetowej. Aby otworzyć tę stronę w nowym oknie lub zakładce przeglądarki, należy dodać do definicji linku atrybut <a href="http://google.com" >strona Google</a>

Brak odpowiedzi na to pytanie.

Jaki model opisu kolorów charakteryzuje się parametrami takimi jak odcień, nasycenie oraz jasność?

Brak odpowiedzi na to pytanie.

Edytor, który spełnia kryteria WYSIWYG, powinien umożliwiać

Brak odpowiedzi na to pytanie.

Aby utworzyć relację wiele do wielu między tabelami A i B, wystarczy, że

Brak odpowiedzi na to pytanie.

Aby baza danych działała poprawnie i konsekwentnie, konieczne jest wprowadzenie w każdej tabeli

Brak odpowiedzi na to pytanie.

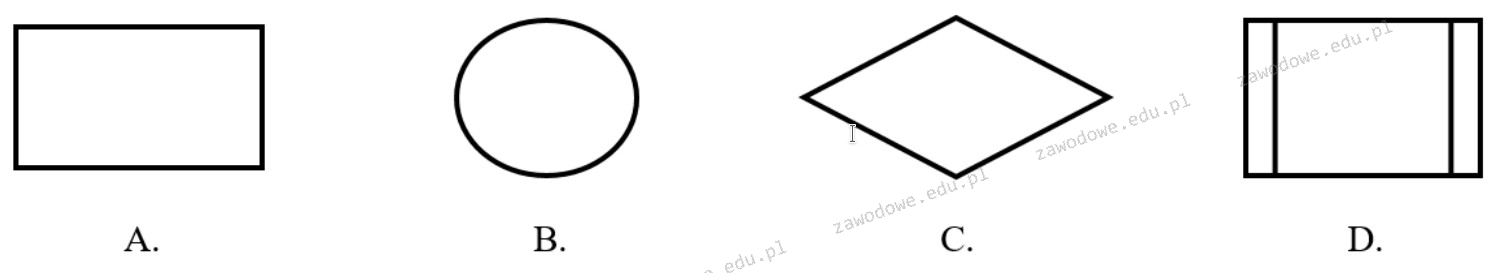

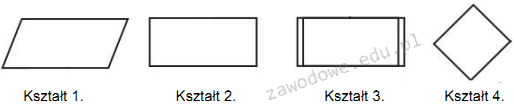

W algorytmie jeden z bloków zawiera akcję „Wypisz liczbę”. Jaki kształt może mieć ta akcja?

Brak odpowiedzi na to pytanie.

Który z typów danych w C++ oferuje najszerszy zakres wartości?

Brak odpowiedzi na to pytanie.

Która z poniższych zasad nie przyczyni się pozytywnie do poprawy czytelności kodu?

Brak odpowiedzi na to pytanie.

Jak można opisać przedstawiony obiekt w JavaScript?

| var obiekt1 = { x: 0, y: 0, wsp: function() { ... } } |

Brak odpowiedzi na to pytanie.

Aby obraz umieszczony za pomocą kodu HTML mógł być rozpoznawany przez programy wspierające osoby niewidome, konieczne jest określenie atrybutu

Brak odpowiedzi na to pytanie.

. W ten sposób, jeśli obrazek nie załadowałby się, użytkownik korzystający z czytnika ekranu otrzyma informację o tym, co ten obraz przedstawia. Definiowanie atrybutu 'alt' jest zgodne z wytycznymi WCAG (Web Content Accessibility Guidelines), które zalecają, aby wszystkie obrazki, które pełnią funkcję informacyjną, były opisane w taki sposób, aby zapewnić pełny dostęp do treści wszystkim użytkownikom. W praktyce takie podejście nie tylko poprawia dostępność, ale również pozytywnie wpływa na SEO, ponieważ wyszukiwarki również analizują ten atrybut.

. W ten sposób, jeśli obrazek nie załadowałby się, użytkownik korzystający z czytnika ekranu otrzyma informację o tym, co ten obraz przedstawia. Definiowanie atrybutu 'alt' jest zgodne z wytycznymi WCAG (Web Content Accessibility Guidelines), które zalecają, aby wszystkie obrazki, które pełnią funkcję informacyjną, były opisane w taki sposób, aby zapewnić pełny dostęp do treści wszystkim użytkownikom. W praktyce takie podejście nie tylko poprawia dostępność, ale również pozytywnie wpływa na SEO, ponieważ wyszukiwarki również analizują ten atrybut.Zapis tagu HTML w formie przejdź?

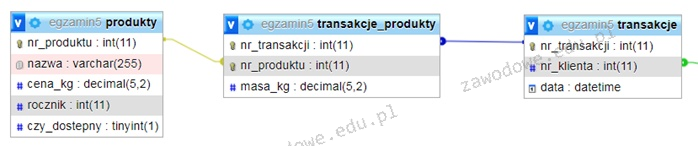

Na przedstawionej grafice widać fragment bazy danych. Jakie kwerendę należy zastosować, aby uzyskać nazwy produktów zakupionych przez klienta o id = 1?