Pytanie 1

Czym jest skrót MAN w kontekście sieci?

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Czym jest skrót MAN w kontekście sieci?

Który z poniższych interfejsów komputerowych stosuje transmisję równoległą do przesyłania danych?

Który z protokołów jest używany do przesyłania poczty elektronicznej?

Zewnętrzny dysk 3,5 cala o pojemności 5 TB, przeznaczony do archiwizacji lub tworzenia kopii zapasowych, dysponuje obudową z czterema różnymi interfejsami komunikacyjnymi. Który z tych interfejsów powinno się użyć do podłączenia do komputera, aby uzyskać najwyższą prędkość transferu?

Jaką usługę należy aktywować w sieci, aby stacja robocza mogła automatycznie uzyskać adres IP?

W przypadku planowania wykorzystania przestrzeni dyskowej komputera do przechowywania oraz udostępniania danych, takich jak pliki oraz aplikacje dostępne w internecie, a także ich zarządzania, komputer powinien być skonfigurowany jako

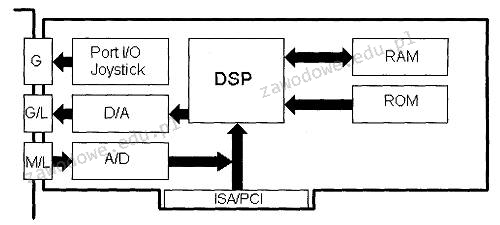

Element funkcjonalny opisany jako DSP w załączonym diagramie blokowym to

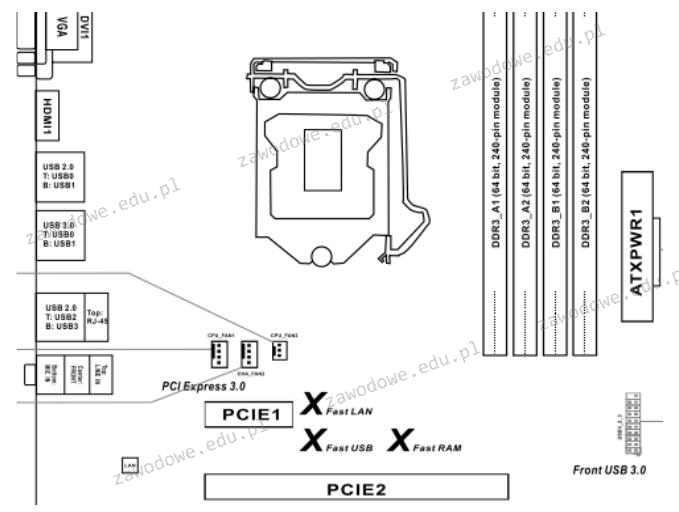

Na wskazanej płycie głównej możliwe jest zainstalowanie procesora w obudowie typu

Na ilustracji widoczna jest pamięć operacyjna

Dokumentacja końcowa zaprojektowanej sieci LAN powinna zawierać między innymi

Jaką fizyczną topologię sieci komputerowej przedstawiono na załączonym rysunku?

Jakie protokoły przesyłają cykliczne kopie tablic routingu do sąsiadującego rutera i NIE ZAWIERAJĄ pełnych informacji o dalekich ruterach?

Zbiór zasad określających metodę wymiany danych w sieci to

Jaka jest maksymalna liczba hostów, które można przypisać w sieci o adresie IP klasy B?

Jaką liczbę dziesiętną reprezentuje liczba 11110101U2)?

Jakie oprogramowanie służy do sprawdzania sterowników w systemie Windows?

W kontekście adresacji IPv6, użycie podwójnego dwukropka służy do

Urządzenie warstwy dystrybucji, które umożliwia komunikację pomiędzy różnymi sieciami, to

Na diagramie zaprezentowano strukturę

Na podstawie danych z "Właściwości systemu" można stwierdzić, że na komputerze zainstalowano fizycznie pamięć RAM o pojemności

| Komputer: Intel(R) Pentium (R)4 CPU 1.8GHz AT/XT Compatible 523 760 kB RAM |

W systemie Windows Server, możliwość udostępnienia folderu jako zasobu sieciowego, który jest widoczny na stacji roboczej jako dysk oznaczony literą, można uzyskać poprzez realizację czynności

Który z wymienionych protokołów przekształca 48-bitowy adres MAC na 32-bitowy adres IP?

W systemie SI jednostką do mierzenia napięcia jest

Jakie czynniki nie powodują utraty danych z dysku twardego HDD?

Jakie urządzenie pracuje w warstwie łącza danych i umożliwia integrację segmentów sieci o różnych architekturach?

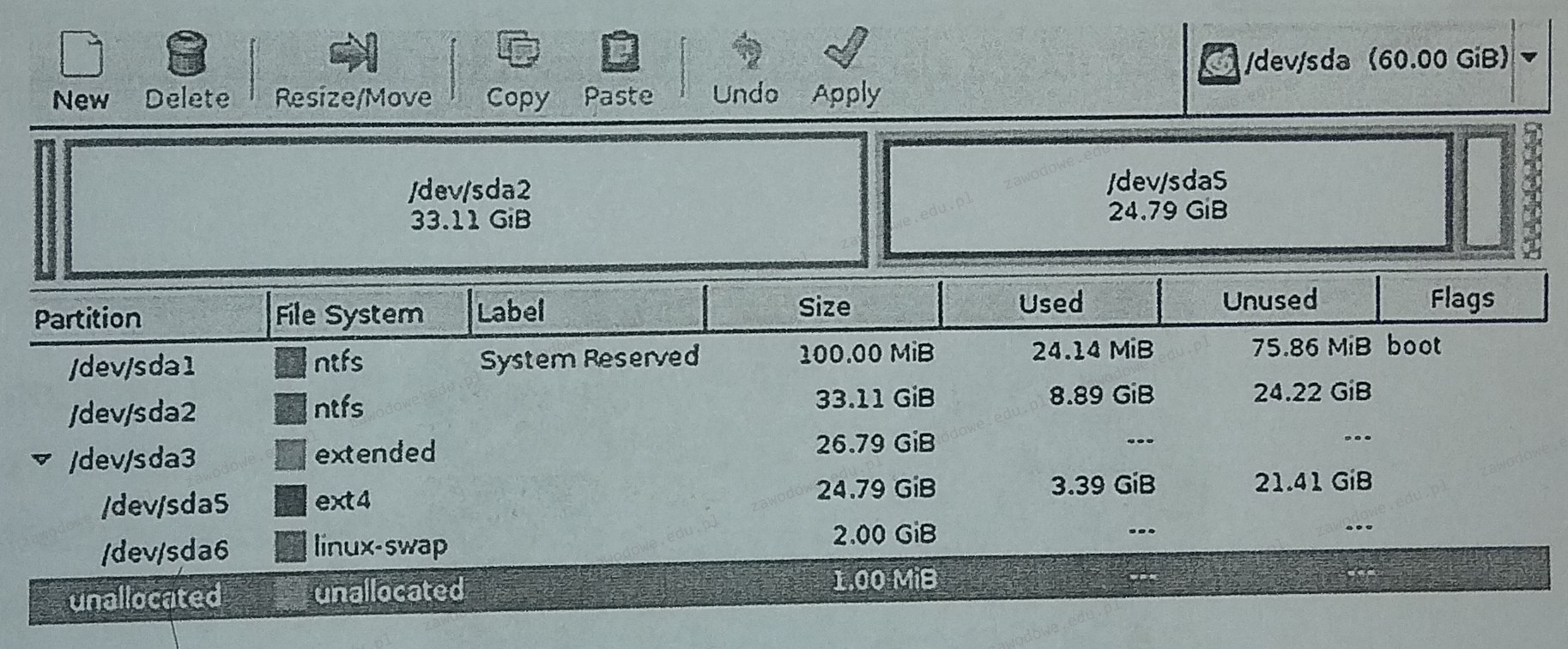

Analiza danych wyświetlonych przez program umożliwia stwierdzenie, że

Jaką normę wykorzystuje się przy okablowaniu strukturalnym w komputerowych sieciach?

Kiedy w komórce arkusza MS Excel zamiast liczb wyświetlają się znaki ########, to przede wszystkim należy zweryfikować, czy

Program "VirtualPC", dostępny do pobrania z witryny Microsoft, jest przeznaczony do korzystania:

Standard IEEE 802.11 określa typy sieci

Jakie funkcje pełni protokół ARP (Address Resolution Protocol)?

Jakim protokołem jest realizowana kontrola poprawności transmisji danych w sieciach Ethernet?

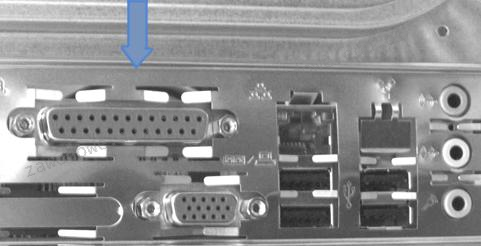

Na ilustracji, strzałka wskazuje na złącze interfejsu

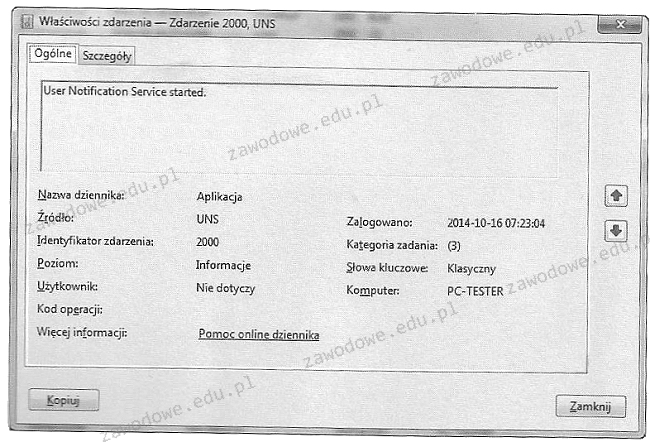

Wpis przedstawiony na ilustracji w dzienniku zdarzeń klasyfikowany jest jako zdarzenie typu

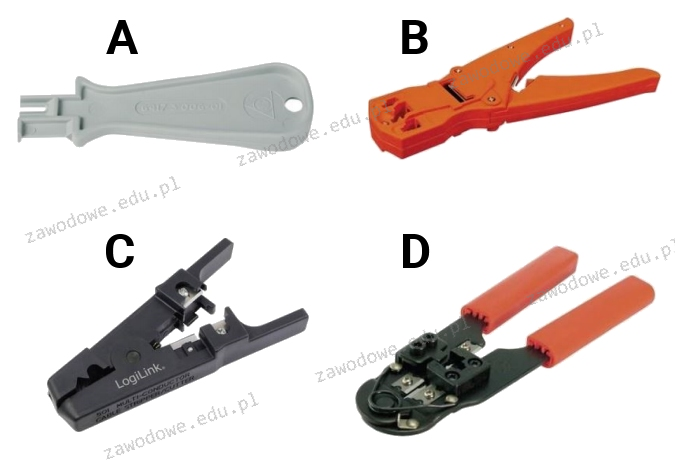

Który z przyrządów służy do usuwania izolacji?

Protokół, który pozwala urządzeniom na uzyskanie od serwera informacji konfiguracyjnych, takich jak adres IP bramy sieciowej, to

Jakim kolorem oznaczona jest izolacja żyły pierwszego pinu wtyku RJ45 w układzie połączeń T568A?

Rodzaj ataku komputerowego, który polega na pozyskiwaniu wrażliwych informacji osobistych poprzez podszywanie się pod zaufaną osobę lub instytucję, to

Wskaż technologię stosowaną do zapewnienia dostępu do Internetu w połączeniu z usługą telewizji kablowej, w której światłowód oraz kabel koncentryczny pełnią rolę medium transmisyjnego

W nowoczesnych panelach dotykowych prawidłowe działanie wyświetlacza zapewnia mechanizm rozpoznający zmianę