Pytanie 1

Co oznacza oznaczenie kabla skrętkowego U/FTP?

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Co oznacza oznaczenie kabla skrętkowego U/FTP?

Program do odzyskiwania danych, stosowany w warunkach domowych, umożliwia przywrócenie danych z dysku twardego w sytuacji

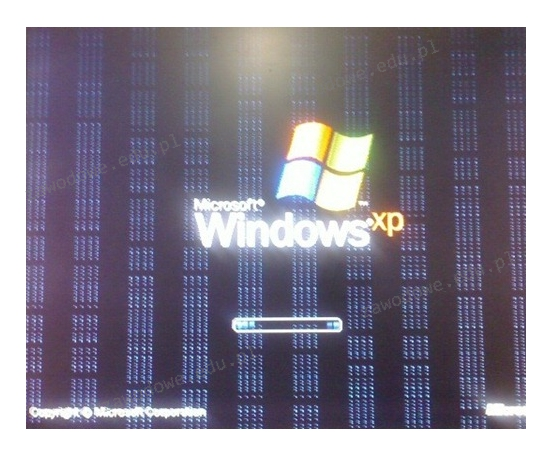

Uruchomienie systemu Windows jest niemożliwe z powodu awarii oprogramowania. W celu przeprowadzenia jak najmniej inwazyjnej diagnostyki i usunięcia tej usterki, zaleca się

Jakie urządzenie jest używane do łączenia lokalnej sieci bezprzewodowej z siecią kablową?

Zjawisko przesłuchu w sieciach komputerowych polega na

Główną czynnością serwisową w drukarce igłowej jest zmiana pojemnika

W systemach operacyjnych z rodziny Windows, funkcja EFS umożliwia ochronę danych poprzez ich

Aby zabezpieczyć system przed oprogramowaniem mającym możliwość reprodukcji, konieczne jest zainstalowanie

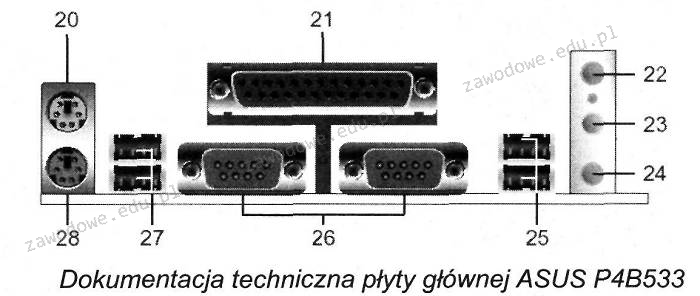

Na zaprezentowanej płycie głównej komputera złącza oznaczono cyframi 25 i 27

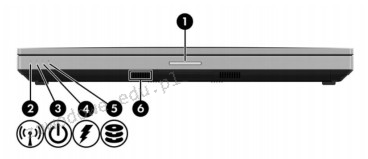

Na ilustracji zaprezentowane jest oznaczenie sygnalizacji świetlnej w dokumentacji technicznej laptopa. Podaj numer kontrolki, która świeci się w czasie ładowania akumulatora?

Czym jest odwrotność bezstratnego algorytmu kompresji danych?

Jaki protokół jest stosowany do przesyłania danych w warstwie transportowej modelu ISO/OSI?

Który z poniższych protokołów reprezentuje protokół warstwy aplikacji w modelu ISO/OSI?

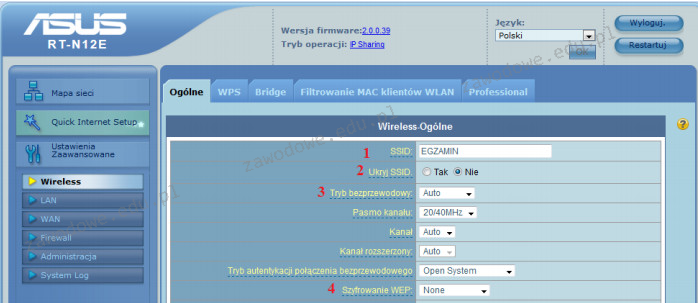

Aby zatuszować identyfikator sieci bezprzewodowej, należy zmodyfikować jego ustawienia w ruterze w polu oznaczonym numerem

W systemie Linux plik posiada uprawnienia ustawione na 765. Grupa przypisana do tego pliku ma możliwość

Który z pakietów powinien być zainstalowany na serwerze Linux, aby komputery z systemem Windows mogły udostępniać pliki oraz drukarki z tego serwera?

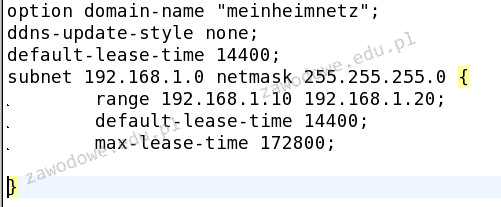

Poniżej zaprezentowano fragment pliku konfiguracyjnego serwera w systemie Linux. Jaką usługi dotyczy ten fragment?

W środowisku Linux uruchomiono skrypt przy użyciu dwóch argumentów. Uzyskanie dostępu do wartości drugiego argumentu z wnętrza skryptu możliwe jest przez

Aby zwiększyć lub zmniejszyć rozmiar ikony na pulpicie, trzeba obracać kółkiem myszy, jednocześnie trzymając klawisz

Na ilustracji zaprezentowany jest graficzny symbol

Adapter USB do LPT można zastosować w sytuacji, gdy występuje niezgodność złączy podczas podłączania starszych modeli

W metodzie archiwizacji danych nazwanej Dziadek – Ojciec – Syn na poziomie Dziadek przeprowadza się kopię danych na koniec

W serwerach warto korzystać z dysków, które obsługują tryb Hot plugging, ponieważ

W systemach operacyjnych z rodziny Windows odpowiednikiem programu fsck z systemu Linux jest aplikacja

Gdy użytkownik zauważy, że ważne pliki zniknęły z dysku twardego, powinien

Aby przygotować ikony zaprezentowane na załączonym obrazku do wyświetlania na Pasku zadań w systemie Windows, należy skonfigurować

Na ilustracji widoczny jest symbol graficzny

Jakie polecenie w systemie operacyjnym Windows służy do wyświetlenia konfiguracji interfejsów sieciowych?

Jakie parametry mierzy watomierz?

Jakim spójnikiem określa się iloczyn logiczny?

Aby zarządzać aplikacjami i usługami uruchamianymi podczas startu systemu operacyjnego w Windows 7, należy skorzystać z programu

Usterka zaprezentowana na ilustracji, widoczna na monitorze, nie może być spowodowana przez

Na ilustracji ukazana jest karta

Która z poniższych opcji nie jest usługą katalogową?

Sekwencja 172.16.0.1, która reprezentuje adres IP komputera, jest zapisana w systemie

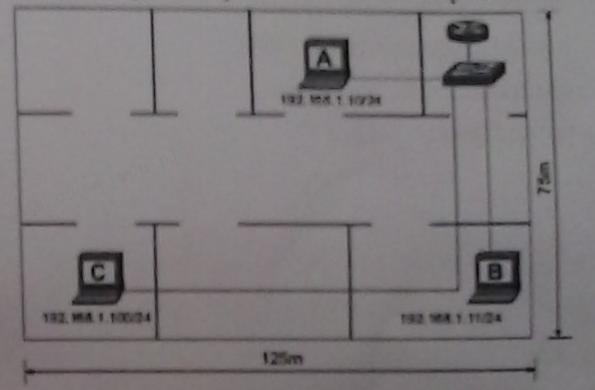

Na ilustracji przedstawiono sieć lokalną zbudowaną na kablach kat. 6. Stacja robocza "C" nie ma możliwości komunikacji z siecią. Jaki problem w warstwie fizycznej może powodować brak połączenia?

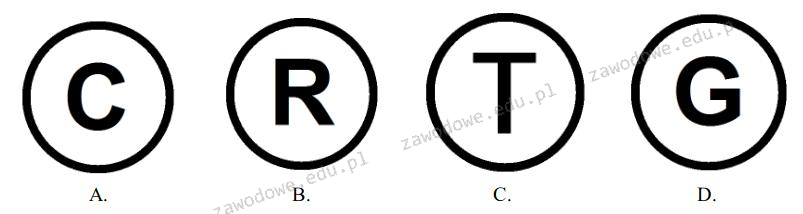

Który symbol wskazuje na zastrzeżenie praw autorskich?

Liczba 5110 w zapisie binarnym wygląda jak

Jakie polecenie trzeba wydać w systemie Windows 7, aby uruchomić program Zapora systemu Windows z zabezpieczeniami zaawansowanymi bezpośrednio z wiersza poleceń?

Który z wymienionych protokołów jest szyfrowanym protokołem do zdalnego dostępu?