Pytanie 1

Aby chronić systemy sieciowe przed atakami z zewnątrz, należy zastosować

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Aby chronić systemy sieciowe przed atakami z zewnątrz, należy zastosować

Jakie urządzenie powinno być zainstalowane w serwerze, aby umożliwić automatyczne archiwizowanie danych na taśmach magnetycznych?

Wartość sumy liczb binarnych 1010 i 111 zapisana w systemie dziesiętnym to

Usługa umożliwiająca przechowywanie danych na zewnętrznym serwerze, do którego dostęp możliwy jest przez Internet to

Usługa w systemie Windows Server, która umożliwia zdalną instalację systemów operacyjnych na komputerach zarządzanych przez serwer, to

Po wydaniu polecenia route skonfigurowano ```route add 192.168.35.0 MASK 255.255.255.0 192.168.0.2```

W standardzie Ethernet 100BaseTX do przesyłania danych używane są żyły kabla UTP podłączone do pinów

Aby wykonać ręczne ustawienie interfejsu sieciowego w systemie LINUX, należy użyć polecenia

Jakie informacje można uzyskać dzięki programowi Wireshark?

Jakie są zasadnicze różnice pomiędzy poleceniem ps a poleceniem top w systemie Linux?

Jakie polecenie jest wysyłane do serwera DHCP, aby zwolnić wszystkie adresy przypisane do interfejsów sieciowych?

W jednostce ALU w akumulatorze zapisano liczbę dziesiętną 500. Jaką ona ma binarną postać?

W drukarce laserowej do utrwalania obrazu na papierze stosuje się

Zgodnie z wytycznymi dotyczącymi karty graficznej, jej możliwości pracy z systemem AGP 2X/4X pozwalają na

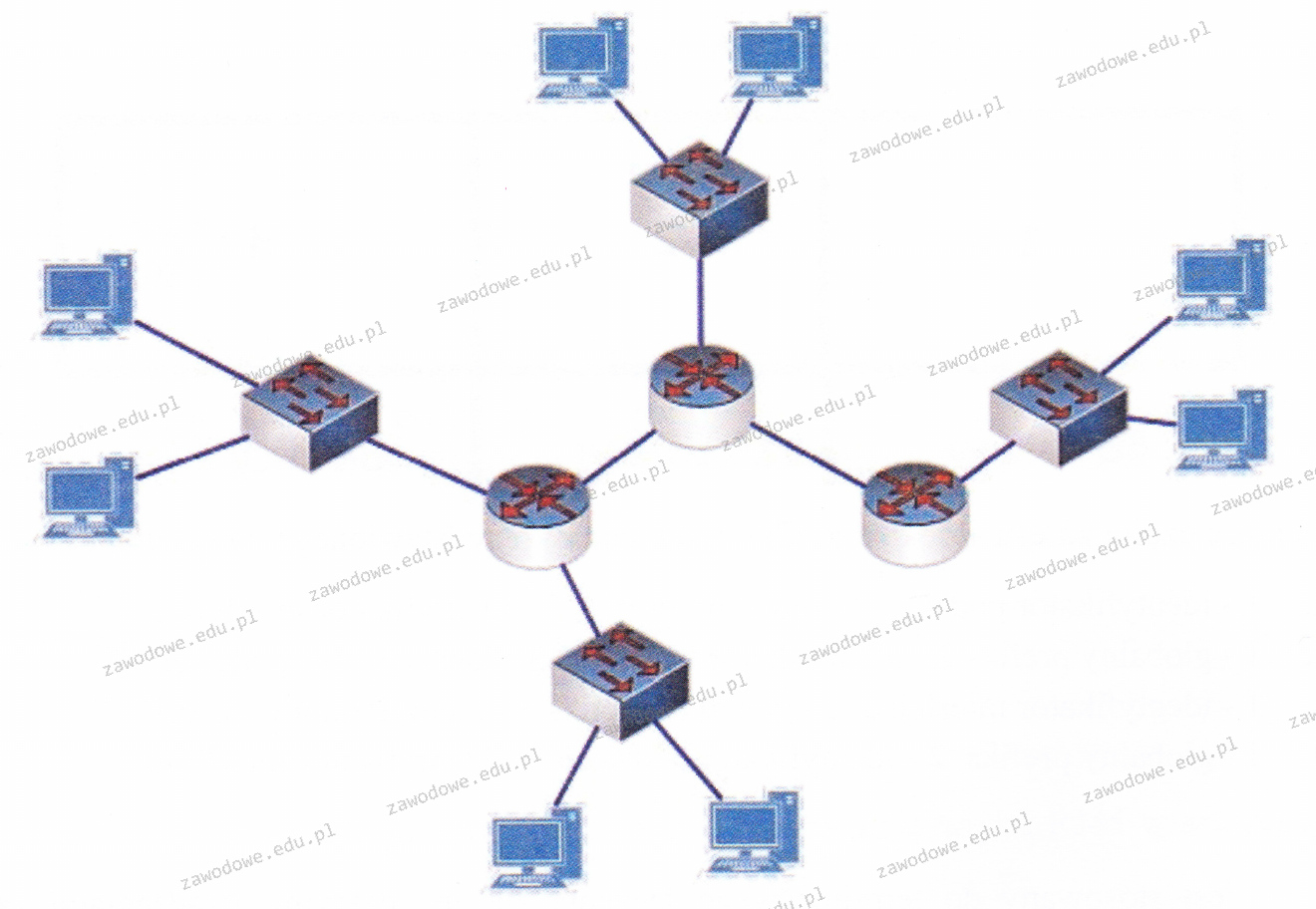

Ile symboli switchy i routerów znajduje się na schemacie?

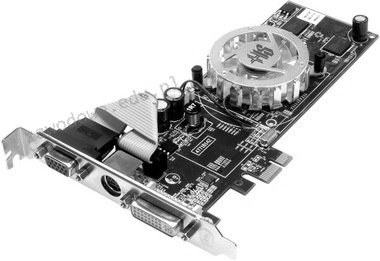

Jakie urządzenie ilustruje zamieszczony rysunek?

Jakie oznaczenie wskazuje adres witryny internetowej oraz przypisany do niej port?

Jakie złącze na płycie głównej komputera jest przeznaczone do zamontowania karty graficznej widocznej na powyższym obrazie?

Poprzez użycie polecenia ipconfig /flushdns można przeprowadzić konserwację urządzenia sieciowego, która polega na

Jakie połączenie bezprzewodowe należy zastosować, aby mysz mogła komunikować się z komputerem?

W drukarce laserowej do stabilizacji druku na papierze używane są

W systemie Linux do śledzenia wykorzystania procesora, pamięci, procesów oraz obciążenia systemu wykorzystuje się polecenie

Jaką metodę stosuje się do dostępu do medium transmisyjnego z wykrywaniem kolizji w sieciach LAN?

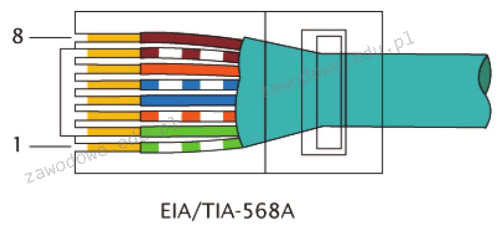

Zgodnie z normą TIA/EIA-568-B.1 kabel UTP 5e z przeplotem powstaje poprzez zamianę lokalizacji w wtyczce 8P8C następujących par żył (odpowiednio według kolorów):

Adres IP przydzielony komputerowi pozwala odbiorcy pakietu IP na odróżnienie identyfikatorów

Aby przywrócić dane, które zostały usunięte dzięki kombinacji klawiszy Shift+Delete, trzeba

Jakie urządzenie ma za zadanie utrwalenie tonera na papierze w trakcie drukowania z drukarki laserowej?

Aby zobaczyć datę w systemie Linux, można skorzystać z komendy

Optyczna rozdzielczość to jeden z atrybutów

W systemie Linux polecenie chmod służy do

Który z protokołów nie działa w warstwie aplikacji modelu ISO/OSI?

Jakie medium transmisyjne w sieciach LAN zaleca się do użycia w budynkach zabytkowych?

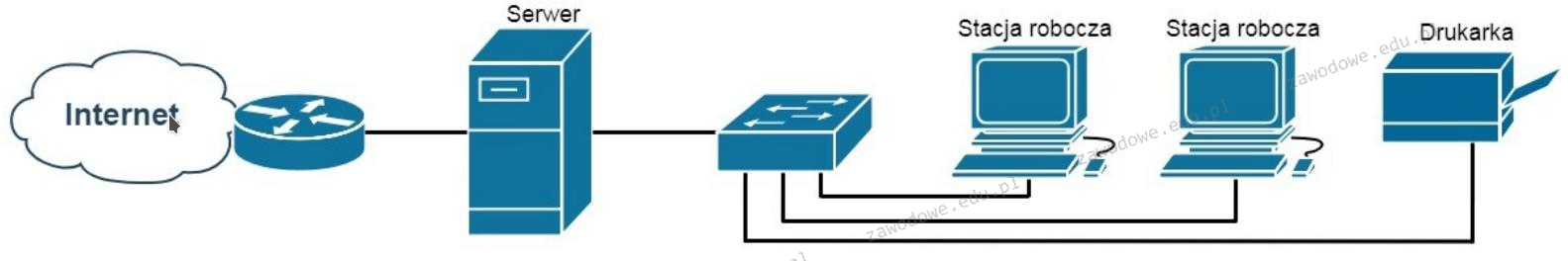

Która z usług na serwerze Windows umożliwi użytkownikom końcowym sieci zaprezentowanej na ilustracji dostęp do Internetu?

Jakie oprogramowanie zabezpieczające przed nieautoryzowanym dostępem do sieci powinno być zainstalowane na serwerze, który udostępnia dostęp do internetu?

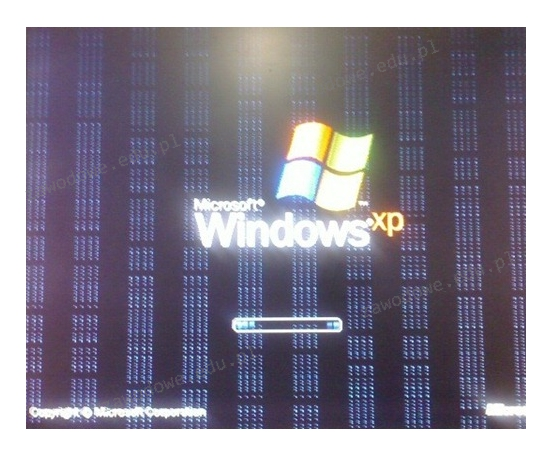

Usterka zaprezentowana na ilustracji, widoczna na monitorze, nie może być spowodowana przez

Aby zatrzymać wykonywanie programu zapisanego w pliku wsadowym Windows do momentu naciśnięcia dowolnego klawisza, należy zastosować komendę

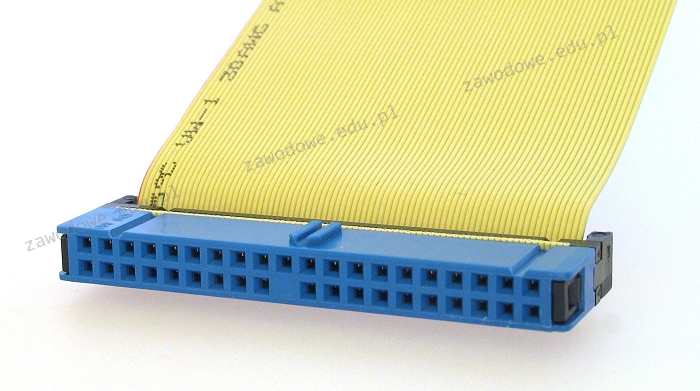

Na ilustracji przedstawiono taśmę (kabel) złącza

Aby zmontować komputer z poszczególnych elementów, korzystając z obudowy SFF, trzeba wybrać płytę główną w formacie

Na zdjęciu widoczny jest

Jakie polecenie pozwala na przeprowadzenie aktualizacji do nowszej wersji systemu Ubuntu Linux?