Pytanie 1

Jakie urządzenie w sieci lokalnej nie wydziela segmentów sieci komputerowej na kolizyjne domeny?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Jakie urządzenie w sieci lokalnej nie wydziela segmentów sieci komputerowej na kolizyjne domeny?

Jakie jest zadanie programu Wireshark?

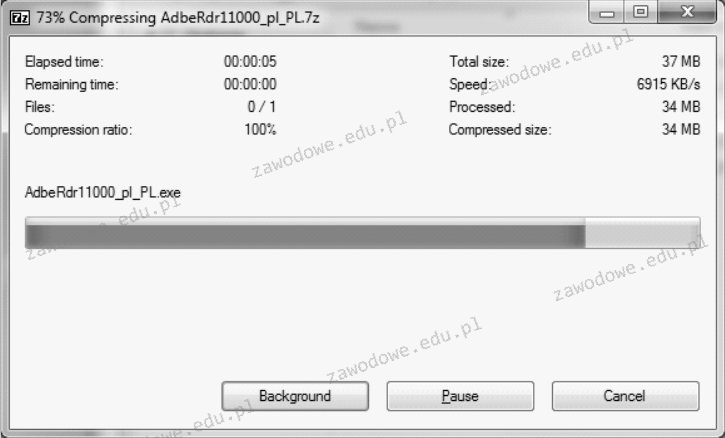

Na dołączonym obrazku ukazano proces

W lokalnej sieci udostępniono folder o nazwie egzamin jako udział specjalny, który znajduje się na komputerze oznaczonym jako SERWER_2 w głównym katalogu dysku C:. Jakie powinno być wyrażenie dostępu do katalogu egzamin, gdzie znajduje się folder główny dla konta użytkownika o danym loginie?

Jakie rozwiązanie należy wdrożyć i prawidłowo ustawić, aby chronić lokalną sieć komputerową przed atakami typu Smurf pochodzącymi z Internetu?

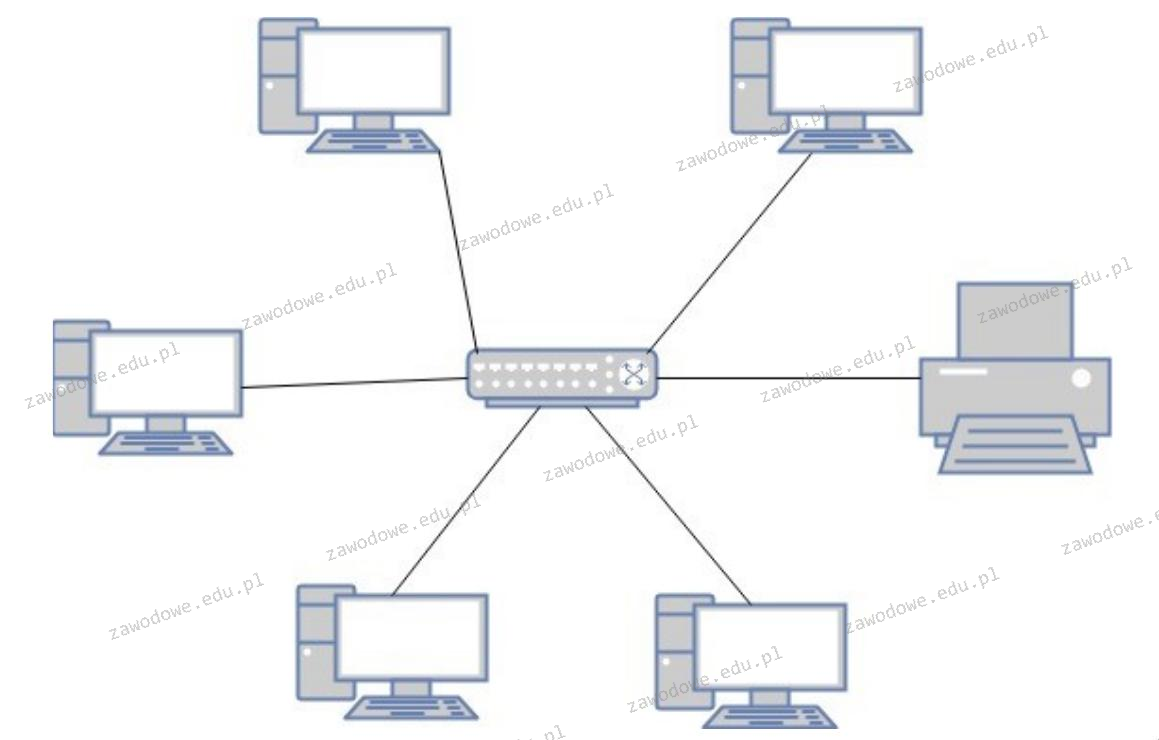

Jaką fizyczną topologię sieci komputerowej przedstawia ilustracja?

Aby przeprowadzić aktualizację zainstalowanego systemu operacyjnego Linux Ubuntu, należy wykorzystać komendę

ARP (Adress Resolution Protocol) jest protokołem, który umożliwia przekształcenie adresu IP na

Firma świadcząca usługi sprzątania potrzebuje drukować faktury tekstowe w czterech kopiach równocześnie, na papierze samokopiującym. Jaką drukarkę powinna wybrać?

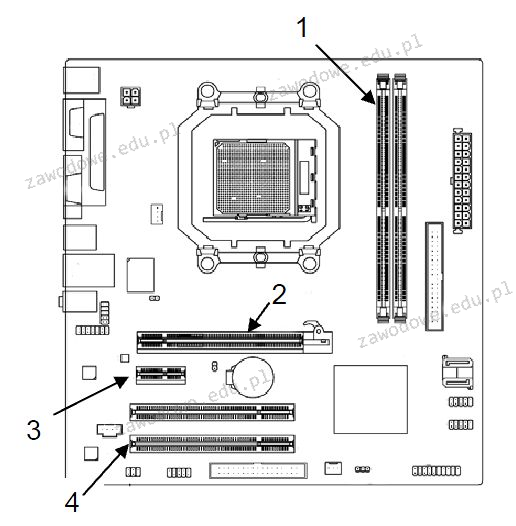

Na schemacie płyty głównej, gdzie można zamontować moduły pamięci RAM, gniazdo oznaczone cyfrą to

Który z wewnętrznych protokołów routingu bazuje na metodzie wektora odległości?

Jaki protokół wykorzystuje usługa VPN do hermetyzacji pakietów IP w publicznej sieci?

Jakie z podanych urządzeń stanowi część jednostki centralnej?

Na którym z domyślnych portów realizowana jest komunikacja protokołu ftp?

Na początku procesu uruchamiania sprzętowego komputera, wykonywany jest test

Urządzenie zaprezentowane na ilustracji jest wykorzystywane do zaciskania wtyków:

Ataki na systemy komputerowe, które odbywają się poprzez podstępne pozyskiwanie od użytkowników ich danych osobowych, często wykorzystywane są w postaci fałszywych komunikatów z różnych instytucji lub od dostawców usług e-płatności i innych znanych organizacji, to

Jakie urządzenie jest używane do pomiaru wartości rezystancji?

Komputer zainstalowany w domenie Active Directory nie jest w stanie nawiązać połączenia z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie stworzony na tym urządzeniu?

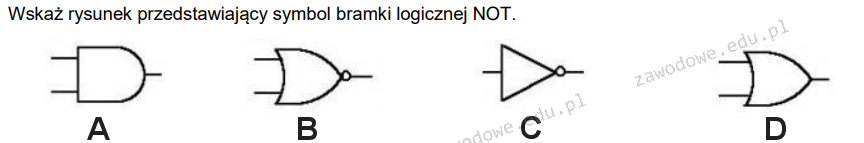

Wskaż ilustrację, która przedstawia symbol bramki logicznej NOT?

W systemie Linux do wyświetlania treści pliku tekstowego służy polecenie

Metoda przekazywania tokena (ang. token) jest wykorzystywana w strukturze

W systemie Blu-ray nośnik przeznaczony do jednokrotnego zapisu jest oznaczany jako

Który z standardów Gigabit Ethernet pozwala na stworzenie segmentów sieci o długości 550 m/5000 m przy szybkości przesyłu danych 1 Gb/s?

Z jakim protokołem związane są terminy "Sequence number" oraz "Acknowledgment number"?

Jakie narzędzie pozwala na zarządzanie menedżerem rozruchu w systemach Windows od wersji Vista?

Kiedy w komórce arkusza MS Excel zamiast liczb wyświetlają się znaki ########, to przede wszystkim należy zweryfikować, czy

Jakie polecenie w systemie Linux jest używane do planowania zadań?

Aby zapewnić, że komputer uzyska od serwera DHCP określony adres IP, należy na serwerze zdefiniować

Internet Relay Chat (IRC) to protokół wykorzystywany do

Urządzeniem, które przekształca otrzymane ramki w sygnały przesyłane później w sieci komputerowej, jest

Która z poniższych liczb w systemie dziesiętnym poprawnie przedstawia liczbę 101111112?

Ile podsieci tworzą komputery z adresami: 192.168.5.12/25, 192.168.5.50/25, 192.168.5.200/25, 192.158.5.250/25?

Zastosowanie symulacji stanów logicznych w obwodach cyfrowych pozwala na

Jakie polecenie uruchamia edytor polityk grup w systemach z rodziny Windows Server?

Według normy PN-EN 50174 maksymalny rozplot kabla UTP powinien wynosić nie więcej niż

Która usługa pozwala na zdalne logowanie do komputerów, wykonywanie poleceń systemowych oraz zarządzanie siecią?

Podłączona mysz bezprzewodowa sprawia, że kursor na ekranie nie porusza się płynnie i „skacze”. Co może być przyczyną tego problemu?

Jak brzmi nazwa klucza rejestru w systemie Windows, gdzie zapisane są relacje między typami plików a programami je obsługującymi?

Cechą charakterystyczną pojedynczego konta użytkownika w systemie Windows Serwer jest