Pytanie 1

W systemie Windows można zweryfikować parametry karty graficznej, używając następującego polecenia

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

W systemie Windows można zweryfikować parametry karty graficznej, używając następującego polecenia

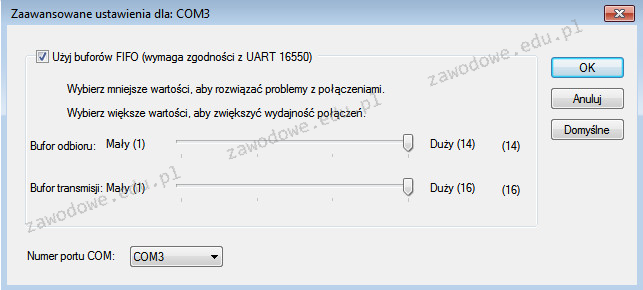

Ustawienia przedstawione na diagramie dotyczą

Protokół ARP (Address Resolution Protocol) pozwala na przypisanie logicznych adresów warstwy sieciowej do rzeczywistych adresów warstwy

Jaką maksymalną liczbę hostów można przypisać w lokalnej sieci, dysponując jedną klasą C adresów IPv4?

Komputer z BIOS-em firmy Award wyświetlił komunikat o treści Primary/Secondary master/slave hard disk fail. Co taki komunikat może sugerować w kontekście konieczności wymiany?

Podczas wyłączania systemu operacyjnego na monitorze pojawił się błąd, znany jako bluescreen 0x000000F3 Bug Check 0xF3 DISORDERLY_SHUTDOWN - nieudane zamykanie systemu, spowodowane niewystarczającą ilością pamięci. Co ten błąd może oznaczać?

Oprogramowanie OEM (Original Equipment Manufacturer) jest związane z

Jakie jest tworzywo eksploatacyjne w drukarce laserowej?

Wskaź zestaw wykorzystywany do diagnozowania logicznych systemów elektronicznych na płycie głównej komputera, który nie reaguje na próbę uruchomienia zasilania?

W dokumentacji powykonawczej dotyczącej fizycznej oraz logicznej struktury sieci lokalnej powinny być zawarte

Element obliczeń zmiennoprzecinkowych to

Jaką liczbę punktów abonenckich (2 x RJ45) zgodnie z wytycznymi normy PN-EN 50167 powinno się zainstalować w biurze o powierzchni 49 m2?

Urządzenie sieciowe funkcjonujące w trzeciej warstwie modelu ISO/OSI, posługujące się adresami IP, to

Jakie polecenie w systemie Linux umożliwia wyświetlenie zawartości katalogu?

Cena wydrukowania jednej strony tekstu to 95 gr, a koszt przygotowania jednej płyty CD wynosi 1,54 zł. Jakie wydatki poniesie firma, tworząca płytę z prezentacjami oraz 120-stronicowy poradnik?

Jaką funkcję pełni punkt dostępowy, aby zabezpieczyć sieć bezprzewodową w taki sposób, aby jedynie urządzenia z wybranymi adresami MAC mogły się do niej łączyć?

Profil mobilny staje się profilem obowiązkowym użytkownika po

W systemie Linux dane dotyczące haseł użytkowników są zapisywane w pliku:

W trakcie instalacji systemu Windows, zaraz po rozpoczęciu instalatora w trybie graficznym, istnieje możliwość otwarcia Wiersza poleceń (konsoli) za pomocą kombinacji klawiszy

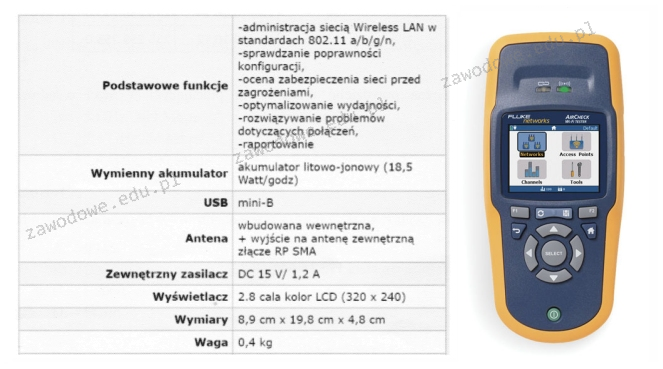

Jakie urządzenie diagnostyczne zostało zaprezentowane na ilustracji oraz opisane w specyfikacji zawartej w tabeli?

Jaki standard szyfrowania powinien być wybrany przy konfiguracji karty sieciowej, aby zabezpieczyć transmisję w sieci bezprzewodowej?

Jakie narzędzie w wierszu poleceń służy do testowania oraz diagnostyki serwerów DNS?

Który typ profilu użytkownika zmienia się i jest zapisywany na serwerze dla klienta działającego w sieci Windows?

Jak nazywa się protokół oparty na architekturze klient-serwer oraz modelu żądanie-odpowiedź, wykorzystywany do przesyłania plików?

W cenniku usług informatycznych znajdują się poniższe wpisy. Jaki będzie koszt dojazdu serwisanta do klienta, który mieszka poza miastem, w odległości 15km od siedziby firmy?

| Dojazd do klienta na terenie miasta – 25 zł netto |

| Dojazd do klienta poza miastem – 2 zł netto za każdy km odległości od siedziby firmy liczony w obie strony. |

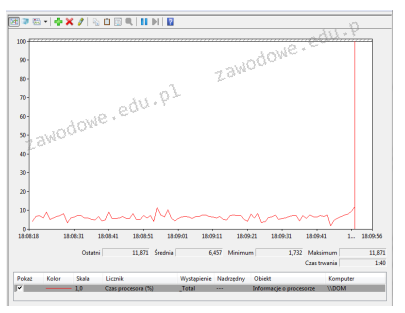

Aby zainicjować w systemie Windows oprogramowanie do monitorowania wydajności komputera przedstawione na ilustracji, należy otworzyć

Podczas testowania kabla sieciowego zakończonego wtykami RJ45 przy użyciu diodowego testera okablowania, diody LED zapalały się w odpowiedniej kolejności, z wyjątkiem diod oznaczonych numerami 2 i 3, które świeciły równocześnie na jednostce głównej testera, natomiast na jednostce zdalnej nie świeciły wcale. Jaka mogła być tego przyczyna?

Fast Ethernet to norma sieci przewodowej, która pozwala na przesył danych z maksymalną szybkością

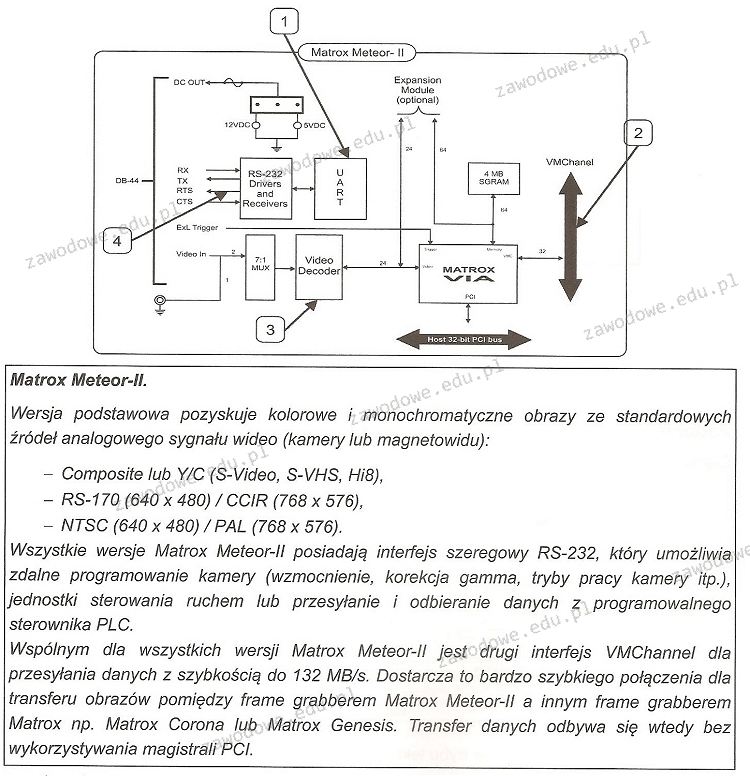

Który z elementów oznaczonych numerami od 1 do 4, ukazanych na schemacie blokowym frame grabbera oraz opisanych w fragmencie dokumentacji technicznej, jest odpowiedzialny za wymianę danych z innymi urządzeniami przetwarzającymi obraz wideo, unikając zbędnego obciążenia magistrali PCI?

Złącze SC powinno być zainstalowane na kablu

Które z poniższych stwierdzeń odnosi się do sieci P2P - peer to peer?

Według przedstawionego cennika, średni wydatek na zakup sprzętu do stanowiska komputerowego wynosi

W jakim trybie pracy znajduje się system Linux, kiedy osiągalny jest tylko minimalny zestaw funkcji systemowych, często używany do napraw?

W systemie Windows do przeprowadzania aktualizacji oraz przywracania sterowników sprzętowych należy wykorzystać narzędzie

Aby wyświetlić listę wszystkich zainstalowanych urządzeń w systemie Windows lub zmienić ich właściwości, należy skorzystać z narzędzia

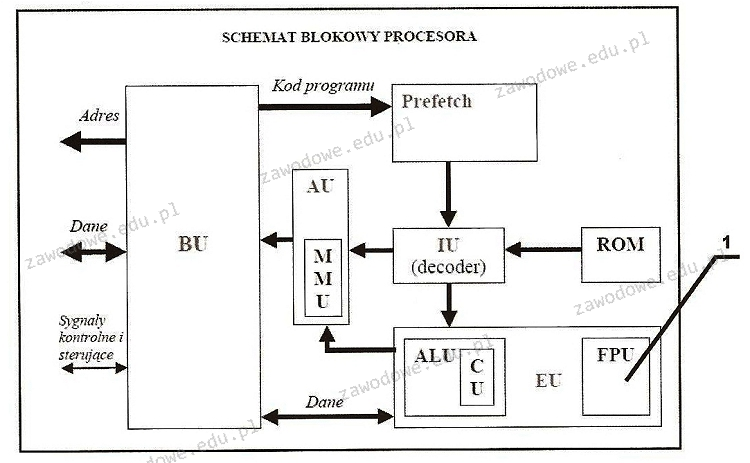

Element oznaczony numerem 1 w schemacie blokowym procesora pełni funkcję

Program firewall nie zapewnia ochrony przed

Który z parametrów czasowych w pamięci RAM określany jest jako czas dostępu?

Jakie polecenie w systemie Linux rozpoczyna weryfikację dysku oraz pozwala na usunięcie jego usterek?

Co oznacza dziedziczenie uprawnień?