Pytanie 1

Serwis serwerowy, który pozwala na udostępnianie usług drukowania w systemie Linux oraz plików dla stacji roboczych Windows, to

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Serwis serwerowy, który pozwala na udostępnianie usług drukowania w systemie Linux oraz plików dla stacji roboczych Windows, to

Jaki element sieci SIP określamy jako telefon IP?

Która z macierzy RAID opiera się na replikacji dwóch lub więcej dysków twardych?

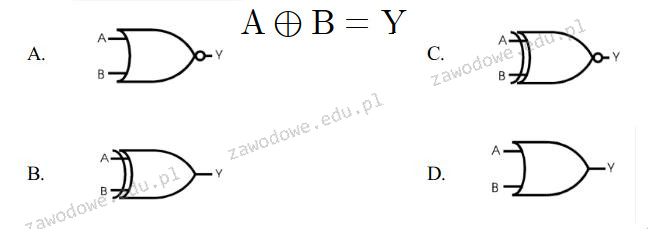

Jaką bramkę logiczną reprezentuje to wyrażenie?

Administrator sieci lokalnej zauważył, że urządzenie typu UPS przełączyło się w tryb awaryjny. Oznacza to awarię systemu

Który z adresów IPv4 jest odpowiedni do ustawienia interfejsu serwera DNS zarejestrowanego w lokalnych domenach?

Elementem płyty głównej, który odpowiada za wymianę informacji pomiędzy procesorem a innymi komponentami płyty, jest

Aby w systemie Windows, przy użyciu wiersza poleceń, zmienić partycję FAT na NTFS bez utraty danych, powinno się zastosować polecenie

Komenda systemowa ipconfig pozwala na konfigurację

Według przedstawionego cennika, średni wydatek na zakup sprzętu do stanowiska komputerowego wynosi

Która z poniższych informacji odnosi się do profilu tymczasowego użytkownika?

Narzędzie służące do oceny wydajności systemu komputerowego to

Mysz komputerowa z interfejsem bluetooth pracującym w klasie 2 ma teoretyczny zasięg do

Który z protokołów funkcjonuje w warstwie aplikacji modelu ISO/OSI, umożliwiając wymianę informacji kontrolnych między urządzeniami sieciowymi?

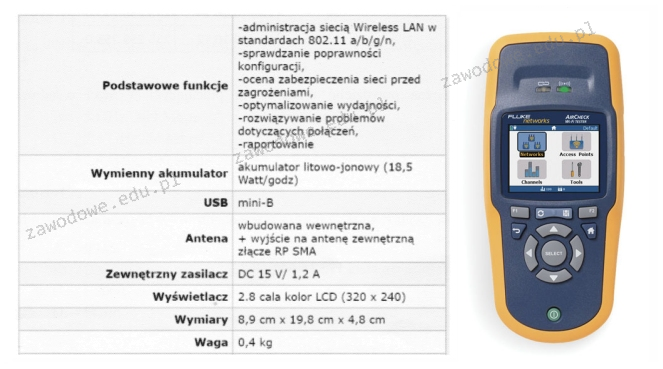

Jakie urządzenie diagnostyczne zostało zaprezentowane na ilustracji oraz opisane w specyfikacji zawartej w tabeli?

Jakim materiałem eksploatacyjnym dysponuje ploter solwentowy?

Określ rezultat wykonania zamieszczonego polecenia

| net user Test /expires:12/09/20 |

Jakie ustawienia otrzyma interfejs sieciowy eth0 po wykonaniu poniższych komend w systemie Linux?

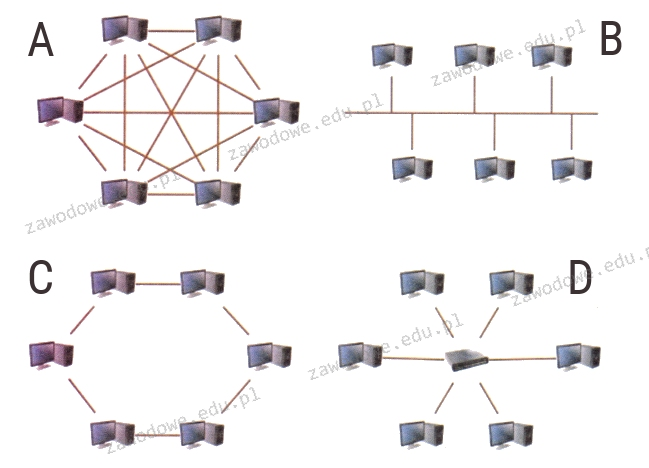

Która z przedstawionych na rysunkach topologii jest topologią siatkową?

Jakie jest odpowiadające adresowi 194.136.20.35 w systemie dziesiętnym przedstawienie w systemie binarnym?

Przed przystąpieniem do modernizacji komputerów osobistych oraz serwerów, polegającej na dodaniu nowych modułów pamięci RAM, konieczne jest sprawdzenie

Jakie znaczenie mają zwory na dyskach z interfejsem IDE?

Jak wiele adresów IP można wykorzystać do przypisania komputerom w sieci o adresie 192.168.100.0 z maską 255.255.255.0?

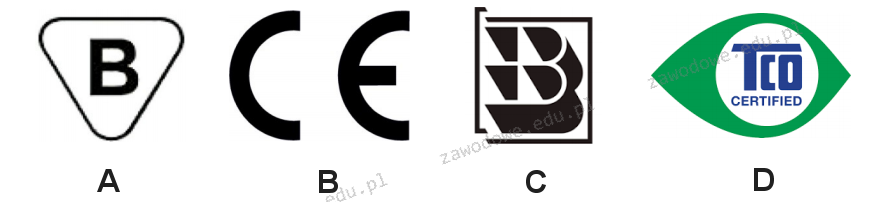

Wskaż symbol, który znajduje się na urządzeniach elektrycznych przeznaczonych do handlu w Unii Europejskiej?

Włączenie systemu Windows w trybie diagnostycznym umożliwia

Interfejs UDMA to typ interfejsu

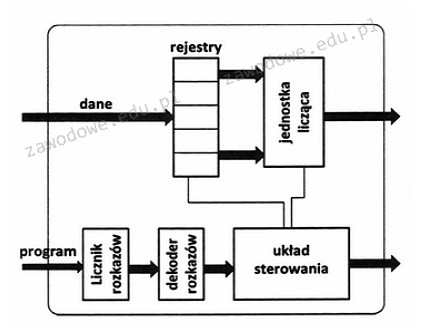

Na schemacie procesora rejestry mają za zadanie przechowywać adres do

Jakie urządzenie powinno być użyte do podłączenia żył kablowych skrętki do gniazda Ethernet?

Jeśli w określonej przestrzeni będą funkcjonowały równocześnie dwie sieci WLAN w standardzie 802.11g, to aby zredukować ryzyko wzajemnych zakłóceń, należy przypisać im kanały o numerach różniących się o

Jakie protokoły są używane w komunikacji między hostem a serwerem WWW po wpisaniu URL w przeglądarkę internetową hosta?

Złącze zasilacza ATX12V jest przeznaczone do zasilania

Jakie narzędzie jest używane do zakończenia skrętki przy pomocy wtyku 8P8C?

Komenda "mmc" w systemach Windows 2000 oraz Windows XP uruchamia aplikację do tworzenia, zapisywania i otwierania

Jakie polecenie należy wykorzystać w systemie Windows, aby usunąć bufor nazw domenowych?

Jaką liczbę warstw określa model ISO/OSI?

Zidentyfikowanie głównego rekordu rozruchowego, który uruchamia system z aktywnej partycji, jest możliwe dzięki

Jakim sposobem zapisuje się dane na nośnikach BD-R?

Wykorzystując narzędzie diagnostyczne Tracert, można zidentyfikować trasę do określonego celu. Ile routerów pokonał pakiet wysłany do hosta 172.16.0.99?

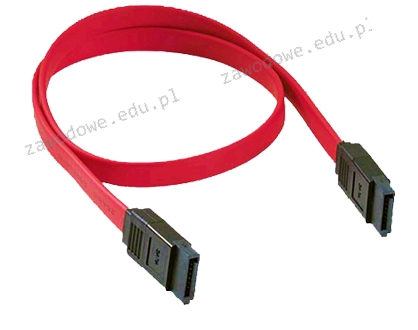

Na ilustracji przedstawiono przewód z wtykami

Poprawę jakości skanowania można osiągnąć poprzez zmianę