Pytanie 1

W języku CSS stworzono określony styl. Sekcja sformatowana tym stylem będzie miała obramowanie o szerokości

| div { border: solid 2px blue; margin: 20px; } |

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

W języku CSS stworzono określony styl. Sekcja sformatowana tym stylem będzie miała obramowanie o szerokości

| div { border: solid 2px blue; margin: 20px; } |

Wskaż właściwą zasadę związaną z integralnością danych w bazie danych?

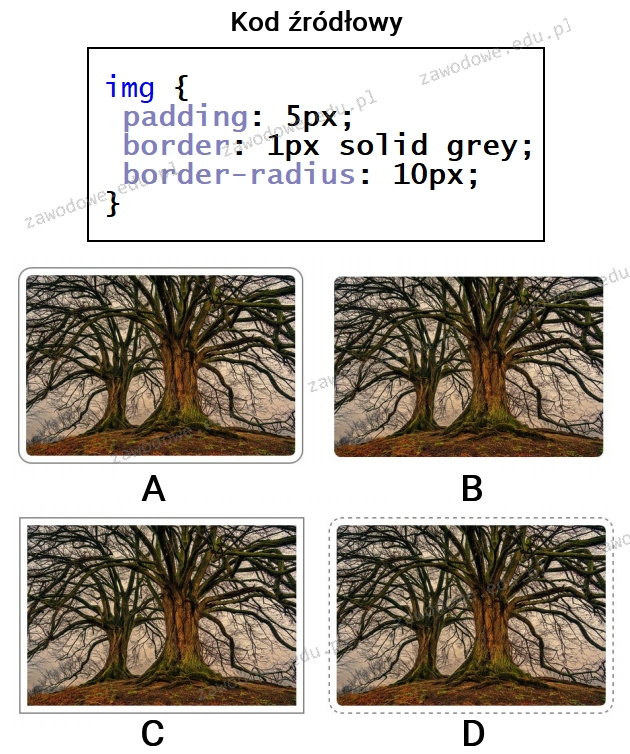

Który z poniższych obrazów został sformatowany przy użyciu zaprezentowanego stylu CSS?

W konstrukcji warunkowej w języku JavaScript należy sprawdzić sytuację, w której zmienne a oraz b są większe od zera, przy czym zmienna b jest mniejsza niż 100. Taki warunek powinien być zapisany w następujący sposób:

W zamieszczonym kodzie PHP, zamiast znaków zapytania powinien być wyświetlony komunikat:

$x = mysql_query('SELECT * FROM mieszkancy');

if (!$x)

echo '??????????????????????';Który format graficzny najlepiej nadaje się do zapisu obrazu z przezroczystością do zastosowania w serwisie internetowym?

W języku JavaScript, deklaracja: ```var x=true;``` sprawia, że zmienna x ma typ

Deklaracja typu dokumentu HTML: <!DOCTYPE HTML> wskazuje, że kod został stworzony w wersji

Jakie mechanizmy przyznawania zabezpieczeń, umożliwiające przeprowadzanie operacji na bazie danych, są powiązane z tematyką zarządzania kontami, użytkownikami oraz uprawnieniami?

Jaki jest poprawny zapis znacznika, który pozwala na umieszczenie na stronie internetowej obrazu rys.jpg przeskalowanego do szerokości 120 px oraz wysokości 80 px z tekstem alternatywnym "krajobraz"?

jest na pewno dobra! Używasz fajnego atrybutu 'src' do wskazania, skąd bierzesz obrazek, co jest super ważne. Atrybuty 'width' i 'height' też są dobrze ustawione, bo określają, jak duży ma być obrazek na stronie. To naprawdę przydaje się, zwłaszcza jak robimy responsywne strony. A ten 'alt', to świetny pomysł – daje tekst alternatywny, co bardzo pomaga osobom, które korzystają z czytników ekranu. Bez tego mogą nie wiedzieć, co jest na obrazku, a to jest spoko, bo dba o dostępność. Co do pikseli, używasz ich standardowo, ale pomyśl, że w CSS można też iść w procenty czy jednostki względne, żeby było jeszcze elastyczniej. W sumie, gdybyś chciał, mógłbyś bawić się CSS-em do stylizacji obrazów tła, co też sprawia, że wszystko lepiej się dopasowuje do różnych ekranów.

jest na pewno dobra! Używasz fajnego atrybutu 'src' do wskazania, skąd bierzesz obrazek, co jest super ważne. Atrybuty 'width' i 'height' też są dobrze ustawione, bo określają, jak duży ma być obrazek na stronie. To naprawdę przydaje się, zwłaszcza jak robimy responsywne strony. A ten 'alt', to świetny pomysł – daje tekst alternatywny, co bardzo pomaga osobom, które korzystają z czytników ekranu. Bez tego mogą nie wiedzieć, co jest na obrazku, a to jest spoko, bo dba o dostępność. Co do pikseli, używasz ich standardowo, ale pomyśl, że w CSS można też iść w procenty czy jednostki względne, żeby było jeszcze elastyczniej. W sumie, gdybyś chciał, mógłbyś bawić się CSS-em do stylizacji obrazów tła, co też sprawia, że wszystko lepiej się dopasowuje do różnych ekranów.Fragment kwerendy SQL zaprezentowany w ramce ma na celu uzyskanie ```SELECT COUNT(wartosc) FROM ...```

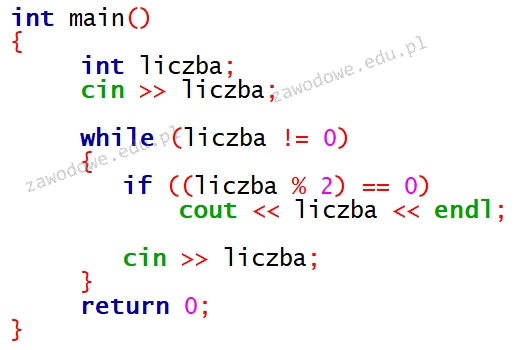

Zawarty w poniższym kodzie, napisanym w języku C++, ma na celu wypisanie dla podanych dowolnych całkowitych liczb różniących się od zera

Jaką transformację w CSS zastosujemy, aby tylko pierwsze litery wszystkich słów stały się wielkie?

W JavaScript, wynik operacji przyjmuje wartość NaN, gdy skrypt usiłuje przeprowadzić

Które z poniższych twierdzeń najlepiej opisuje klasę Owoc zdefiniowaną w PHP i przedstawioną w kodzie?

| class Owoc { public $nazwa; private $kolor; function set_nazwa($nazwa) { $this->nazwa = $nazwa; } } |

W stylu CSS zdefiniowano klasę uzytkownik. ```p.uzytkownik { color: blue; }``` Na stronie będą wyświetlane czcionką w kolorze niebieskim.

```, ```

W CSS wartości: underline, overline, line-through oraz blink odnoszą się do właściwości

W języku JavaScript, aby zmienić wartość atrybutu elementu HTML, po uzyskaniu obiektu za pomocą metody getElementById, należy zastosować

Debugger to narzędzie programowe, które ma za zadanie

Jakiego protokołu należy użyć do przesyłania plików witryny internetowej na serwer hostingowy?

W przedstawionym kodzie JavaScript linie zostały ponumerowane dla wygody. Kod ten zawiera błąd, ponieważ po jego uruchomieniu nie wyświetla się żaden komunikat. Aby usunąć ten błąd, należy

1 if(a<b) |

Jakie parametry powinny być ustawione w funkcji biblioteki mysqli, aby umożliwić połączenie z serwerem oraz bazą danych?

| mysqli_connect($a, $b, $c, $d) or die('Brak połączenia z serwerem MySQL.'); |

Aby usunąć tabelę, trzeba użyć kwerendy

W SQL instrukcja INSERT INTO

Jaką właściwość należy zastosować w stylu CSS, aby określić krój czcionki?

W CSS określono wspólne style dla pewnej grupy elementów. Użycie takich styli w kodzie HTML odbywa się za pomocą atrybutu

W MySQL nadanie roli DBManager użytkownikowi pozwala na uzyskanie praw umożliwiających

Jaki zapis w HTML służy do określenia kodowania znaków w dokumencie?

Skrypt PHP wyświetla aktualny czas w formacie godzina:minuta:sekunda, na przykład 15:38:20. Czas w tym formacie zostanie uzyskany dzięki funkcji

Które tabele będą analizowane w wyniku tego polecenia?

| CHECK TABLE pracownicy CHANGED; |

W SQL warunek ten odpowiada warunkowi liczba >= 10 AND liczba <= 100?

Opracowanie logicznego układu strony internetowej wiąże się z

W celu utworzenia różnicowej kopii zapasowej bazy danych na serwerze MSSQL, konieczne jest użycie klauzuli

Aby ustawić marginesy wewnętrzne dla elementu, gdzie margines górny wynosi 50px, dolny 40px, prawy 20px oraz lewy 30px, należy zastosować składnię CSS

Jakie parametry trzeba przekazać do polecenia PHP, aby wprowadzić dane do bazy?

| mysqli_query($zm1, $zm2); |

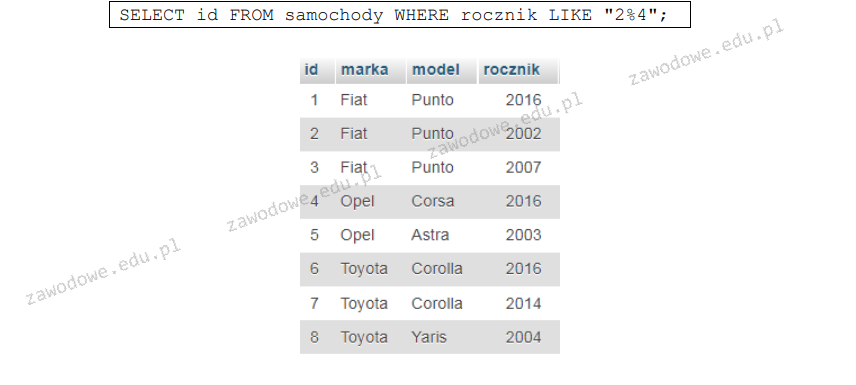

Jakie dane zostaną wybrane po wykonaniu kwerendy na pokazanych rekordach?

Znacznik <pre> </pre> służy do wyświetlania

jest używany do wyświetlania treści w formacie, który zachowuje oryginalny układ oraz czcionkę o stałej szerokości. Umożliwia on prezentację tekstu w takiej formie, w jakiej został wprowadzony, co jest szczególnie przydatne w kontekście kodu źródłowego, danych tabelarycznych lub innych elementów, gdzie zachowanie spacji, łamań linii i innych formatów jest istotne. Przykładem zastosowania znacznika

może być wyświetlanie fragmentów kodu w dokumentacji HTML lub na stronach internetowych, gdzie istotne jest, aby użytkownik mógł widzieć dokładnie, jak kod wygląda, bez modyfikacji przestrzeni lub układu, co jest często problematyczne w przypadku standardowego tekstu HTML. Używanie tego znacznika jest zgodne z dobrymi praktykami w tworzeniu przejrzystych i czytelnych interfejsów, zwłaszcza w kontekście tworzenia stron internetowych o charakterze technicznym.

W SQL klauzula DISTINCT w poleceniu SELECT zapewnia, że zwrócone wyniki

Na ilustracji przedstawiono projekt struktury bloków strony internetowej. Przy założeniu, że bloki są realizowane przy użyciu znaczników sekcji, ich stylizacja w CSS, poza określonymi szerokościami dla bloków: 1, 2, 3, 4 (blok 5 nie ma przypisanej szerokości), powinna obejmować właściwość

Jakie jest zastosowanie certyfikatu SSL?