Pytanie 1

Nośniki informacji, takie jak dyski twarde, zapisują dane w jednostkach zwanych sektorami, które mają wielkość

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Nośniki informacji, takie jak dyski twarde, zapisują dane w jednostkach zwanych sektorami, które mają wielkość

W systemie Windows 7 aby skopiować folder c:\test wraz z jego podfolderami na dysk zewnętrzny f:\, należy zastosować polecenie

Który standard z rodziny IEEE 802 odnosi się do sieci bezprzewodowych, zwanych Wireless LAN?

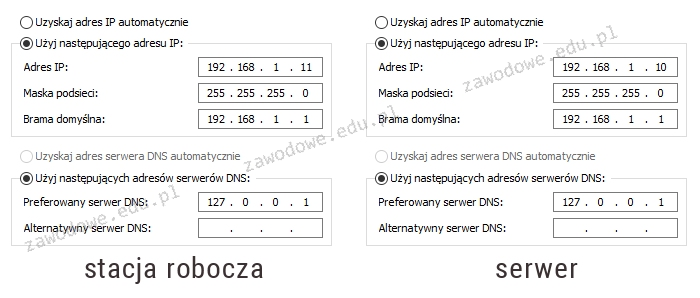

Na schemacie przedstawiono konfigurację protokołu TCP/IP pomiędzy serwerem a stacją roboczą. Na serwerze zainstalowano rolę DNS. Wykonanie polecenia ping www.cke.edu.pl na serwerze zwraca pozytywny wynik, natomiast na stacji roboczej jest on negatywny. Jakie zmiany należy wprowadzić w konfiguracji, aby usługa DNS na stacji funkcjonowała poprawnie?

Tryb działania portu równoległego, oparty na magistrali ISA, który umożliwia transfer danych do 2,4 MB/s, przeznaczony dla skanerów oraz urządzeń wielofunkcyjnych, to

Jak należy postąpić z wiadomością e-mail od nieznanej osoby, która zawiera podejrzany załącznik?

Który z protokołów przesyła datagramy użytkownika BEZ GWARANCJI ich dostarczenia?

Jakie jest oznaczenie sieci, w której funkcjonuje host o IP 10.10.10.6 klasy A?

Domyślny port, na którym działa usługa "Pulpit zdalny", to

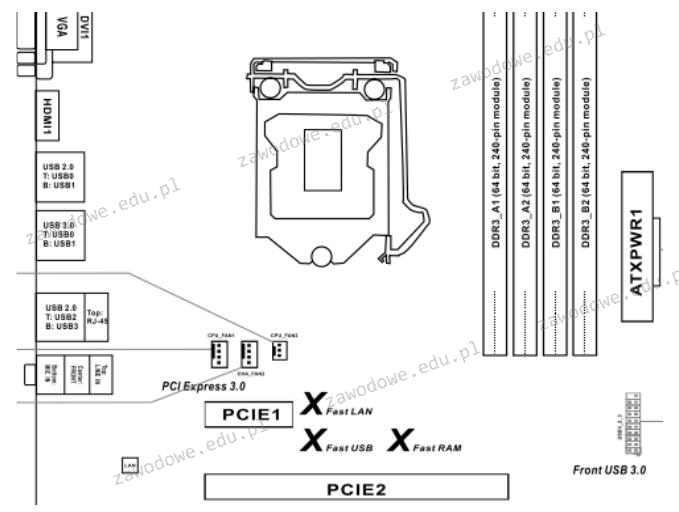

Na wskazanej płycie głównej możliwe jest zainstalowanie procesora w obudowie typu

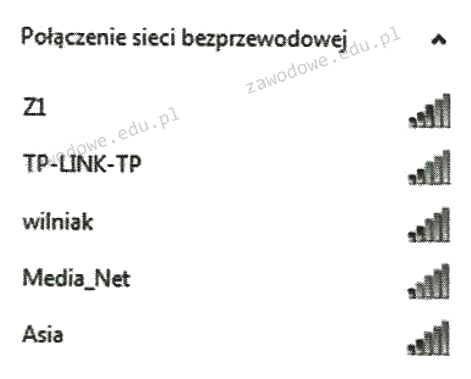

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi, jak przedstawiono na ilustracji. Przy konfiguracji połączenia z siecią Z1 musi wprowadzić

Jakie rodzaje partycji mogą występować w systemie Windows?

Tworzenie zaszyfrowanych połączeń pomiędzy hostami przez publiczną sieć Internet, wykorzystywane w rozwiązaniach VPN (Virtual Private Network), to

W drukarce laserowej do stabilizacji druku na papierze używane są

Podaj nazwę funkcji przełącznika, która pozwala na przypisanie wyższego priorytetu dla transmisji VoIP?

System Windows 8, w którym wcześniej został utworzony punkt przywracania, doświadczył awarii. Jakie polecenie należy wydać, aby przywrócić ustawienia i pliki systemowe?

Aby zwiększyć lub zmniejszyć rozmiar ikony na pulpicie, należy obracać kółkiem myszy, trzymając jednocześnie wciśnięty klawisz

Wskaż ilustrację obrazującą typowy materiał eksploatacyjny używany w drukarkach żelowych?

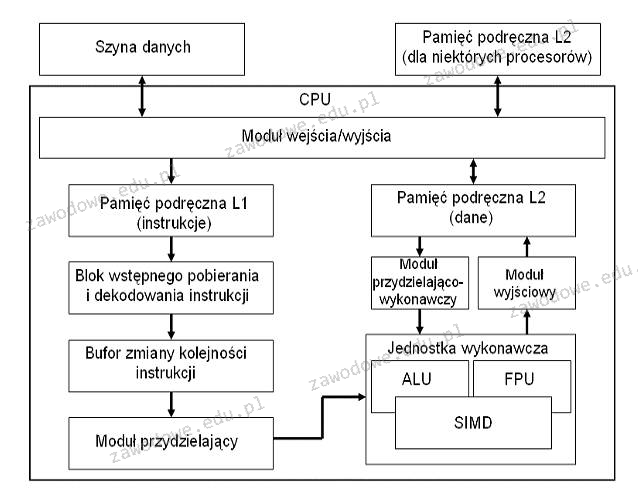

Na diagramie blokowym procesora blok funkcjonalny oznaczony jako SIMD to

Na dysku obok systemu Windows zainstalowano system Linux Ubuntu. W celu dostosowania kolejności uruchamiania systemów operacyjnych, należy zmienić zawartość

Podaj nazwę funkcji przełącznika, która pozwala na przypisanie wyższego priorytetu dla przesyłania VoIP?

Wirus komputerowy to aplikacja, która

Adres komórki pamięci został podany w kodzie binarnym 1110001110010100. Jak zapisuje się ten adres w systemie szesnastkowym?

Jaki rodzaj fizycznej topologii w sieciach komputerowych jest pokazany na ilustracji?

Oprogramowanie, które jest dodatkiem do systemu Windows i ma na celu ochronę przed oprogramowaniem szpiegującym oraz innymi niechcianymi elementami, to

Mechanizm, który pozwala na podłączenie urządzeń peryferyjnych do systemu komputerowego, w którym każde urządzenie jest identyfikowane przez przypisany mu numer, to

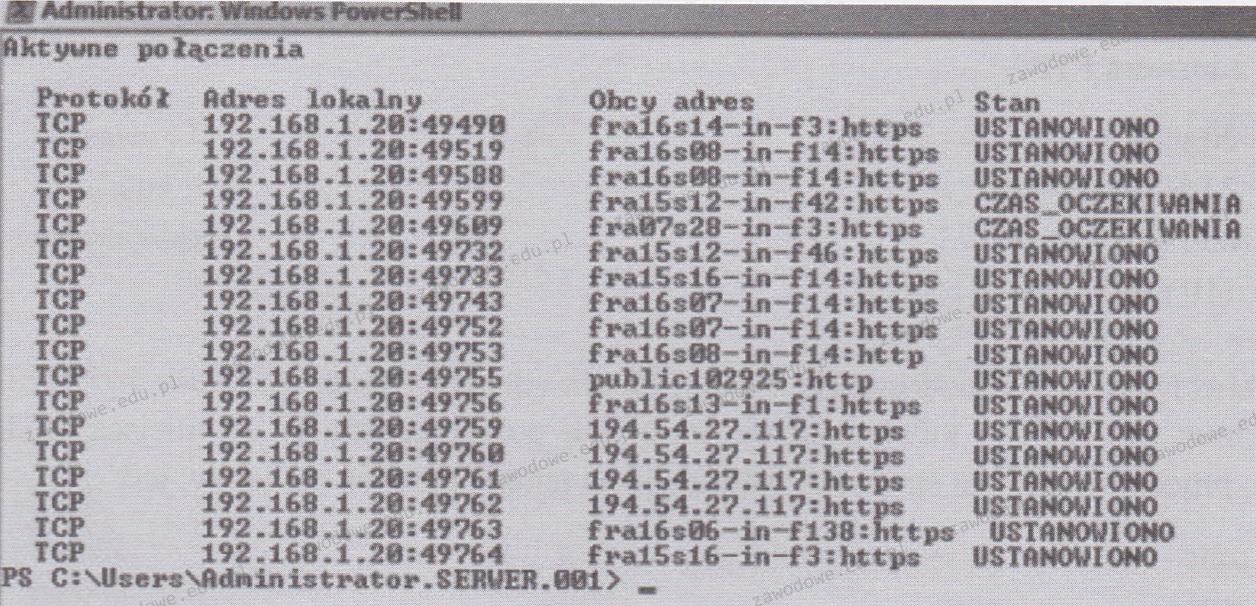

Które z poniższych poleceń systemu Windows generuje wynik przedstawiony na rysunku?

Konwencja zapisu ścieżki do udziału sieciowego zgodna z UNC (Universal Naming Convention) ma postać

Które zestawienie: urządzenie - funkcja, którą pełni, jest niepoprawne?

Bęben światłoczuły stanowi kluczowy element w funkcjonowaniu drukarki

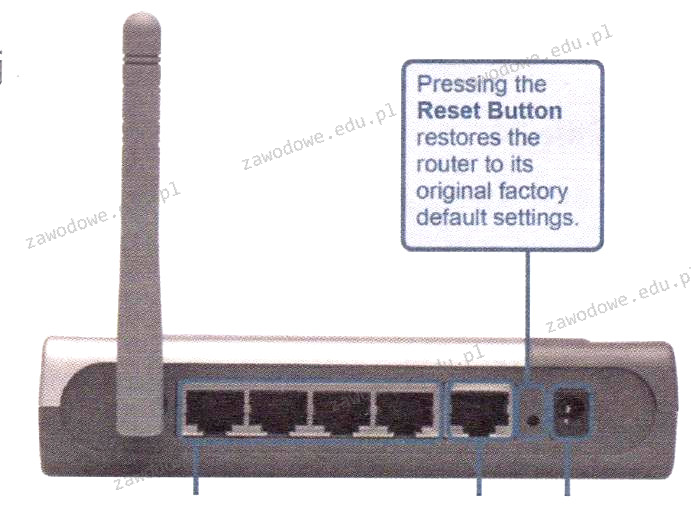

Przycisk znajdujący się na obudowie rutera, którego charakterystyka zamieszczona jest w ramce, służy do

Topologia fizyczna, w której wszystkie urządzenia końcowe są bezpośrednio połączone z jednym punktem centralnym, takim jak koncentrator lub switch, to topologia

Główną czynnością serwisową w drukarce igłowej jest zmiana pojemnika

Urządzenie przedstawione na obrazie jest przeznaczone do

Czym jest licencja OEM?

Która usługa pozwala na zdalne zainstalowanie systemu operacyjnego?

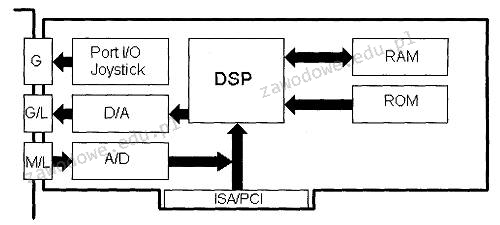

Element funkcjonalny opisany jako DSP w załączonym diagramie blokowym to

Kiedy w komórce arkusza MS Excel zamiast liczb wyświetlają się znaki ########, to przede wszystkim należy zweryfikować, czy

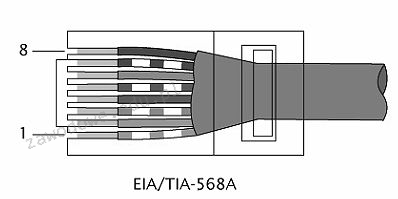

W technologii Ethernet 100BaseTX do przesyłania danych wykorzystywane są żyły kabla UTP podłączone do pinów

W systemach operacyjnych z rodziny Windows, funkcja EFS umożliwia ochronę danych poprzez ich