Pytanie 1

W celu poprawy efektywności procesora Intel można wykorzystać procesor oznaczony literą

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

W celu poprawy efektywności procesora Intel można wykorzystać procesor oznaczony literą

Który protokół zajmuje się konwersją adresów IP na adresy MAC (kontroli dostępu do nośnika)?

Instalacja serwera stron www w rodzinie systemów Windows Server jest możliwa dzięki roli

Zgodnie z normą 802.3u technologia sieci FastEthernet 100Base-FX stosuje

Na dysku należy umieścić 100 tysięcy oddzielnych plików, z których każdy ma rozmiar 2570 bajtów. W takim przypadku, zapisane pliki będą zajmować najmniej miejsca na dysku z jednostką alokacji wynoszącą

Technik serwisowy zrealizował w ramach zlecenia działania wymienione w zestawieniu. Całkowity koszt zlecenia obejmuje cenę usług wymienionych w zestawieniu oraz wynagrodzenie serwisanta, którego stawka godzinowa wynosi 60,00 zł netto. Oblicz całkowity koszt zlecenia brutto. Stawka VAT na usługi wynosi 23%

| LP | Czynność | Czas wykonania w minutach | Cena usługi netto w zł |

|---|---|---|---|

| 1. | Instalacja i konfiguracja programu | 35 | 20,00 |

| 2. | Wymiana płyty głównej | 80 | 50,00 |

| 3. | Wymiana karty graficznej | 30 | 25,00 |

| 4. | Tworzenie kopii zapasowej i archiwizacja danych | 65 | 45,00 |

| 5. | Konfiguracja rutera | 30 | 20,00 |

Gdzie w systemie Linux umieszczane są pliki specjalne urządzeń, które są tworzone podczas instalacji sterowników?

Element drukujący, składający się z wielu dysz połączonych z mechanizmem drukującym, znajduje zastosowanie w drukarce

Jakie procesory można wykorzystać w zestawie komputerowym z płytą główną wyposażoną w gniazdo procesora typu Socket AM3?

Zasadniczym sposobem zabezpieczenia danych przechowywanych na serwerze jest

Urządzenie przedstawione na rysunku

Jakiego rodzaju wkręt powinno się zastosować do przymocowania napędu optycznego o szerokości 5,25" w obudowie, która wymaga użycia śrub do mocowania napędów?

Które stwierdzenie odnoszące się do ruterów jest prawdziwe?

Zilustrowany na obrazku interfejs to

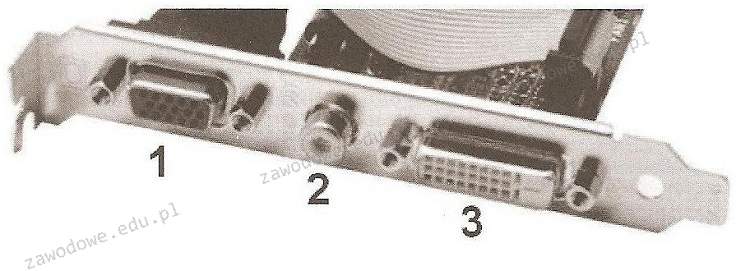

Na ilustracji pokazano porty karty graficznej. Które złącze jest cyfrowe?

Jaki jest poprawny adres podsieci po odjęciu 4 bitów od części hosta w adresie klasowym 192.168.1.0?

Plik tekstowy wykonaj.txt w systemie Linux zawiera: echo -n "To jest tylko " echo "jedna linijka tekstu" Aby móc wykonać polecenia znajdujące się w pliku, należy

Oblicz całkowity koszt za realizację poniższych czynności serwisowych, przy założeniu, że stawka za jedną roboczogodzinę wynosi 120,00 zł netto, a podatek VAT wynosi 23%.

| LP | Zrealizowane czynności serwisowe | Ilość roboczogodzin |

|---|---|---|

| 1. | Diagnozowanie usterki | 0,2 |

| 2. | Wymiana zasilacza | 0,5 |

| 3. | Przygotowanie drukarki do eksploatacji | 0,6 |

| 4. | Konserwacja urządzenia drukującego | 1,0 |

| 5. | Sprawdzanie po zakończeniu naprawy | 0,2 |

Która z licencji pozwala każdemu użytkownikowi na wykorzystywanie programu bez ograniczeń związanych z prawami autorskimi?

Jaką funkcję pełni protokół ARP (Address Resolution Protocol)?

Jakie narzędzie jest używane do zarządzania alokacjami dyskowymi w systemach Windows 7 i Windows 8?

Który rodzaj pracy Access Pointa jest używany, aby umożliwić urządzeniom bezprzewodowym dostęp do przewodowej sieci LAN?

Na ilustracji przedstawiona jest karta

W dokumentacji płyty głównej znajduje się informacja "Wsparcie dla S/PDIF Out". Co to oznacza w kontekście tej płyty głównej?

Która z wymienionych technologii pamięci RAM wykorzystuje oba zbocza sygnału zegarowego do przesyłania danych?

Najlepszym sposobem na zabezpieczenie domowej sieci Wi-Fi jest

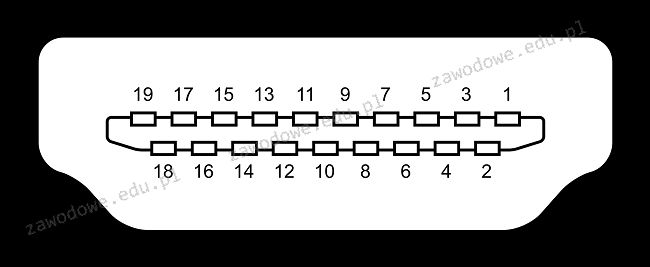

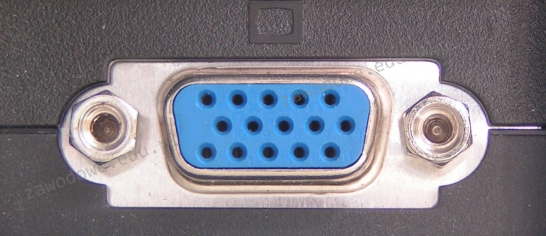

Złącze widoczne na ilustracji służy do podłączenia

Liczba heksadecymalna 1E2F(16) w systemie oktalnym jest przedstawiana jako

Który z podanych adresów IP należy do klasy A?

W systemie NTFS do zmiany nazwy pliku konieczne jest posiadanie uprawnienia

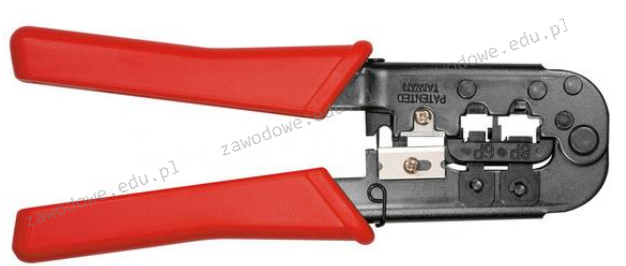

Jakie kable powinny być używane z narzędziem pokazanym na fotografii?

W systemie Linux wykonanie polecenia chmod 321 start spowoduje przyznanie następujących uprawnień plikowi start:

Które z poniższych twierdzeń na temat protokołu DHCP jest poprawne?

Jaką szerokość ma magistrala pamięci DDR SDRAM?

Jednym ze sposobów na ograniczenie dostępu do sieci bezprzewodowej dla nieuprawnionych osób jest

Które polecenie pozwala na mapowanie zasobów sieciowych w systemie Windows Serwer?

Jaki system operacyjny funkcjonuje w trybie tekstowym i umożliwia uruchomienie środowiska graficznego KDE?

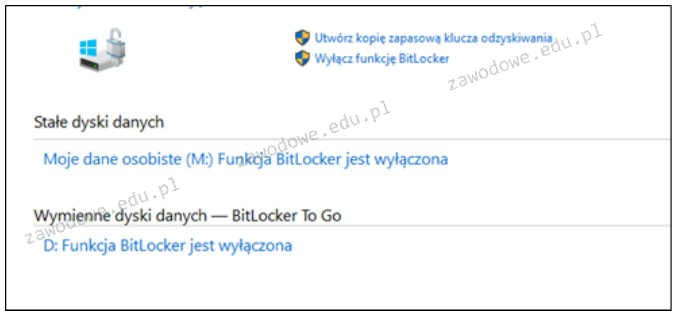

Narzędzie wbudowane w systemy Windows w edycji Enterprise lub Ultimate ma na celu

Jaką liczbę adresów IP należy wykorzystać, aby 4 komputery podłączone do switcha mogły się swobodnie komunikować?

Który protokół jest odpowiedzialny za przekształcanie adresów IP na adresy MAC w kontroli dostępu do nośnika?