Pytanie 1

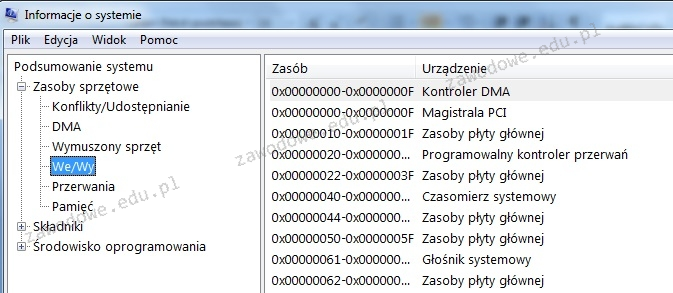

W którym systemie liczbowym zapisano zakresy We/Wy przedstawione na ilustracji?

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

W którym systemie liczbowym zapisano zakresy We/Wy przedstawione na ilustracji?

W technologii Ethernet, protokół CSMA/CD do dostępu do medium działa na zasadzie

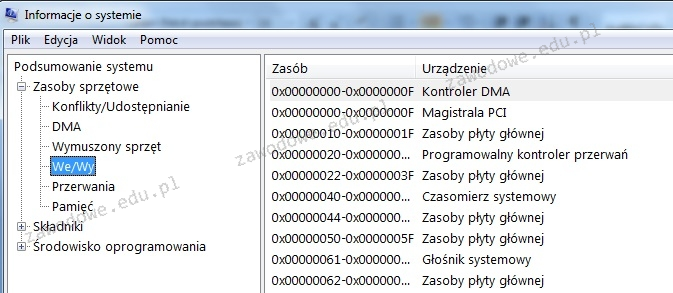

Jakie polecenie należy wykorzystać, aby w terminalu pokazać przedstawione informacje o systemie Linux?

W systemie Windows konto użytkownika można założyć za pomocą polecenia

Aby aktywować funkcję S.M.A.R.T. dysku twardego, która odpowiada za monitorowanie i wczesne ostrzeganie przed awariami, należy skorzystać z

Główną metodą ochrony sieci komputerowej przed zewnętrznymi atakami jest wykorzystanie

Jaki protokół stosują komputery, aby informować router o zamiarze dołączenia lub opuszczenia konkretnej grupy rozgłoszeniowej?

Który z protokołów należy do warstwy transportowej, działa bez nawiązywania połączenia i nie posiada mechanizmów weryfikujących poprawność dostarczania danych?

Osoba korzystająca z systemu Windows zdecydowała się na przywrócenie systemu do określonego punktu. Które pliki utworzone po tym punkcie NIE zostaną zmienione w wyniku tej operacji?

Który z protokołów przesyła datagramy użytkownika BEZ GWARANCJI ich dostarczenia?

Podczas realizacji projektu sieci LAN zastosowano medium transmisyjne zgodne ze standardem Ethernet 1000Base-T. Które z poniższych stwierdzeń jest prawdziwe?

Rejestry procesora są resetowane poprzez

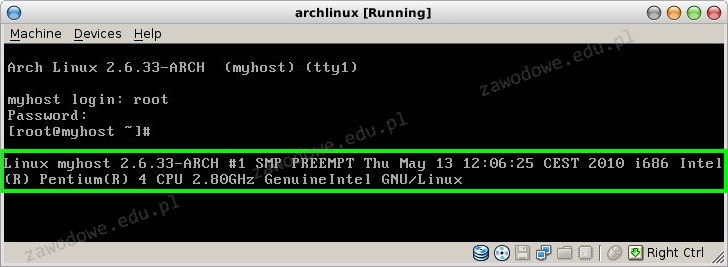

Schemat ilustruje sposób funkcjonowania sieci VPN noszącej nazwę

Najskuteczniejszym sposobem na ochronę komputera przed wirusami jest zainstalowanie

W systemie Windows 7 narzędzie linii poleceń Cipher.exe jest wykorzystywane do

Na ilustracji przedstawiona jest karta

Jakie urządzenie zapewnia zabezpieczenie przed różnorodnymi atakami z sieci i może również realizować dodatkowe funkcje, takie jak szyfrowanie danych przesyłanych lub automatyczne informowanie administratora o włamaniu?

Jak powinno być usytuowanie gniazd komputerowych RJ45 względem powierzchni biurowej zgodnie z normą PN-EN 50174?

Najczęściej używany kodek audio przy ustawianiu bramki VoIP to

Aby przetestować funkcjonowanie serwera DNS w systemach Windows Server, można skorzystać z narzędzia nslookup. Jeśli w poleceniu podamy nazwę komputera, np. nslookup host.domena.com, to dojdzie do weryfikacji

W doborze zasilacza do komputera kluczowe znaczenie

Oprogramowanie diagnostyczne komputera pokazało komunikat NIC ERROR. Co ten komunikat wskazuje?

Jakie polecenie umożliwia wyświetlanie oraz modyfikację tabel translacji adresów IP do adresów fizycznych?

Jaki jest standardowy port dla serwera HTTP?

Jakie medium transmisyjne w sieciach LAN rekomenduje się do użycia w historycznych obiektach?

Który z wymienionych protokołów umożliwia nawiązanie szyfrowanego połączenia z witryną internetową?

Interfejs HDMI w komputerze umożliwia przesyłanie sygnału

Co oznacza standard 100Base-T?

Obniżenie ilości jedynek w masce pozwala na zaadresowanie

Jakiego protokołu sieciowego używa się do określenia mechanizmów zarządzania urządzeniami w sieci?

W systemie Linux prawa dostępu do katalogu są ustawione w formacie rwx--x--x. Jaką liczbę odpowiadają tę konfigurację praw?

W systemie Linux można uzyskać kopię danych przy użyciu komendy

Jaka jest prędkość przesyłania danych w standardzie 1000Base-T?

Aby przesłać projekt wydruku bezpośrednio z komputera do drukarki 3D, której parametry są pokazane w tabeli, można zastosować złącze

| Technologia pracy | FDM (Fused Deposition Modeling) |

| Głowica drukująca | Podwójny ekstruder z unikalnym systemem unoszenia dyszy i wymiennymi modułami drukującymi (PrintCore) |

| Średnica filamentu | 2,85 mm |

| Platforma drukowania | Szklana, podgrzewana |

| Temperatura platformy | 20°C – 100°C |

| Temperatura dyszy | 180°C – 280°C |

| Łączność | WiFi, Ethernet, USB |

| Rozpoznawanie materiału | Skaner NFC |

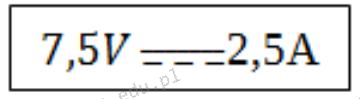

Na urządzeniu zasilanym prądem stałym znajduje się wskazane oznaczenie. Co można z niego wywnioskować o pobieranej mocy urządzenia, która wynosi około

Która z poniższych wskazówek nie jest właściwa w kontekście konserwacji skanera płaskiego?

Jakie czynniki nie powodują utraty danych z dysku twardego HDD?

W formacie plików NTFS, do zmiany nazwy pliku potrzebne jest uprawnienie

W jakim miejscu są zapisane dane dotyczące kont użytkowników domenowych w systemach Windows Server?

Jaką maksymalną długość może mieć kabel miedziany UTP kategorii 5e łączący bezpośrednio dwa urządzenia w sieci, według standardu Fast Ethernet 100Base-TX?