Pytanie 1

Płyta główna serwerowa potrzebuje pamięci z rejestrem do prawidłowego funkcjonowania. Który z poniższych modułów pamięci będzie zgodny z tą płytą?

Wynik: 12/40 punktów (30,0%)

Wymagane minimum: 20 punktów (50%)

Płyta główna serwerowa potrzebuje pamięci z rejestrem do prawidłowego funkcjonowania. Który z poniższych modułów pamięci będzie zgodny z tą płytą?

Zbiór usług sieciowych dla systemów z rodziny Microsoft Windows jest reprezentowany przez skrót

Jakie urządzenie umożliwia testowanie strukturalnego okablowania światłowodowego?

Active Directory w systemach MS Windows Server 2000 oraz MS Windows Server 2003 to

Serwer WWW o otwartym kodzie źródłowym, który działa na różnych systemach operacyjnych, to

Jaki procesor powinien być zastosowany przy składaniu komputera osobistego z płytą główną Asus M5A78L-M/USB3 AMD760G socket AM3+?

Narzędziem służącym do tworzenia logicznych podziałów na dysku twardym w systemie GNU/Linux jest

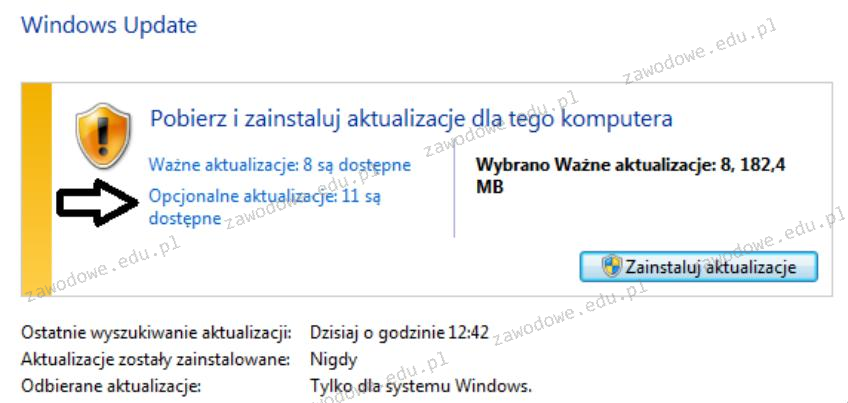

Jeżeli użytkownik zdecyduje się na pozycję wskazaną przez strzałkę, uzyska możliwość zainstalowania aktualizacji?

Administrator systemu Linux wyświetlił zawartość katalogu /home/szkoła w terminalu, uzyskując następujący rezultat -rwx –x r-x 1 admin admin 25 04-09 15:17 szkola.txt. Następnie wydał polecenie ```chmod ug=rw szkola.txt | Is``` Jaki będzie rezultat tego działania, pokazany w oknie terminala?

Które z poniższych stwierdzeń odnosi się do sieci P2P - peer to peer?

Literowym symbolem P oznacza się

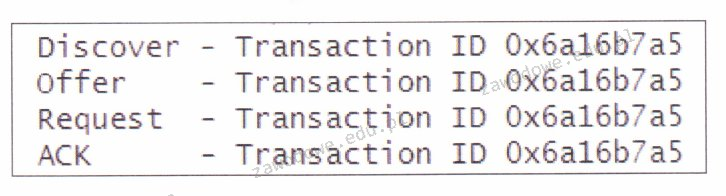

Na ilustracji przedstawiono część procesu komunikacji z serwerem, która została przechwycona przez aplikację Wireshark. Jaki to serwer?

Który z protokołów jest używany podczas rozpoczynania sesji VoIP?

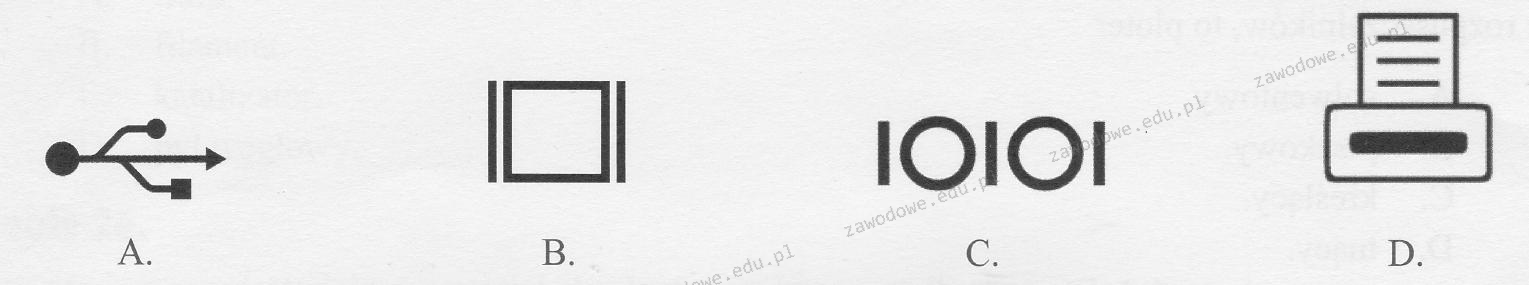

Wskaż rysunek ilustrujący symbol używany do oznaczania portu równoległego LPT?

Jaki typ rozbudowy serwera wymaga zainstalowania dodatkowych sterowników?

Jaki rodzaj kabla powinien być użyty do podłączenia komputera w miejscu, gdzie występują zakłócenia elektromagnetyczne?

Program df działający w systemach z rodziny Linux pozwala na wyświetlenie

Administrator powinien podzielić adres 10.0.0.0/16 na 4 jednorodne podsieci zawierające równą liczbę hostów. Jaką maskę będą miały te podsieci?

Jakim parametrem definiuje się stopień zmniejszenia mocy sygnału w danej parze przewodów po przejściu przez cały tor kablowy?

Złącze SC powinno być zainstalowane na przewodzie

Najmniejszy czas dostępu charakteryzuje się

Określ najprawdopodobniejszą przyczynę pojawienia się komunikatu: CMOS checksum error press F1 to continue press DEL to setup podczas uruchamiania systemu

Urządzeniem stworzonym do generowania etykiet oraz kodów kreskowych, które działa dzięki roztopieniu pokrywy specjalnej taśmy, co powoduje, że barwnik z taśmy przylega do materiału, na którym odbywa się drukowanie jest drukarka

Program antywirusowy oferowany przez Microsoft bezpłatnie dla posiadaczy legalnych wersji systemu operacyjnego Windows to

Internet Relay Chat (IRC) to protokół wykorzystywany do

Minimalna zalecana ilość pamięci RAM dla systemu operacyjnego Windows Server 2008 wynosi przynajmniej

Wskaż błędny sposób podziału dysku MBR na partycje?

Które z poniższych stwierdzeń NIE odnosi się do pamięci cache L1?

Zjawisko przekazywania tokena (ang. token) występuje w sieci o fizycznej strukturze

Przedstawione narzędzie jest przeznaczone do

Zdiagnostykowane wyniki wykonania polecenia systemu Linux odnoszą się do ```/dev/sda: Timing cached reads: 18100 MB in 2.00 seconds = 9056.95 MB/sec```

Symbol przedstawiony na ilustracji oznacza produkt

Aby umożliwić jedynie wybranym urządzeniom dostęp do sieci WiFi, konieczne jest w punkcie dostępowym

Litera S w protokole FTPS odnosi się do zabezpieczania danych przesyłanych poprzez

Czym jest kopia różnicowa?

Użytkownik systemu Linux, który pragnie usunąć konto innego użytkownika wraz z jego katalogiem domowym, powinien wykonać polecenie

Licencja Office 365 PL Personal (jedno stanowisko, subskrypcja na rok) ESD jest przypisana do

Maksymalna długość łącza światłowodowego używanego do przesyłania danych w standardzie 10GBASE-SR wynosi

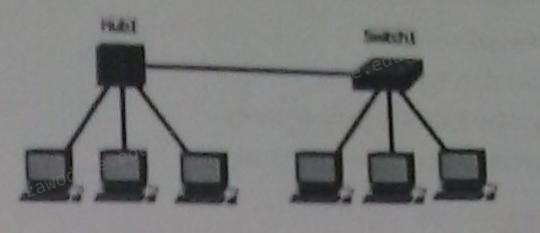

Ile domen kolizyjnych znajduje się w sieci przedstawionej na rysunku?

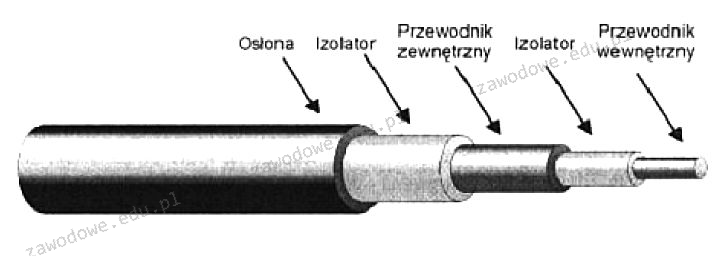

Na ilustracji pokazano przekrój kabla