Pytanie 1

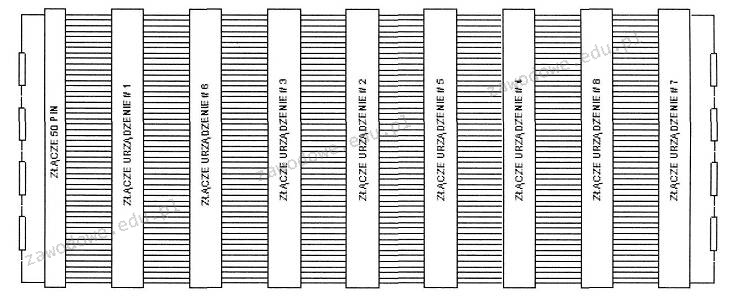

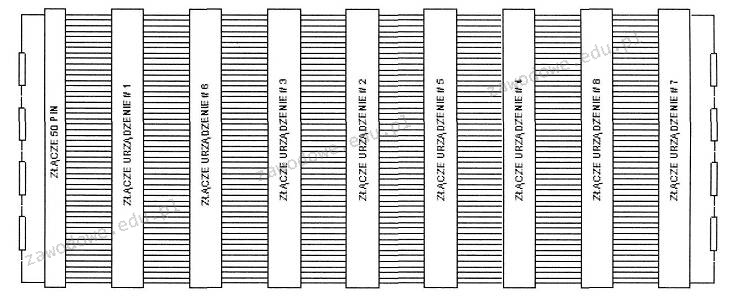

Za pomocą taśmy 60-pinowej pokazanej na ilustracji łączy się z płytą główną komputera

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Za pomocą taśmy 60-pinowej pokazanej na ilustracji łączy się z płytą główną komputera

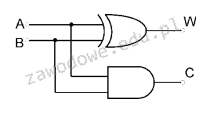

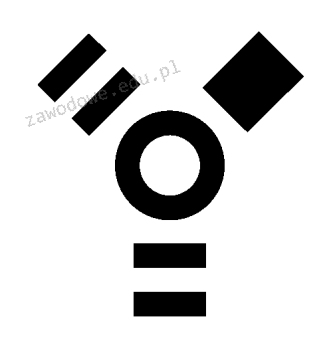

Jakie wartości logiczne otrzymamy w wyniku działania podanego układu logicznego, gdy na wejścia A i B wprowadzimy sygnały A=1 oraz B=1?

Tworzenie zaszyfrowanych połączeń pomiędzy hostami przez publiczną sieć Internet, wykorzystywane w rozwiązaniach VPN (Virtual Private Network), to

Jaką minimalną ilość pamięci RAM powinien mieć komputer, aby zainstalować 32-bitowy system operacyjny Windows 7 i móc efektywnie korzystać z trybu graficznego?

Wskaż nośnik, który w sieciach komputerowych umożliwia najszybszą wymianę danych?

Jakie polecenie w systemie operacyjnym Linux służy do monitorowania komunikacji protokołów TCP/IP lub innych przesyłanych lub odbieranych w sieci komputerowej, do której jest podłączony komputer użytkownika?

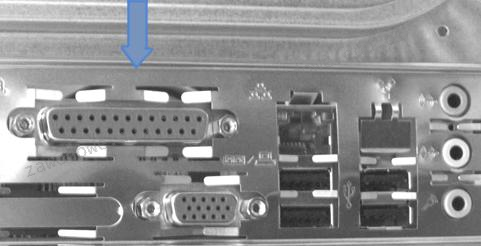

Na ilustracji, strzałka wskazuje na złącze interfejsu

Monolityczne jądro (kernel) występuje w którym systemie?

Jakie są zasadnicze różnice pomiędzy poleceniem ps a poleceniem top w systemie Linux?

Zasilacz UPS o mocy rzeczywistej 480 W nie jest przeznaczony do podłączenia

Aby umożliwić połączenie między urządzeniem mobilnym a komputerem za pomocą interfejsu Bluetooth, co należy zrobić?

Odmianą pamięci, która jest tylko do odczytu i można ją usunąć za pomocą promieniowania ultrafioletowego, jest pamięć

Protokół Transport Layer Security (TLS) jest rozwinięciem standardu

Aby zrealizować alternatywę logiczną z negacją, konieczne jest zastosowanie funktora

Na ilustracji zaprezentowano końcówkę kabla

Jaką konfigurację sieciową może posiadać komputer, który należy do tej samej sieci LAN co komputer z adresem 192.168.1.10/24?

Jaką wartość w systemie dziesiętnym ma suma liczb szesnastkowych: 4C + C4?

Jakie polecenie w systemach Linux służy do przedstawienia konfiguracji interfejsów sieciowych?

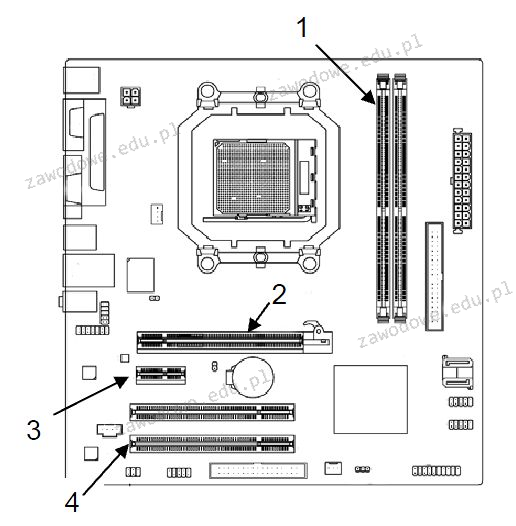

Na schemacie płyty głównej, gdzie można zamontować moduły pamięci RAM, gniazdo oznaczone cyfrą to

Aby zidentyfikować, który program najbardziej obciąża CPU w systemie Windows, należy otworzyć program

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę hasła oraz stosowanie haseł o odpowiedniej długości i spełniających wymagania dotyczące złożoności, należy ustawić

Jakie czynności należy wykonać, aby oczyścić zatkane dysze kartridża w drukarce atramentowej?

Możliwość bezprzewodowego połączenia komputera z siecią Internet za pomocą tzw. hotspotu będzie dostępna po zainstalowaniu w nim karty sieciowej posiadającej

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

Wskaź zestaw wykorzystywany do diagnozowania logicznych systemów elektronicznych na płycie głównej komputera, który nie reaguje na próbę uruchomienia zasilania?

Czym dokonuje się przekształcenia kodu źródłowego w program do wykonania?

Który z wymienionych systemów operacyjnych nie obsługuje wielozadaniowości?

Taśma drukarska stanowi kluczowy materiał eksploatacyjny w przypadku drukarki

Przydzielaniem adresów IP w sieci zajmuje się serwer

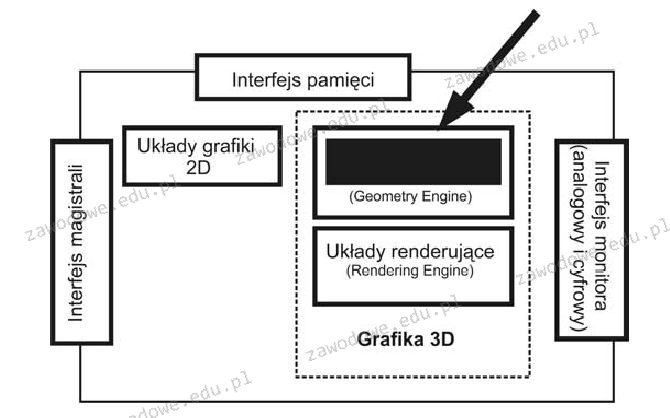

Jakie zadanie realizuje układ oznaczony strzałką na diagramie karty graficznej?

Które urządzenie poprawi zasięg sieci bezprzewodowej?

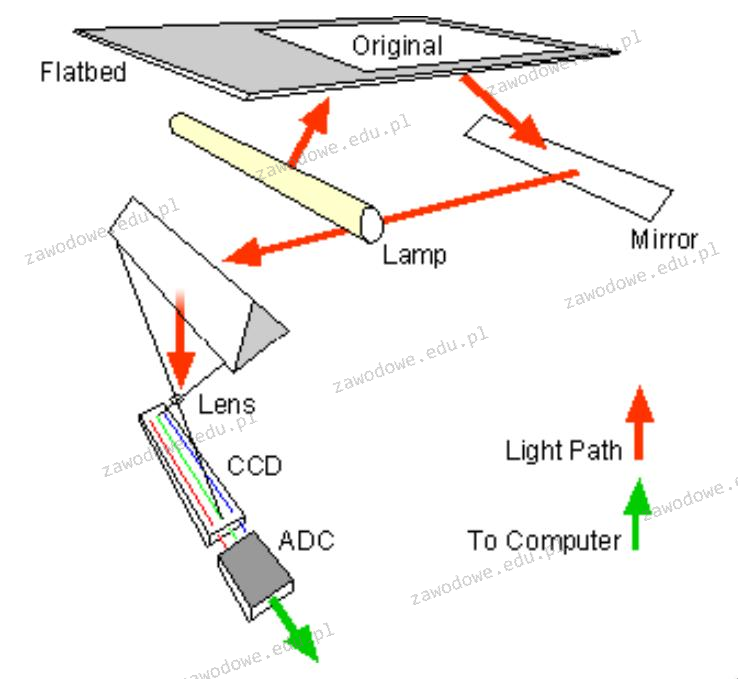

Ilustrowany schemat obrazuje zasadę funkcjonowania

Jakie oprogramowanie można wykorzystać do wykrywania problemów w pamięciach RAM?

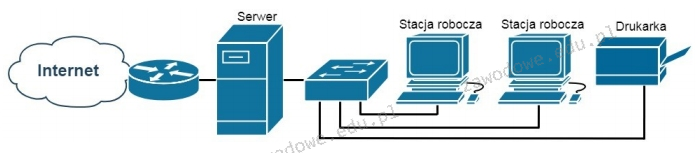

Która funkcja serwera Windows umożliwia użytkownikom końcowym sieci pokazanej na rysunku dostęp do Internetu?

Kiedy użytkownik wprowadza w wierszu poleceń komendę ping www.onet.pl, otrzymuje komunikat: "Żądanie polecenia ping nie może znaleźć hosta www.onet.pl. Sprawdź nazwę i ponów próbę." Natomiast po wpisaniu polecenia ping 213.180.141.140 (adres IP serwera www.onet.pl) użytkownik otrzymuje odpowiedź z serwera. Jakie mogą być przyczyny tego zjawiska?

Który protokół z warstwy aplikacji reguluje przesyłanie wiadomości e-mail?

Symbol graficzny przedstawiony na ilustracji oznacza złącze

Który z podanych adresów IPv4 należy do kategorii B?

Urządzenie przedstawione na rysunku

Aby zainstalować openSUSE oraz dostosować jego ustawienia, można skorzystać z narzędzia