Pytanie 1

Aby zatrzymać wykonywanie programu zapisanego w pliku wsadowym Windows do momentu naciśnięcia dowolnego klawisza, należy zastosować komendę

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Aby zatrzymać wykonywanie programu zapisanego w pliku wsadowym Windows do momentu naciśnięcia dowolnego klawisza, należy zastosować komendę

Jak określa się technologię stworzoną przez firmę NVIDIA, która pozwala na łączenie kart graficznych?

Co się stanie, jeśli w systemie operacyjnym komputera zainstalowany zostanie program określany jako Trojan?

Wskaż standard protokołu wykorzystywanego do kablowego połączenia dwóch urządzeń

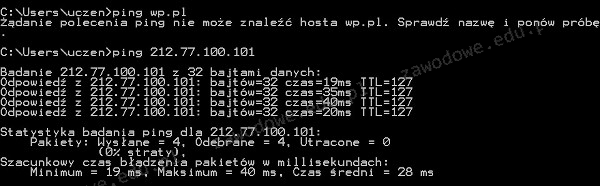

Podczas testowania połączeń sieciowych za pomocą polecenia ping użytkownik otrzymał wyniki przedstawione na rysunku. Jakie może być źródło braku odpowiedzi serwera przy pierwszym teście, zakładając, że domena wp.pl ma adres 212.77.100.101?

Jakie urządzenie powinno być zainstalowane w serwerze, aby umożliwić automatyczne archiwizowanie danych na taśmach magnetycznych?

Która z wymienionych czynności konserwacyjnych związana jest wyłącznie z drukarką laserową?

Urządzenie klienckie automatycznie uzyskuje adres IP od serwera DHCP. W sytuacji, gdy serwer DHCP przestanie działać, karcie sieciowej przydzielony zostanie adres IP z przedziału

W sieciach bezprzewodowych Ad-Hoc (Independent Basic Service Set) wykorzystywana jest fizyczna struktura

Jak skonfigurować czas wyczekiwania na wybór systemu w programie GRUB, zanim domyślny system operacyjny zostanie uruchomiony?

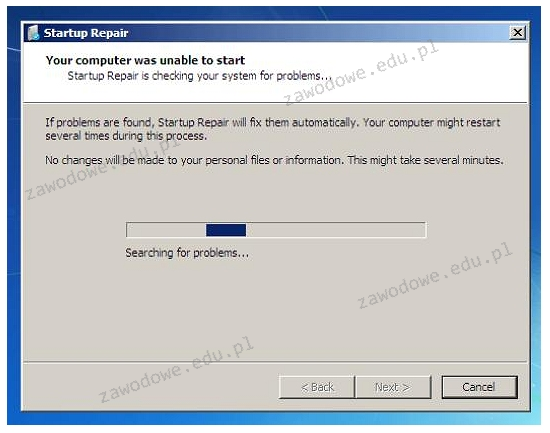

Komunikat, który pojawia się po uruchomieniu narzędzia do przywracania systemu Windows, może sugerować

Jakie jest IPv4 urządzenia znajdującego się w sieci 10.100.0.0/18?

Podczas realizacji procedury POST na wyświetlaczu ukazuje się komunikat "CMOS Battery State Low". Jakie kroki należy podjąć, aby uniknąć pojawiania się tego komunikatu w przyszłości?

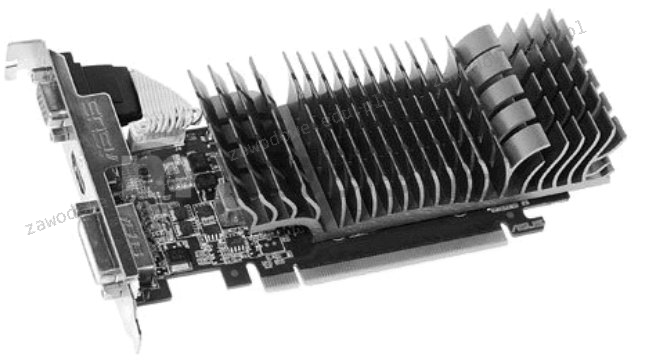

Karta rozszerzeń zaprezentowana na rysunku ma system chłodzenia

Jakie oznaczenie potwierdza oszczędność energii urządzenia?

Którego programu nie można użyć do przywrócenia danych w systemie Windows na podstawie wcześniej wykonanej kopii?

Jaki protokół stosują komputery, aby informować rutera o przynależności do konkretnej grupy multicastowej?

Wyznacz całkowity koszt brutto materiałów potrzebnych do stworzenia sieci w topologii gwiazdowej dla 3 komputerów z kartami sieciowymi, używając przewodów o długości 2m. Ceny poszczególnych elementów przedstawiono w tabeli.

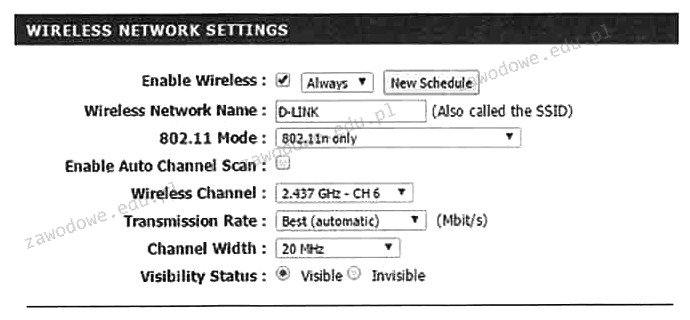

Który z parametrów w ustawieniach punktu dostępowego jest odpowiedzialny za login używany podczas próby połączenia z bezprzewodowym punktem dostępu?

Gdy system operacyjny laptopa działa normalnie, na ekranie wyświetla się komunikat o konieczności sformatowania wewnętrznego dysku twardego. Może to sugerować

GRUB, LILO, NTLDR to

Gdy w przeglądarce internetowej wpiszemy adres HTTP, pojawia się błąd "403 Forbidden", co oznacza, że

W systemie Linux prawa dostępu do katalogu są ustawione w formacie rwx--x--x. Jaką liczbę odpowiadają tę konfigurację praw?

Ile adresów IP można wykorzystać do adresowania komputerów w sieci o adresie 192.168.100.0 oraz masce 255.255.255.0?

AES (ang. Advanced Encryption Standard) to standard szyfrowania, który?

Atak typu hijacking na serwer internetowy charakteryzuje się

Która z licencji pozwala na darmowe korzystanie z programu, pod warunkiem, że użytkownik zadba o ekologię?

W którym trybie działania procesora Intel x86 uruchamiane były aplikacje 16-bitowe?

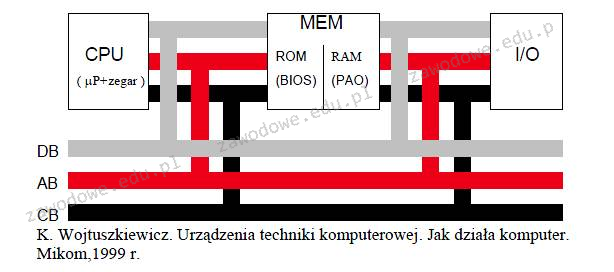

Który z komponentów komputera, gdy zasilanie jest wyłączone, zachowuje program inicjujący uruchamianie systemu operacyjnego?

W terminalu systemu operacyjnego wykonano polecenie nslookup. Jaką informację uzyskano?

Licencja grupowa na oprogramowanie Microsoft należy do typu

Jaką topologię fizyczną stosuje się w sieciach z topologią logiczną Token Ring?

Program wykorzystywany w wierszu poleceń systemu Windows do kompresji i dekompresji plików oraz katalogów to

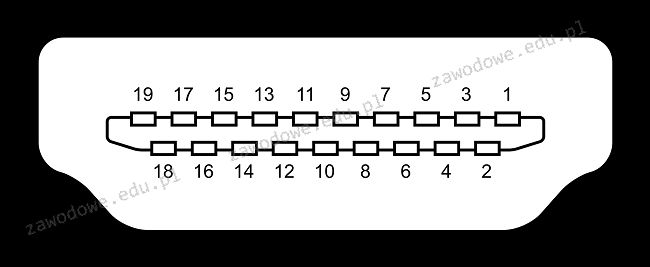

Zilustrowany na obrazku interfejs to

Minimalną wartość długości hasła użytkownika w systemie Windows można ustawić poprzez komendę

Monolityczne jądro (kernel) występuje w którym systemie?

Jakie parametry można śledzić w przypadku urządzenia przy pomocy S.M.A.R.T.?

Aby utworzyć obraz dysku twardego, można skorzystać z programu

W systemie Linux plik ma przypisane uprawnienia 765. Jakie działania może wykonać grupa związana z tym plikiem?

Do jakich celów powinno się aktywować funkcję RMON (Remote Network Monitoring) w przełączniku?