Pytanie 1

Do form komunikacji werbalnej zalicza się

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Do form komunikacji werbalnej zalicza się

Jaką rolę pełni instrukcja throw w języku C++?

Która z wymienionych bibliotek stanowi element standardowego zestawu narzędzi programistycznych w Pythonie?

Podejście obiektowe w rozwiązywaniu problemów obejmuje między innymi:

Który z objawów może sugerować zawał serca?

Jaką cechą charakteryzuje się sieć asynchroniczna?

Jakie są cechy testów interfejsu?

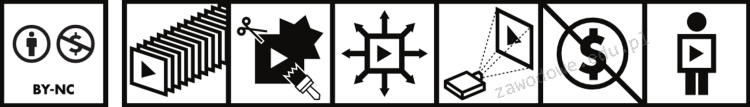

Zaprezentowane oznaczenie praw Creative Commons umożliwia bezpłatne wykorzystywanie utworu

Jakie z wymienionych działań jest fundamentalne w modelu kaskadowym?

Które z wymienionych działań zwiększa bezpieczeństwo transakcji online?

Jakie metody można wykorzystać do przechowywania informacji o użytkownikach w aplikacji mobilnej na systemie Android?

Która z poniższych właściwości odnosi się do sieci bezprzewodowej?

Jaki będzie rezultat operacji logicznej AND dla wartości binarnych 1010 oraz 1100?

W zestawieniu zaprezentowano doświadczenie zawodowe pracowników firmy IT. Do stworzenia aplikacji front-end powinien/powinna zostać wyznaczony/a

| Pracownik | Znajomość technologii lub programów |

|---|---|

| Anna | Inkscape, Corel Draw |

| Krzysztof | Angular |

| Patryk | HTML, CSS |

| Ewa | Django, .NET |

Jakie środowisko developerskie służy do tworzenia aplikacji na platformę iOS?

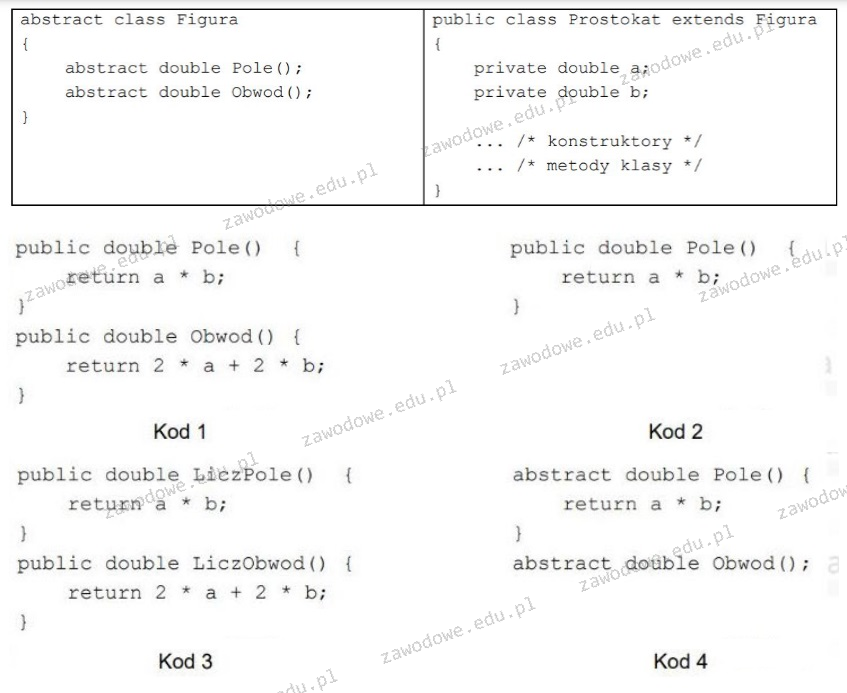

W zaprezentowanym kodzie stworzono abstrakcyjną klasę Figura oraz klasę Prostokąt, która po niej dziedziczy, zawierającą określone pola i konstruktory. Wskaż najprostszą implementację sekcji /* metody klasy */ dla klasy Prostokąt

Jakie oznaczenie posiada norma krajowa w Polsce?

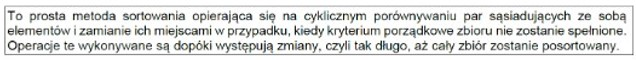

Dokumentacja, która została przedstawiona, dotyczy algorytmu sortowania

Jakie cechy posiada model prototypowy w zakresie zarządzania projektami?

Tworząc aplikację opartą na obiektach, należy założyć, że program będzie zarządzany przez

Jakie są kluczowe zasady WCAG 2.0?

Jakie elementy powinny być uwzględnione w dokumentacji testowej aplikacji?

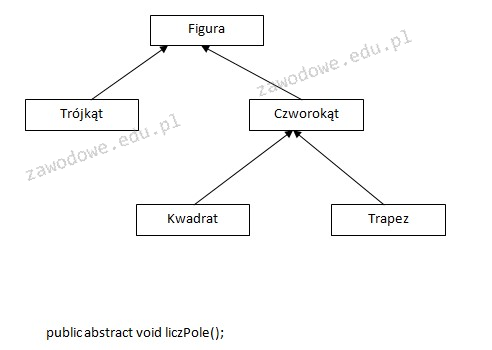

Przyjmując, że opisana hierarchia klas właściwie odzwierciedla figury geometryczne i każda figura ma zdefiniowaną metodę do obliczania pola, to w której klasie można znaleźć deklarację metody liczPole()?

Który z protokołów w modelu TCP/IP odpowiada za pewne przesyłanie danych?

Jaki modyfikator umożliwia dostęp do elementu klasy z każdego miejsca w kodzie?

Programista umieścił poniższą linię kodu w pliku HTML, aby

| <script src="jquery-3.5.1.min.js"></script> |

W języku C++, zakładając, że przedstawiony fragment kodu poprawnie się skompiluje i zostanie wykonany, to zmiennej liczba przypisana zostanie wartość

Podaj przykład incydentu w miejscu pracy?

Jakie znaczenie ma deklaracja zmiennej w programowaniu?

Który z wymienionych składników wchodzi w skład podstawowego wyposażenia środowiska IDE?

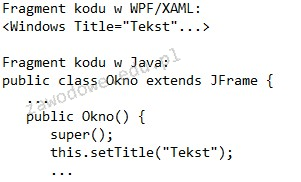

Narzędzie przeznaczone do rozwijania aplikacji w systemie WPf (ang. Windows Presentation Foundation) to

Który z wymienionych poniżej wzorców projektowych można zakwalifikować jako wzorzec strukturalny?

Jakie jest przeznaczenie komentarzy w kodzie źródłowym programu?

Który z wymienionych elementów interfejsu użytkownika jest charakterystyczny dla aplikacji działającej na komputerze?

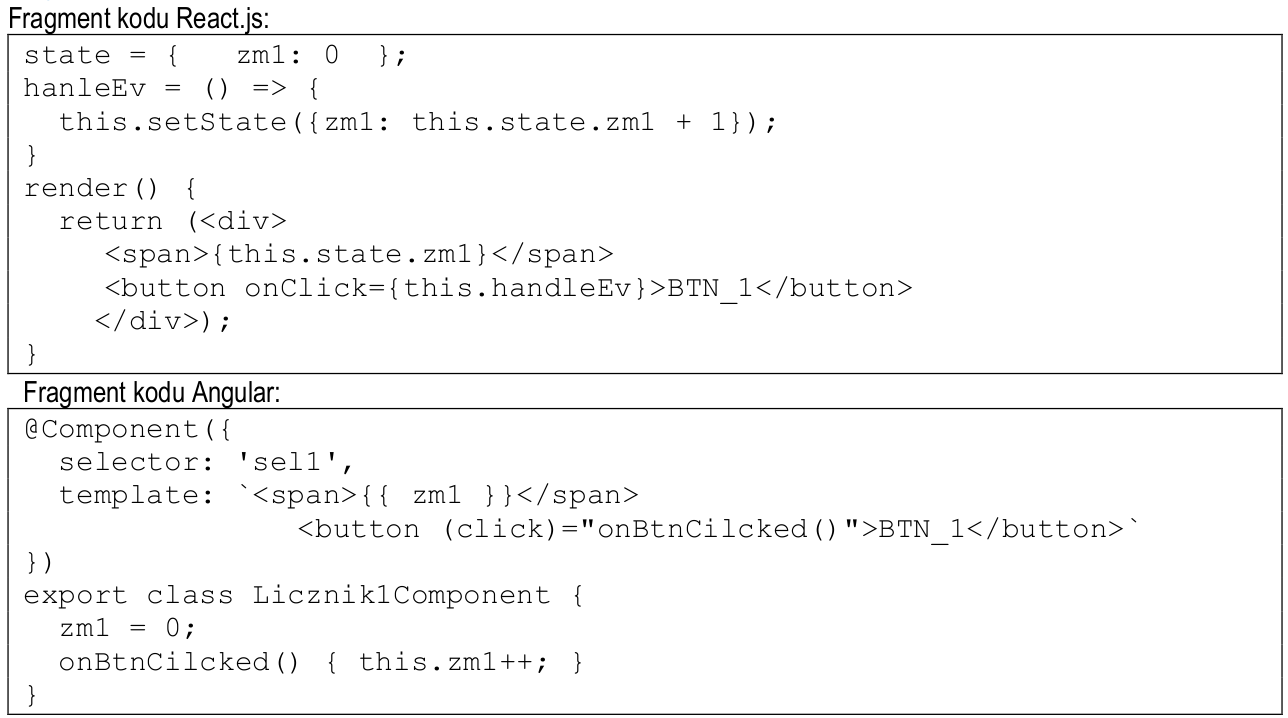

Kod w bibliotece React.js oraz w frameworku Angular, który został zaprezentowany, ma na celu wyświetlenie

Gdzie są przechowywane informacje w sytuacji korzystania z chmury obliczeniowej?

Przedstawione logo praw Creative Commons umożliwia bezpłatne użytkowanie dzieła:

Zaznaczone elementy w przedstawionych obramowaniach mają na celu

Który rodzaj kolekcji pozwala na dostęp do elementów w porządku FIFO (First In First Out)?

Które z wymienionych sytuacji jest przykładem hermetyzacji w programowaniu obiektowym?