Pytanie 1

Po zainstalowaniu systemu z domyślnymi parametrami, Windows XP nie obsługuje tego systemu plików.

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Po zainstalowaniu systemu z domyślnymi parametrami, Windows XP nie obsługuje tego systemu plików.

W systemie Windows odpowiednikiem macierzy RAID 1 jest wolumin o nazwie

Rozmiar plamki na ekranie monitora LCD wynosi

Który z zapisów stanowi pełną formę maski z prefiksem 25?

Jakim interfejsem można uzyskać transmisję danych o maksymalnej przepustowości 6 Gb/s?

Koprocesor (Floating Point Unit) w systemie komputerowym jest odpowiedzialny za realizację

Wynikiem dodawania dwóch liczb binarnych 1101011 oraz 1001001 jest liczba w systemie dziesiętnym

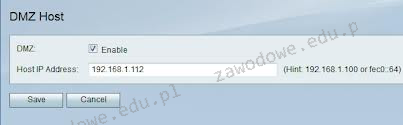

Na ilustracji widać zrzut ekranu ustawień strefy DMZ na routerze. Aktywacja opcji "Enable DMZ" spowoduje, że komputer z adresem IP 192.168.0.106

W drukarce laserowej do utrwalenia wydruku na papierze stosuje się

Jakie protokoły są używane w komunikacji między hostem a serwerem WWW po wpisaniu URL w przeglądarkę internetową hosta?

Na podstawie wskazanego cennika oblicz, jaki będzie łączny koszt brutto jednego podwójnego natynkowego gniazda abonenckiego w wersji dwumodułowej?

| Lp. | Nazwa | j.m. | Cena jednostkowa brutto |

|---|---|---|---|

| 1. | Puszka natynkowa 45x45mm dwumodułowa | szt. | 4,00 zł |

| 2. | Ramka + suport 45x45mm dwumodułowa | szt. | 4,00 zł |

| 3. | Adapter 22,5x45mm do modułu keystone | szt. | 3,00 zł |

| 4. | Moduł keystone RJ45 kategorii 5e | szt. | 7,00 zł |

Poprzez użycie polecenia ipconfig /flushdns można przeprowadzić konserwację urządzenia sieciowego, która polega na

Aby uniknąć utraty danych w aplikacji do ewidencji uczniów, po zakończonej pracy każdego dnia należy wykonać

Industry Standard Architecture to standard magistrali, który określa, że szerokość szyny danych wynosi:

Reprezentacja koloru RGB(255, 170, 129) odpowiada formatowi

Rozmiar pliku wynosi 2kB. Jaką wartość to reprezentuje?

Która kopia w procesie archiwizacji plików pozostawia oznaczenie archiwizacji?

Metoda przekazywania tokena (ang. token) jest wykorzystywana w strukturze

Poprzez użycie opisanego urządzenia możliwe jest wykonanie diagnostyki działania

Na ilustracji zaprezentowano końcówkę wkrętaka typu

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę hasła oraz stosowanie haseł o odpowiedniej długości i spełniających wymagania dotyczące złożoności, należy ustawić

Który z rodzajów rekordów DNS w systemach Windows Server określa alias (inną nazwę) dla rekordu A związanej z kanoniczną (rzeczywistą) nazwą hosta?

Ile bitów zawiera adres MAC karty sieciowej?

Jakim skrótem określa się połączenia typu punkt-punkt w ramach publicznej infrastruktury telekomunikacyjnej?

Błąd typu STOP Error (Blue Screen) w systemie Windows, który wiąże się z odniesieniem się systemu do niepoprawnych danych w pamięci RAM, to

Która norma określa parametry transmisji dla komponentów kategorii 5e?

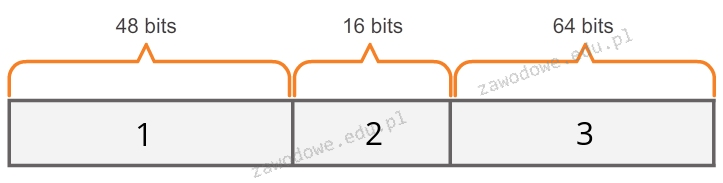

Które bity w 48-bitowym adresie MAC identyfikują producenta?

Który standard w sieciach LAN określa dostęp do medium poprzez wykorzystanie tokenu?

Matryce monitorów typu charakteryzują się najmniejszymi kątami widzenia

Który z poniższych protokołów reprezentuje protokół warstwy aplikacji w modelu ISO/OSI?

Który instrument służy do pomiaru długości oraz tłumienności przewodów miedzianych?

Komputery K1, K2, K3, K4 są podłączone do interfejsów przełącznika, które są przypisane do VLAN-ów wymienionych w tabeli. Które z tych komputerów mają możliwość komunikacji ze sobą?

| Nazwa komputera | Adres IP | Nazwa interfejsu | VLAN |

| K1 | 10.10.10.1/24 | F1 | VLAN 10 |

| K2 | 10.10.10.2/24 | F2 | VLAN 11 |

| K3 | 10.10.10.3/24 | F3 | VLAN 10 |

| K4 | 10.10.11.4/24 | F4 | VLAN 11 |

Jeśli w określonej przestrzeni będą funkcjonowały równocześnie dwie sieci WLAN w standardzie 802.11g, to aby zredukować ryzyko wzajemnych zakłóceń, należy przypisać im kanały o numerach różniących się o

Jaką maksymalną ilość rzeczywistych danych można przesłać w ciągu 1 sekundy przez łącze synchroniczne o wydajności 512 kbps, bez użycia sprzętowej i programowej kompresji?

Podczas pracy z bazami danych, jakiego rodzaju operację wykonuje polecenie "SELECT"?

Który z interfejsów można uznać za interfejs równoległy?

Mysz bezprzewodowa jest podłączona do komputera, jednak kursor nie porusza się gładko i „skacze” po ekranie. Możliwą przyczyną problemu z urządzeniem może być

Jaką sekwencję mają elementy adresu globalnego IPv6 typu unicast ukazanym na diagramie?

W jakim modelu płyty głównej można zainstalować procesor o wymienionych specyfikacjach?

| Intel Core i7-4790 3,6 GHz 8MB cache s. 1150 Box |

W dokumentacji dotyczącej karty dźwiękowej można znaleźć informację: częstotliwość próbkowania 22 kHz oraz rozdzielczość próbkowania 16 bitów. Jaka będzie przybliżona objętość pliku audio z 10-sekundowym nagraniem mono (jednokanałowym)?