Pytanie 1

Który z poniższych protokołów należy do warstwy aplikacji w modelu ISO/OSI?

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Który z poniższych protokołów należy do warstwy aplikacji w modelu ISO/OSI?

W nowoczesnych ekranach dotykowych działanie ekranu jest zapewniane przez mechanizm, który wykrywa zmianę

Jakie będzie rezultatem dodawania liczb 10011012 i 110012 w systemie binarnym?

Dobrze zaprojektowana sieć komputerowa powinna zapewniać możliwość rozbudowy, czyli charakteryzować się

Do czego służy oprogramowanie Microsoft Hyper-V?

Aby połączyć dwa przełączniki oddalone o 200 m i osiągnąć minimalną przepustowość 200 Mbit/s, jakie rozwiązanie należy zastosować?

Na płycie głównej uszkodzona została zintegrowana karta sieciowa. Komputer nie ma zainstalowanego dysku twardego ani żadnych innych napędów, takich jak stacja dysków czy CD-ROM. Klient informuje, że w firmowej sieci komputery nie mają napędów, a wszystko "czyta" się z serwera. W celu przywrócenia utraconej funkcji należy zainstalować

Który rekord DNS powinien zostać dodany w strefie wyszukiwania do przodu, aby skojarzyć nazwę domeny DNS z adresem IP?

Co należy zrobić, aby chronić dane przesyłane w sieci przed działaniem sniffera?

Interfejs SATA 2 (3Gb/s) oferuje prędkość transferu

Jakie urządzenie powinno być użyte do podłączenia żył kablowych skrętki do gniazda Ethernet?

Urządzeniem wykorzystywanym do formowania kształtów oraz grawerowania m.in. w materiałach drewnianych, szklanych i metalowych jest ploter

W systemie Linux plik ma przypisane uprawnienia 765. Jakie działania może wykonać grupa związana z tym plikiem?

W jakim typie członkostwa w VLAN port może należeć do wielu sieci VLAN?

Jakie urządzenie pozwala na połączenie lokalnej sieci komputerowej z Internetem?

Niskopoziomowe formatowanie dysku IDE HDD polega na

GRUB, LILO oraz NTLDR to:

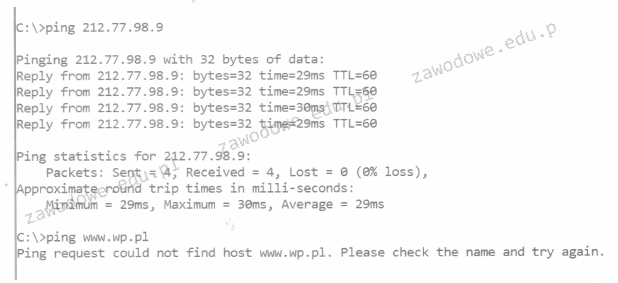

Jaki jest powód sytuacji widocznej na przedstawionym zrzucie ekranu, mając na uwadze adres IP serwera, na którym umieszczona jest domena www.wp.pl, wynoszący 212.77.98.9?

W komputerach stacjonarnych zamontowane są karty sieciowe Ethernet 10/100/1000 z gniazdem RJ45. Jakie medium transmisyjne powinno się zastosować w celu zbudowania sieci komputerowej zapewniającej najwyższą przepustowość?

W ramach zalecanych działań konserwacyjnych użytkownicy dysków SSD powinni unikać wykonywania

Urządzenie funkcjonujące w warstwie łącza danych, które umożliwia połączenie segmentów sieci o różnych architekturach, to

Jakie kanały są najodpowiedniejsze dla trzech sieci WLAN 2,4 GHz, aby zminimalizować ich wzajemne interferencje?

Jakie polecenie jest używane do ustawienia konfiguracji interfejsu sieciowego w systemie Linux?

Wskaż standard protokołu wykorzystywanego do kablowego połączenia dwóch urządzeń

Który protokół przesyła datagramy bez gwarancji ich dostarczenia?

Jak prezentuje się adres IP 192.168.1.12 w formacie binarnym?

Jaką rolę serwera trzeba zainstalować w systemach z linii Windows Server, aby mogła zostać utworzona nowa strona FTP?

Jakie złącze, które pozwala na podłączenie monitora, znajduje się na karcie graficznej pokazanej na ilustracji?

Granice dla obszaru kolizyjnego nie są określane przez porty urządzeń takich jak

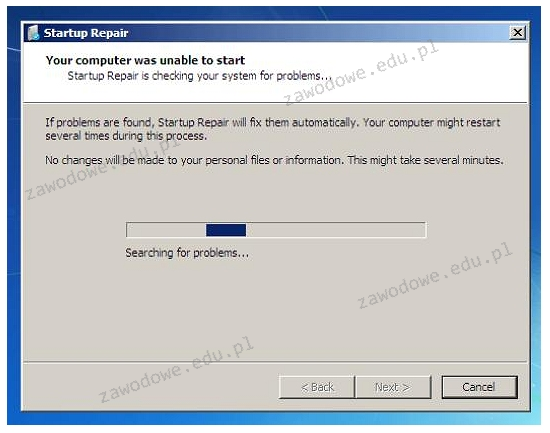

Komunikat, który pojawia się po uruchomieniu narzędzia do przywracania systemu Windows, może sugerować

W systemie Windows, domyślne konto administratora po jego dezaktywowaniu oraz ponownym uruchomieniu komputera

Adapter USB do LPT można zastosować w sytuacji, gdy występuje niezgodność złączy podczas podłączania starszych modeli

Po skompresowaniu adresu 2001:0012:0000:0000:0AAA:0000:0000:000B w protokole IPv6 otrzymujemy formę

Którego wbudowanego narzędzia w systemie Windows 8 Pro można użyć do szyfrowania danych?

Który protokół służy do wymiany danych o trasach oraz dostępności sieci pomiędzy routerami w ramach tego samego systemu autonomicznego?

Uszkodzenie mechaniczne dysku twardego w komputerze stacjonarnym może być spowodowane

Jaka usługa musi być aktywna na serwerze, aby stacja robocza mogła automatycznie uzyskać adres IP?

Na zdjęciu widać kartę

W systemie Windows mechanizm ostrzegający przed uruchamianiem nieznanych aplikacji oraz plików pobranych z Internetu funkcjonuje dzięki

Osoba korzystająca z komputera udostępnia w sieci Internet pliki, które posiada. Prawa autorskie będą złamane, gdy udostępni