Pytanie 1

Przydzielaniem adresów IP w sieci zajmuje się serwer

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Przydzielaniem adresów IP w sieci zajmuje się serwer

Moduł funkcjonalny, który nie znajduje się w kartach dźwiękowych, to skrót

Program iftop działający w systemie Linux ma na celu

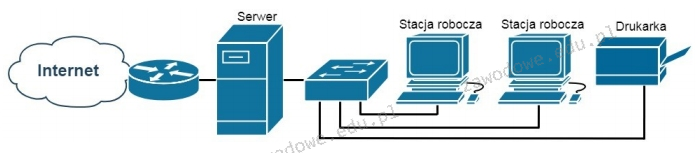

Która funkcja serwera Windows umożliwia użytkownikom końcowym sieci pokazanej na rysunku dostęp do Internetu?

Substancją używaną w drukarkach 3D jest

Który z poniższych adresów stanowi adres rozgłoszeniowy dla sieci 172.16.64.0/26?

Aby zminimalizować wpływ zakłóceń elektromagnetycznych na przesyłany sygnał w projektowanej sieci komputerowej, co należy zastosować?

Jaką długość w bitach ma adres logiczny IPv6?

Jak można zaktualizować wprowadzone zmiany w konfiguracji systemu operacyjnego Windows, korzystając z edytora zasad grup?

Jakie polecenie w systemie Linux służy do przypisania adresu IP oraz maski podsieci dla interfejsu eth0?

Uszkodzenie mechaniczne dysku twardego w komputerze stacjonarnym może być spowodowane

Który z protokołów w systemach operacyjnych Linux jest używany w sieciach lokalnych?

Aby uniknąć utraty danych w systemie do ewidencji uczniów, po zakończeniu codziennej pracy należy wykonać

Który z materiałów eksploatacyjnych NIE jest używany w ploterach?

Jakim interfejsem można osiągnąć przesył danych o maksymalnej przepustowości 6Gb/s?

Producent wyświetlacza LCD stwierdził, że spełnia on wymagania klasy II według normy ISO 13406-2. Na podstawie danych przedstawionych w tabeli określ, ile pikseli z defektem typu 3 musi wystąpić na wyświetlaczu o naturalnej rozdzielczości 1280x800 pikseli, aby uznać go za uszkodzony?

| Klasa | Maksymalna liczba dopuszczalnych błędów na 1 milion pikseli | ||

|---|---|---|---|

| Typ 1 | Typ 2 | Typ 3 | |

| I | 0 | 0 | 0 |

| II | 2 | 2 | 5 |

| III | 5 | 15 | 50 |

| IV | 50 | 150 | 500 |

W przedsiębiorstwie zainstalowano pięć komputerów z adresami kart sieciowych zawartymi w tabeli. W związku z tym można wyróżnić

| Adres IP | Maska |

|---|---|

| 10.1.61.10 | 255.255.0.0 |

| 10.1.61.11 | 255.255.0.0 |

| 10.3.63.20 | 255.255.0.0 |

| 10.3.63.21 | 255.255.0.0 |

| 10.5.63.10 | 255.255.0.0 |

Serwer WWW o otwartym kodzie źródłowym, który działa na różnych systemach operacyjnych, to

W jakim systemie jest przedstawiona liczba 1010(o)?

Który z poniższych adresów należy do klasy B?

Czym zajmuje się usługa DNS?

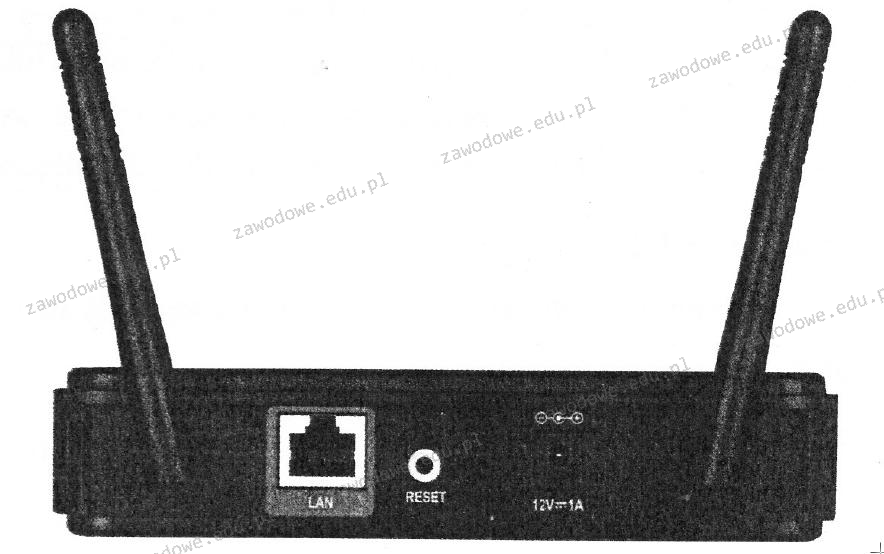

Jakie urządzenie jest pokazane na ilustracji?

Który kabel powinien być użyty do budowy sieci w lokalach, gdzie występują intensywne pola zakłócające?

Jakiej funkcji powinno się użyć, aby utworzyć kopię zapasową rejestru systemowego w programie regedit?

W drukarce laserowej do stabilizacji druku na papierze używane są

W dwóch sąsiadujących pomieszczeniach w pewnej firmie występują bardzo silne zakłócenia elektromagnetyczne. Aby osiągnąć jak największą przepustowość podczas działania istniejącej sieci LAN, jakie medium transmisyjne powinno zostać użyte?

Po podłączeniu działającej klawiatury do jednego z portów USB nie ma możliwości wyboru awaryjnego trybu uruchamiania systemu Windows. Mimo to po uruchomieniu systemu w standardowym trybie klawiatura funkcjonuje prawidłowo. Co to oznacza?

Zestaw komputerowy przedstawiony powyżej jest niewłaściwy. Jaki komponent nie został wymieniony w tabeli, a jest kluczowy dla prawidłowego funkcjonowania zestawu i powinien zostać dołączony?

Ile par kabli jest używanych w standardzie 100Base-TX do obustronnej transmisji danych?

Który protokół służy do wymiany danych o trasach oraz dostępności sieci pomiędzy routerami w ramach tego samego systemu autonomicznego?

Czym jest odwrotność bezstratnego algorytmu kompresji danych?

Który z wymienionych protokołów jest szyfrowanym protokołem do zdalnego dostępu?

Aby sprawdzić minimalny czas ważności hasła w systemie Windows, stosuje się polecenie

Jakie środowisko powinien wybrać administrator sieci, aby zainstalować serwer dla stron WWW w systemie Linux?

Jakie urządzenie zostało pokazane na ilustracji?

Zapis liczby w systemie oznaczonym jako #108 to

Taśma drukująca stanowi kluczowy materiał eksploatacyjny w drukarce

Polecenie do zmiany adresu MAC karty sieciowej w systemie Linux to

Jakiego rekordu DNS należy użyć w strefie wyszukiwania do przodu, aby powiązać nazwę domeny DNS z adresem IP?

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue press DEL to setup. Naciśnięcie klawisza DEL spowoduje