Pytanie 1

Kolor Pale Green w modelu RGB przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Kolor Pale Green w modelu RGB przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

Co należy zrobić w sytuacji silnego krwawienia z rany?

Co oznacza pojęcie 'hoisting' w JavaScript?

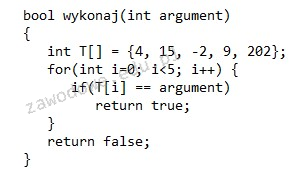

Kod funkcji "wykonaj()" przedstawiony powyżej weryfikuje, czy

Które z wymienionych działań stanowi zagrożenie dla emocjonalnego dobrostanu człowieka w sieci?

Jakie składniki powinien mieć plan projektu?

Który z wymienionych poniżej typów danych stanowi przykład typu stałoprzecinkowego?

Która technologia służy do tworzenia responsywnych stron internetowych?

Które z wymienionych działań zwiększa bezpieczeństwo transakcji online?

Jaki jest zasadniczy cel ataku phishingowego?

Które z wymienionych stanowi przykład zagrożenia fizycznego w miejscu pracy?

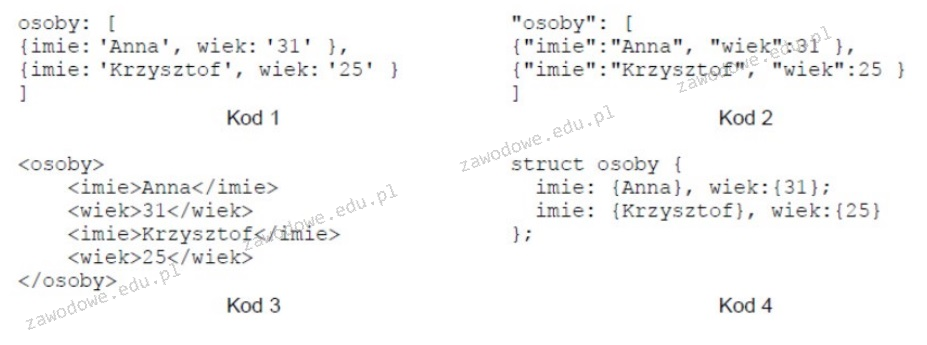

Wskaż poprawny pod względem składniowym kod dla formatu JSON, który jest używany do wymiany danych między backendem a frontendem aplikacji.

Jakie narzędzie służy do zarządzania wersjami?

Która z wymienionych metod może pomóc w walce z uzależnieniem od internetu?

Który z wymienionych dysków oferuje najszybszy dostęp do danych?

W jakiej sytuacji należy umieścić poszkodowanego w bezpiecznej pozycji bocznej?

Wartości składowych RGB koloru #AA41FF zapisane w systemie szesnastkowym po przekształceniu na system dziesiętny są odpowiednio

Jakiego typu testy są stosowane do sprawdzania funkcjonalności prototypu interfejsu?

Którą funkcję w C++ można zastosować do dynamicznego przydzielania pamięci dla tablicy?

Jaki modyfikator umożliwia dostęp do elementu klasy z każdego miejsca w kodzie?

W jakich sytuacjach zastosowanie rekurencji może być bardziej korzystne niż użycie iteracji?

W jakim modelu Cyklu Życia Projektu Informatycznego znajduje się etap analizy ryzyka?

W programie stworzonym w języku C++ trzeba zadeklarować zmienną, która będzie przechowywać wartość rzeczywistą. Jakiego typu powinna być ta zmienna?

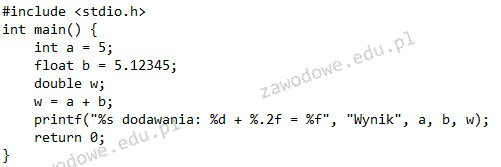

Po uruchomieniu podanego kodu w języku C++ na konsoli zobaczymy następujący tekst:

Jaką wartość zwróci poniższa funkcja dla argumentu n = 5?

| function silnia(n) { if (n <= 1) return 1; return n * silnia(n - 1); } |

Jakie jest rozwiązanie dla dodawania binarnego liczb 1011 oraz 110?

Jakie jest podstawowe założenie normalizacji krajowej?

Kod zaprezentowany w filmie w języku C++ nie przechodzi kompilacji. Co należy zmodyfikować w tym kodzie, aby kompilacja odbyła się bez błędów?

Jaki modyfikator dostępu umożliwia dostęp do pól klasy tylko za pomocą jej metod?

Jakie są różnice między typem łańcuchowym a typem znakowym?

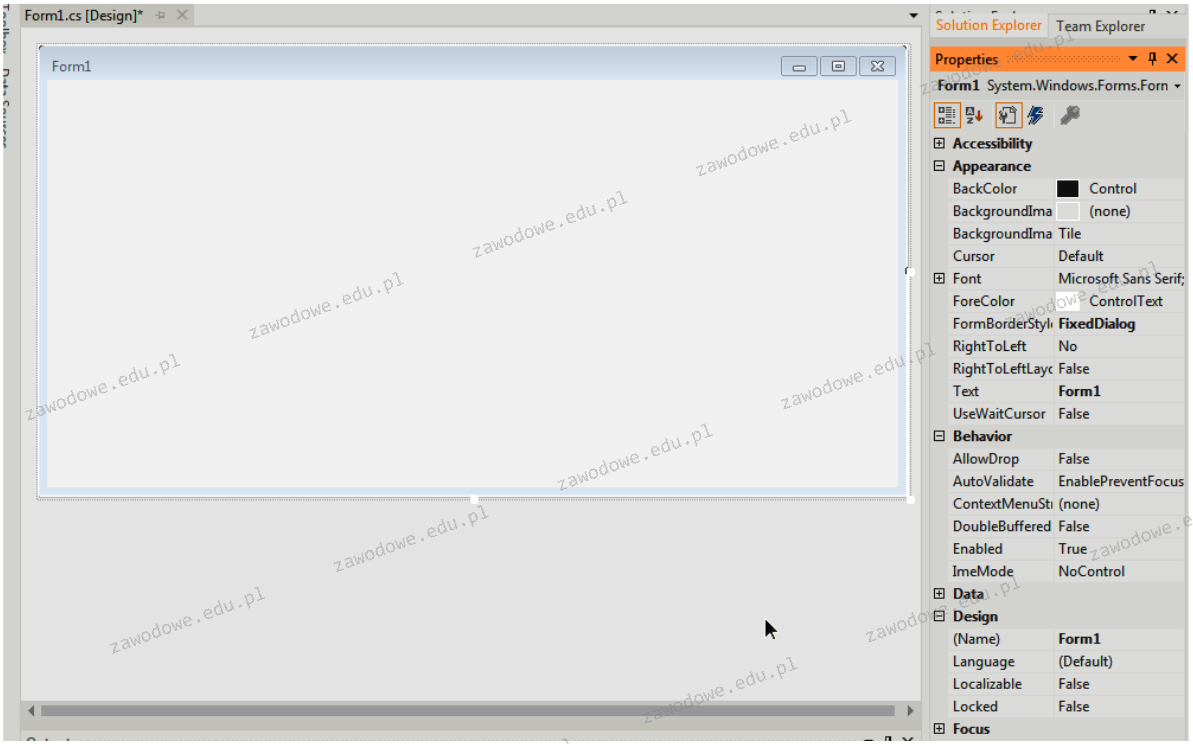

W środowisku IDE przeznaczonym do tworzenia aplikacji okienkowych zdefiniowano okno Form1. Aby wprowadzić zmiany w ustawieniach, w kolejności: tytuł okna na górnym pasku, standardowy kursor na strzałkę oraz kolor tła okna, należy dostosować następujące pola w oknie Properties:

Które z poniższych nie jest algorytmem sortowania?

Co to jest API w kontekście programowania?

Aplikacje webowe stworzone z użyciem frameworka Angular lub biblioteki React, działające na standardowych portach, można uruchomić na lokalnym serwerze, wpisując w przeglądarkę

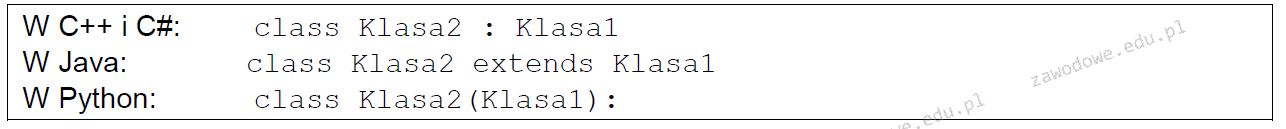

Sposób deklaracji Klasa2 wskazuje, że

Ile kilobajtów (KB) znajduje się w jednym megabajcie (MB)?

Technika konstruowania algorytmu polegająca na rozbiciu na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich części będą wystarczająco proste do bezpośredniego rozwiązania, nosi nazwę:

Która metoda wyszukiwania potrzebuje posortowanej listy do prawidłowego działania?

Jakie elementy powinny być uwzględnione w scenariuszu testów aplikacji?

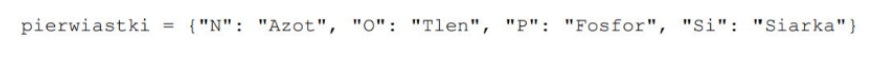

Zapisany kod w języku Python ilustruje