Pytanie 1

Jaką maskę powinno się zastosować, aby podzielić sieć z adresem 192.168.1.0 na 4 podsieci?

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Jaką maskę powinno się zastosować, aby podzielić sieć z adresem 192.168.1.0 na 4 podsieci?

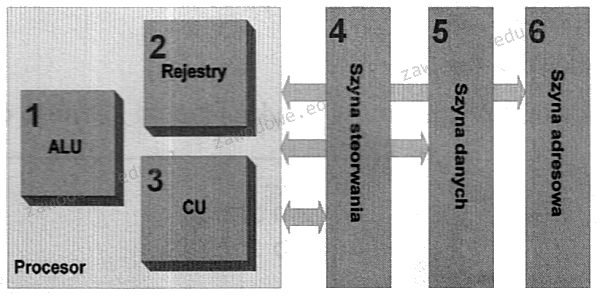

Na diagramie element odpowiedzialny za dekodowanie poleceń jest oznaczony liczbą

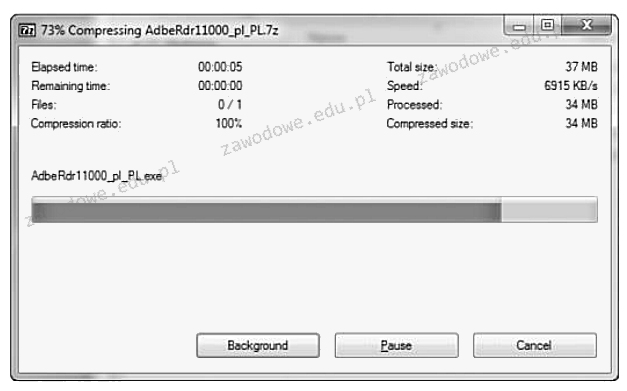

Na dołączonym obrazku pokazano działanie

Jakie urządzenie sieciowe umożliwia połączenie sieci LAN z WAN?

Przydzielaniem adresów IP w sieci zajmuje się serwer

Jakie zastosowanie ma oprogramowanie Microsoft Hyper-V?

Sprzęt, który pozwala na komunikację pomiędzy hostami w tej samej sieci a hostami w różnych sieciach, to

Jaką maksymalną liczbę hostów można przypisać w sieci o adresie IP klasy B?

Jednym z zaleceń w zakresie ochrony przed wirusami jest przeprowadzanie skanowania całego systemu. W związku z tym należy skanować komputer

Na ilustracji zaprezentowano strukturę topologiczną

Kluczowym mechanizmem zabezpieczającym dane przechowywane na serwerze jest

Liczba heksadecymalna 1E2F(16) w systemie oktalnym jest przedstawiana jako

Kabel pokazany na ilustracji może być zastosowany do realizacji okablowania sieci o standardzie

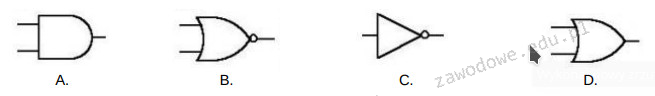

Wskaź rysunek ilustrujący symbol bramki logicznej NOT?

Komputer uzyskuje dostęp do Internetu za pośrednictwem sieci lokalnej. Gdy użytkownik wpisuje w przeglądarkę internetową adres www.wp.pl, nie może otworzyć strony WWW, natomiast podanie adresu IP, przykładowo 212.77.100.101, umożliwia otwarcie tej strony. Jakie mogą być tego powody?

Zasada dostępu do medium CSMA/CA jest wykorzystywana w sieci o specyfikacji

Protokół TCP (Transmission Control Protocol) funkcjonuje w trybie

W nowoczesnych ekranach dotykowych działanie ekranu jest zapewniane przez mechanizm, który wykrywa zmianę

Jaką maksymalną liczbę podstawowych partycji na dysku twardym z tablicą MBR można utworzyć za pomocą narzędzia Zarządzanie dyskami dostępnego w systemie Windows?

Jakie urządzenie aktywne pozwoli na podłączenie do sieci lokalnej za pomocą kabla UTP 15 komputerów, drukarki sieciowej oraz rutera?

Na wydruku z drukarki laserowej występują jasne i ciemne fragmenty. Jakie działania należy podjąć, by poprawić jakość druku oraz usunąć problemy z nieciągłością?

Każdy następny router IP na ścieżce pakietu

Polecenie uname -s w systemie Linux służy do identyfikacji

Na wyświetlaczu drukarki widnieje komunikat "PAPER JAM". Aby zlikwidować problem, należy w pierwszej kolejności

Który z interfejsów stanowi port równoległy?

Które z kart sieciowych o podanych adresach MAC zostały wytworzone przez tego samego producenta?

W sieciach bezprzewodowych typu Ad-Hoc IBSS (Independent Basic Service Set) wykorzystywana jest topologia fizyczna

Jakie są poszczególne elementy adresu globalnego IPv6 typu unicast pokazane na ilustracji?

| IPv6 | ||

|---|---|---|

| 1 | 2 | 3 |

| 48 bitów | 16 bitów | 64 bity |

Aby zweryfikować integralność systemu plików w systemie Linux, które polecenie powinno zostać użyte?

Jaką liczbę bitów posiada adres logiczny IPv6?

W systemie Windows, który wspiera przydziały dyskowe, użytkownik o nazwie Gość

Jakie polecenie w systemie Linux umożliwia wyświetlenie listy zawartości katalogu?

Który z protokołów umożliwia bezpieczne połączenie klienta z zachowaniem anonimowości z witryną internetową banku?

Do jakiej warstwy modelu ISO/OSI odnosi się segmentacja danych, komunikacja w trybie połączeniowym przy użyciu protokołu TCP oraz komunikacja w trybie bezpołączeniowym z protokołem UDP?

Kontrola pasma (ang. bandwidth control) w switchu to funkcjonalność

Najszybszym sposobem na dodanie skrótu do konkretnego programu na pulpitach wszystkich użytkowników w domenie jest

Osoba odpowiedzialna za zarządzanie siecią komputerową pragnie ustalić, jakie połączenia są aktualnie nawiązywane na komputerze z systemem operacyjnym Windows oraz które porty są wykorzystywane do nasłuchu. W tym celu powinna użyć polecenia

Komputer K1 jest połączony z interfejsem G0 rutera, a komputer K2 z interfejsem G1 tego samego urządzenia. Na podstawie danych przedstawionych w tabeli, określ właściwy adres bramy dla komputera K2.

| Interfejs | Adres IP | Maska |

|---|---|---|

| G0 | 172.16.0.1 | 255.255.0.0 |

| G1 | 192.168.0.1 | 255.255.255.0 |

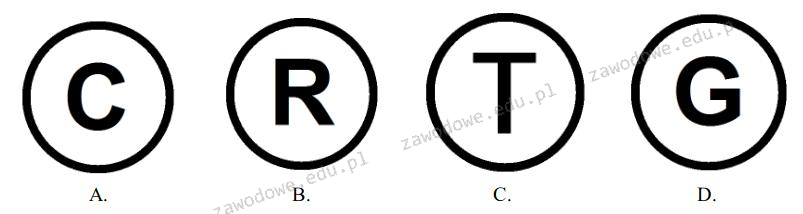

Który symbol wskazuje na zastrzeżenie praw autorskich?

Zainstalowanie gniazda typu keyston w serwerowej szafie jest możliwe w