Pytanie 1

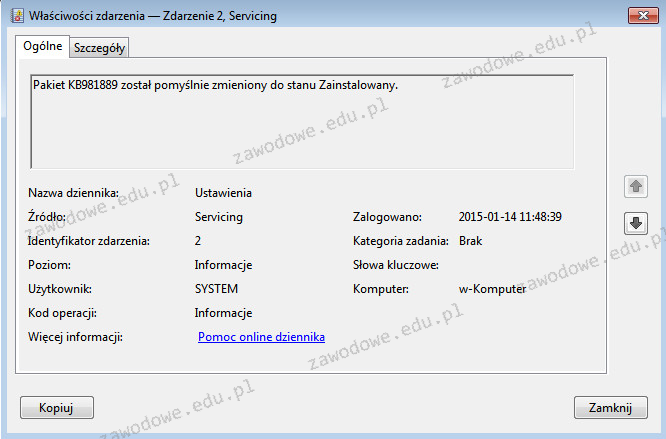

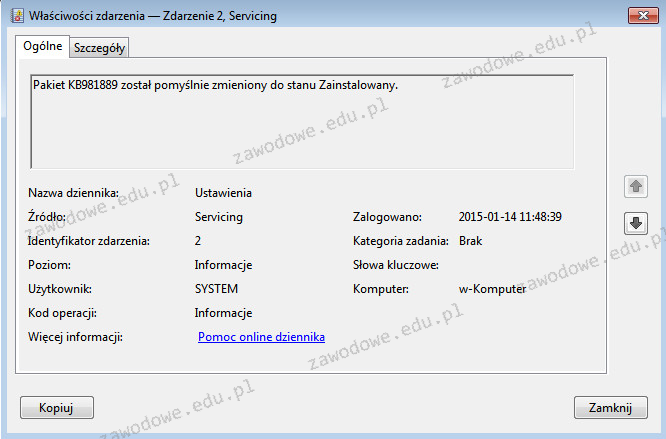

Wpis w dzienniku zdarzeń przedstawiony na ilustracji należy zakwalifikować do zdarzeń typu

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Wpis w dzienniku zdarzeń przedstawiony na ilustracji należy zakwalifikować do zdarzeń typu

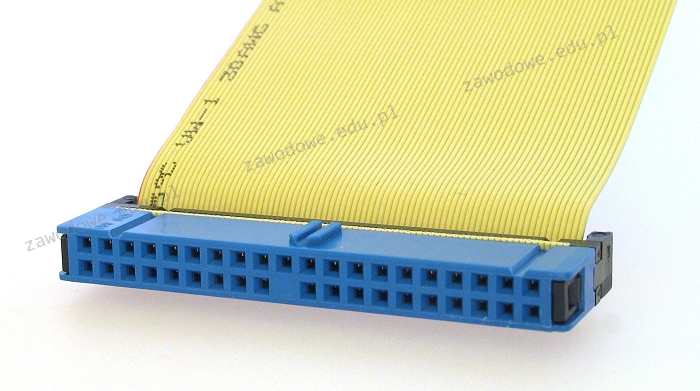

Na ilustracji przedstawiono taśmę (kabel) złącza

Aby stworzyć bezpieczny wirtualny tunel pomiędzy dwoma komputerami korzystającymi z Internetu, należy użyć technologii

Który profil użytkownika ulega modyfikacji i jest zapisywany na serwerze dla klienta działającego w sieci Windows?

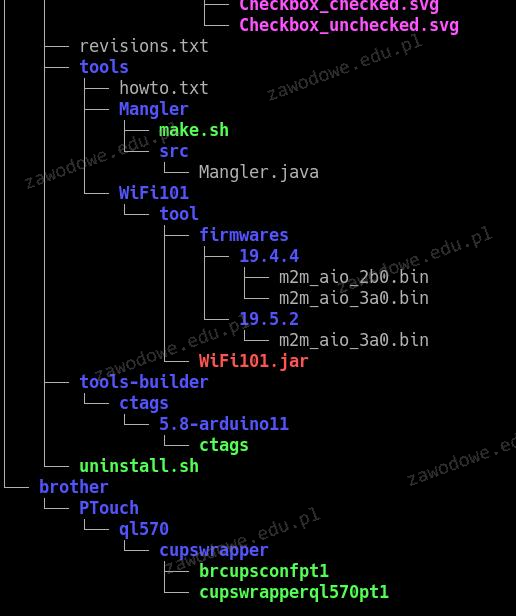

Obrazek ilustruje rezultat działania programu

Jakie polecenie w systemie Linux pozwala na zarządzanie uprawnieniami do plików oraz katalogów?

Który z parametrów okablowania strukturalnego definiuje stosunek mocy sygnału tekstowego w jednej parze do mocy sygnału wyindukowanego w sąsiedniej parze na tym samym końcu kabla?

Administrator systemu Linux wyświetlił zawartość katalogu /home/szkoła w terminalu, uzyskując następujący rezultat -rwx –x r-x 1 admin admin 25 04-09 15:17 szkola.txt. Następnie wydał polecenie ```chmod ug=rw szkola.txt | Is``` Jaki będzie rezultat tego działania, pokazany w oknie terminala?

Dokument mający na celu przedstawienie oferty cenowej dla inwestora dotyczącej przeprowadzenia robót instalacyjnych w sieci komputerowej, to

Bez uzyskania zgody właściciela praw autorskich do oprogramowania, jego legalny użytkownik, zgodnie z ustawą o prawie autorskim i prawach pokrewnych, co może uczynić?

fps (ang. frames per second) odnosi się bezpośrednio do

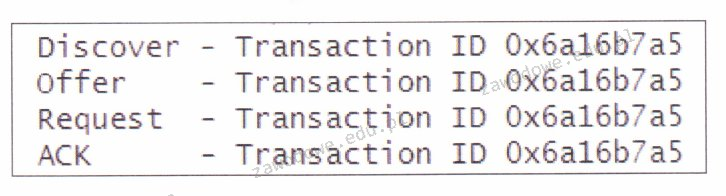

Na ilustracji przedstawiono część procesu komunikacji z serwerem, która została przechwycona przez aplikację Wireshark. Jaki to serwer?

Fragment pliku httpd.conf serwera Apache przedstawia się jak na diagramie. W celu zweryfikowania prawidłowego funkcjonowania strony WWW na serwerze, należy wprowadzić w przeglądarkę

| Listen 8012 |

| Server Name localhost:8012 |

Które z poniższych poleceń w systemie Linux służy do zmiany uprawnień pliku?

chmod jest używane w systemach operacyjnych Unix i Linux do zmiany uprawnień plików i katalogów. Uprawnienia te określają, kto i w jaki sposób może czytać, zapisywać lub wykonywać dany plik. Polecenie to jest niezwykle przydatne w kontekście zarządzania bezpieczeństwem i dostępem do zasobów na serwerach i komputerach osobistych. Przykładowo, aby nadać pełne uprawnienia właścicielowi pliku, ale ograniczyć je dla innych użytkowników, można użyć polecenia chmod 700 nazwa_pliku. Ten sposób nadawania uprawnień jest bardzo elastyczny i pozwala na dokładne skonfigurowanie dostępu zgodnie z potrzebami użytkownika lub politykami firmy. Warto także wspomnieć, że chmod wspiera zarówno notację symboliczną (np. chmod u+x) jak i ósemkową (np. chmod 755), co ułatwia jego stosowanie w różnych scenariuszach. Dzięki temu narzędziu administratorzy systemów mogą skutecznie zarządzać dostępem do plików, co jest kluczowe dla utrzymania bezpieczeństwa danych.W nagłówku ramki standardu IEEE 802.3, który należy do warstwy łącza danych, znajduje się

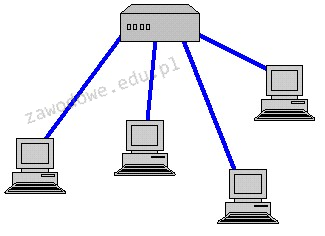

Jaką topologię fizyczną sieci ukazuje przedstawiony rysunek?

Jakie będą wydatki na zakup kabla UTP kat.5e potrzebnego do stworzenia sieci komputerowej składającej się z 6 stanowisk, przy średniej odległości każdego stanowiska od przełącznika równiej 9m? Należy doliczyć m zapasu dla każdej linii kablowej, a cena za metr kabla wynosi 1,50 zł?

Adres fizyczny karty sieciowej AC-72-89-17-6E-B2 jest zapisany w formacie

Na podstawie danych przedstawionych w tabeli dotyczącej twardego dysku, ustal, który z wniosków jest poprawny?

Jakie zastosowanie ma oprogramowanie Microsoft Hyper-V?

Który typ profilu użytkownika zmienia się i jest zapisywany na serwerze dla klienta działającego w sieci Windows?

Aby wymienić uszkodzony moduł pamięci RAM, najpierw trzeba

Jaką zmianę sygnału realizuje konwerter RAMDAC?

Jakie urządzenie w sieci lokalnej nie wydziela segmentów sieci komputerowej na kolizyjne domeny?

Nośniki informacji, takie jak dyski twarde, zapisują dane w jednostkach zwanych sektorami, które mają wielkość

Jak nazywa się topologia fizyczna sieci, która wykorzystuje fale radiowe jako medium transmisyjne?

Ile podsieci tworzą komputery z adresami: 192.168.5.12/25, 192.168.5.50/25, 192.168.5.200/25, 192.158.5.250/25?

Która z cyfr w systemie dziesiętnym jest poprawną reprezentacją liczby 10111111 (2)?

Bezpośrednio po usunięciu istotnych plików z dysku twardego, użytkownik powinien

Aby przywrócić poprawne wersje plików systemowych w systemie Windows, wykorzystuje się narzędzie

Symbol umieszczony na urządzeniach, który stanowi certyfikat potwierdzający zgodność w zakresie emisji promieniowania, ergonomii, efektywności energetycznej i ekologicznych norm, został przedstawiony na ilustracji

Aby skanera działał prawidłowo, należy

Każdy następny router IP na drodze pakietu

Czym zajmuje się usługa DNS?

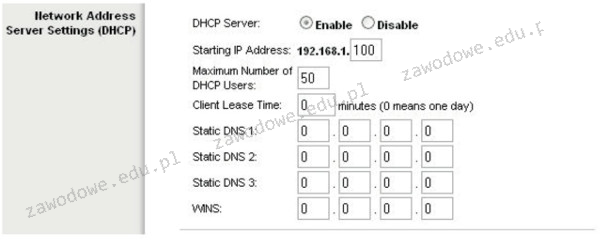

Na ilustracji widać panel ustawień bezprzewodowego punktu dostępu, który pozwala na

Przed rozpoczęciem instalacji sterownika dla urządzenia peryferyjnego system Windows powinien weryfikować, czy dany sterownik ma podpis

Który rodzaj pracy Access Pointa jest używany, aby umożliwić urządzeniom bezprzewodowym dostęp do przewodowej sieci LAN?

Jakiemu zapisowi w systemie heksadecymalnym odpowiada binarny zapis adresu komórki pamięci 0111 1100 1111 0110?

Aby zwiększyć wydajność komputera, można zainstalować procesor obsługujący technologię Hyper-Threading, która pozwala na

W systemach Microsoft Windows komenda netstat -a pokazuje