Pytanie 1

Urządzenie sieciowe, które łączy pięć komputerów w tej samej sieci, minimalizując ryzyko kolizji pakietów, to

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Urządzenie sieciowe, które łączy pięć komputerów w tej samej sieci, minimalizując ryzyko kolizji pakietów, to

Podaj maksymalną liczbę hostów, które można przypisać w każdej z 8 równych podsieci, utworzonych z sieci o adresie 10.10.10.0/24.

Jak określana jest transmisja w obie strony w sieci Ethernet?

Użytkownik systemu Linux, który pragnie usunąć konto innej osoby wraz z jej katalogiem domowym, powinien użyć polecenia

Aby przyznać użytkownikowi w systemie Windows możliwość zmiany czasu systemowego, należy skorzystać z narzędzia

Podczas wyłączania systemu operacyjnego na monitorze pojawił się błąd, znany jako bluescreen 0x000000F3 Bug Check 0xF3 DISORDERLY_SHUTDOWN - nieudane zamykanie systemu, spowodowane niewystarczającą ilością pamięci. Co ten błąd może oznaczać?

Program, który ocenia wydajność zestawu komputerowego, to

Znak przedstawiony na ilustracji, zgodny z normą Energy Star, wskazuje na urządzenie

Który z wymienionych formatów płyt głównych charakteryzuje się najmniejszymi wymiarami?

Jakie polecenie w systemie Linux jest potrzebne do stworzenia archiwum danych?

Jakie urządzenie w sieci lokalnej nie wydziela segmentów sieci komputerowej na kolizyjne domeny?

Narzędzie używane do przechwytywania oraz analizy danych przesyłanych w sieci, to

Jakiego rodzaju adresację stosuje protokół IPv6?

Która z poniższych czynności konserwacyjnych jest specyficzna tylko dla drukarki laserowej?

Jakie oprogramowanie pełni rolę serwera DNS w systemie Linux?

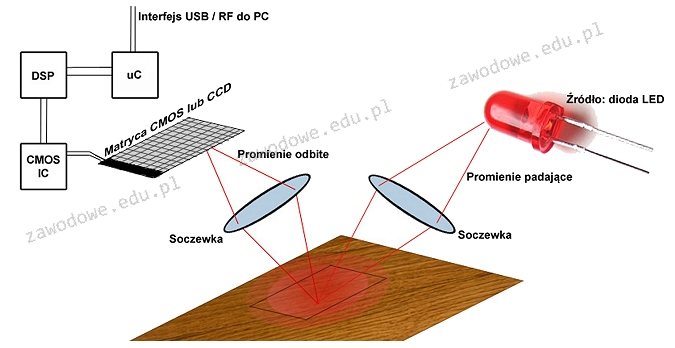

Zaprezentowany diagram ilustruje zasadę funkcjonowania

Program Mozilla Firefox jest udostępniany na zasadach licencji

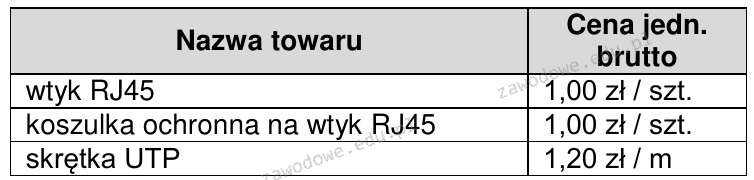

Jakie będą wydatki na materiały potrzebne do produkcji 20 kabli typu patchcord o długości 50 cm?

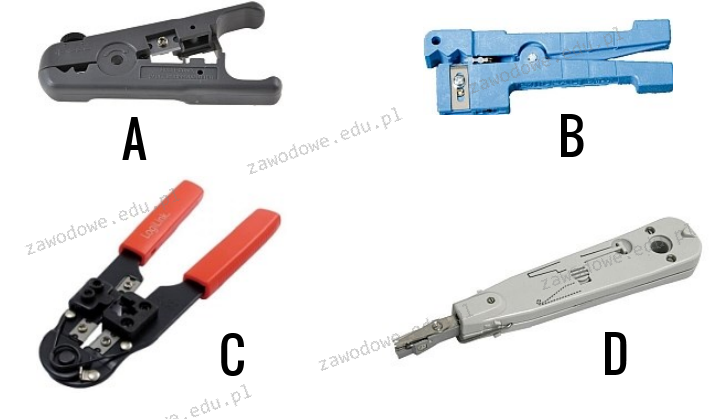

Jakie narzędzie wykorzystuje się do przytwierdzania kabla w module Keystone?

Który z systemów operacyjnych przeznaczonych do sieci jest dostępny na zasadach licencji GNU?

Pamięć Intel® Smart Cache, która jest wbudowana w procesory o wielu rdzeniach, takie jak Intel® Core TM Duo, to pamięć

W nagłówku ramki standardu IEEE 802.3, który należy do warstwy łącza danych, znajduje się

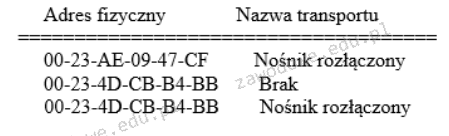

Na zdjęciu widać

Jakie polecenie systemu Windows przedstawione jest na ilustracji?

Który z portów na zaprezentowanej płycie głównej umożliwia podłączenie zewnętrznego dysku przez interfejs e-SATA?

Który z protokołów jest stosowany w procesie rozpoczęcia sesji VoIP?

Urządzenie przedstawione na ilustracji, wraz z podanymi danymi technicznymi, może być zastosowane do pomiarów systemów okablowania

Po skompresowaniu adresu 2001:0012:0000:0000:0AAA:0000:0000:000B w protokole IPv6 otrzymujemy formę

Jakie urządzenie sieciowe zostało pokazane na ilustracji?

Liczba heksadecymalna 1E2F(16) w systemie oktalnym jest przedstawiana jako

Możliwość weryfikacji poprawności działania pamięci RAM można uzyskać za pomocą programu diagnostycznego

Przesyłanie danych przez router, które wiąże się ze zmianą adresów IP źródłowych lub docelowych, określa się skrótem

Zakres operacji we/wy dla kontrolera DMA w notacji heksadecymalnej wynosi 0094-009F, a w systemie dziesiętnym?

Jakie urządzenie pozwala na podłączenie drukarki, która nie ma karty sieciowej, do lokalnej sieci komputerowej?

Narzędzie systemów operacyjnych Windows używane do zmiany ustawień interfejsów sieciowych, na przykład przekształcenie dynamicznej konfiguracji karty sieciowej w konfigurację statyczną, to

Komputer stracił łączność z siecią. Jakie działanie powinno być podjęte w pierwszej kolejności, aby naprawić problem?

Które z urządzeń sieciowych funkcjonuje w warstwie fizycznej modelu ISO/OSI, transmitując sygnał z jednego portu do wszystkich pozostałych portów?

Jaka licencja ma charakter zbiorowy i pozwala instytucjom komercyjnym oraz organizacjom edukacyjnym, rządowym, charytatywnym na nabycie większej liczby programów firmy Microsoft na korzystnych warunkach?

Oprogramowanie komputerowe, które jest dostępne bezpłatnie i bez ograniczeń czasowych, jest dystrybuowane na podstawie licencji typu

Wykonanie polecenia net localgroup w systemie Windows spowoduje