Pytanie 1

Aby zabezpieczyć system przed atakami z sieci nazywanymi phishingiem, nie powinno się

Wynik: 11/40 punktów (27,5%)

Wymagane minimum: 20 punktów (50%)

Aby zabezpieczyć system przed atakami z sieci nazywanymi phishingiem, nie powinno się

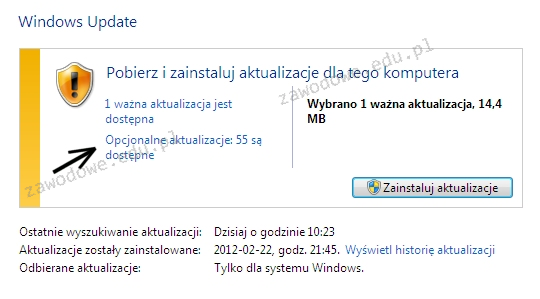

Jeżeli użytkownik zaznaczy opcję wskazaną za pomocą strzałki, będzie miał możliwość instalacji aktualizacji

Jaką liczbę adresów IP należy wykorzystać, aby 4 komputery podłączone do switcha mogły się swobodnie komunikować?

Aby zorganizować pliki na dysku w celu poprawy wydajności systemu, należy:

Poprawę jakości skanowania można osiągnąć poprzez zmianę

Po zainstalowaniu Systemu Windows 7 dokonano zmiany w BIOS-ie komputera, skonfigurowano dysk SATA z AHCI na IDE. Po ponownym uruchomieniu systemu komputer będzie

Ile maksymalnie hostów można przydzielić w sieci o masce 255.255.255.192?

Transmisję danych w sposób bezprzewodowy umożliwia standard, który zawiera interfejs

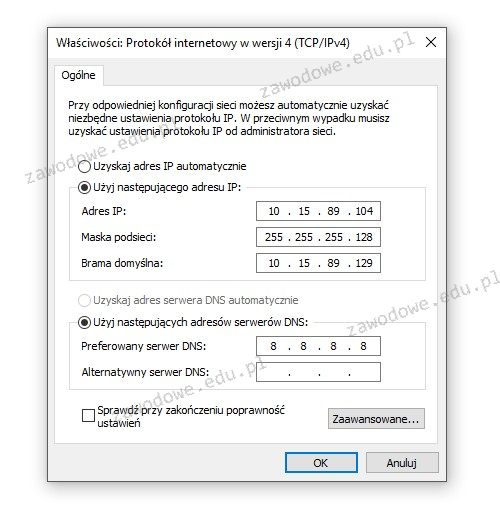

Na rysunku przedstawiono ustawienia karty sieciowej urządzenia z adresem IP 10.15.89.104/25. Co z tego wynika?

Który standard implementacji sieci Ethernet określa sieć wykorzystującą kabel koncentryczny, z maksymalną długością segmentu wynoszącą 185 m?

Jaką maksymalną długość kabla typu skrętka pomiędzy panelem krosowniczym a gniazdem abonenckim przewiduje norma PN-EN 50174-2?

Która z anten charakteryzuje się najwyższym zyskiem energetycznym oraz pozwala na nawiązywanie połączeń na dużą odległość?

Jaką pojemność ma dwuwarstwowa płyta Blu-ray?

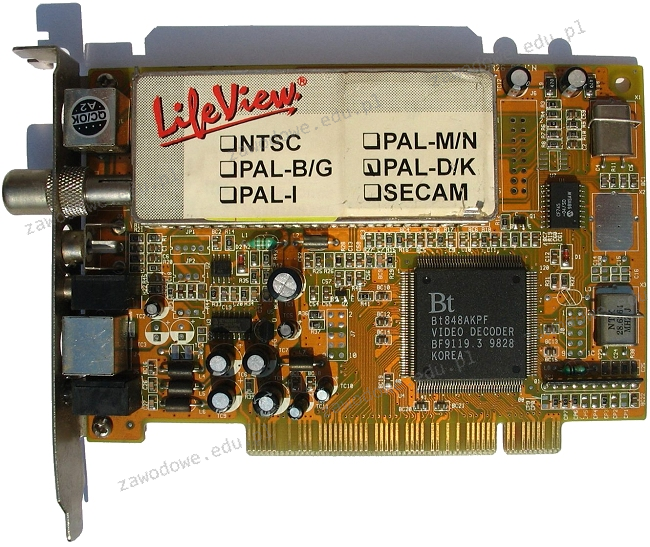

Na ilustracji pokazano komponent, który stanowi część

Który standard IEEE 802.3 powinien być użyty w sytuacji z zakłóceniami elektromagnetycznymi, jeżeli odległość między punktem dystrybucyjnym a punktem abonenckim wynosi 200 m?

Aby uniknąć utraty danych w aplikacji do ewidencji uczniów, po zakończonej pracy każdego dnia należy wykonać

Podczas procesu zamykania systemu operacyjnego na wyświetlaczu pojawił się błąd, znany jako bluescreen 0x000000F3 Bug Check 0xF3 DISORDERLY_SHUTDOWN - nieudane zakończenie pracy systemu, spowodowane brakiem pamięci. Co może sugerować ten błąd?

W systemie Linux plik posiada uprawnienia ustawione na 765. Grupa przypisana do tego pliku ma możliwość

Atak DDoS (ang. Disributed Denial of Service) na serwer doprowadzi do

Który protokół zamienia adresy IP na adresy MAC, używane w sieciach Ethernet?

W systemach Microsoft Windows komenda netstat -a pokazuje

W systemie Windows 7 konfigurację interfejsu sieciowego można przeprowadzić, używając rozwinięcia polecenia

Zainstalowanie w komputerze przedstawionej karty pozwoli na

Licencja na Office 365 PL Personal (na 1 stanowisko, subskrypcja na 1 rok) ESD jest przypisana do

Kiedy w komórce arkusza MS Excel zamiast liczb wyświetlają się znaki ########, to przede wszystkim należy zweryfikować, czy

Po zainstalowaniu systemu Linux, użytkownik pragnie skonfigurować kartę sieciową poprzez wprowadzenie ustawień dotyczących sieci. Jakie działanie należy podjąć, aby to osiągnąć?

Który z wymienionych składników zalicza się do elementów pasywnych sieci?

W którym trybie działania procesora Intel x86 uruchamiane były aplikacje 16-bitowe?

Oznaczenie CE wskazuje, że

Umowa, na podstawie której użytkownik ma między innymi dostęp do kodu źródłowego oprogramowania w celu jego analizy i ulepszania, to licencja

W schemacie logicznym okablowania strukturalnego, zgodnie z terminologią polską zawartą w normie PN-EN 50174, cechą kondygnacyjnego punktu dystrybucyjnego jest to, że

Niskopoziomowe formatowanie dysku IDE HDD polega na

Martwy piksel, będący defektem monitorów LCD, to punkt, który trwa niezmiennie w kolorze

Jak nazywa się identyfikator, który musi być jednakowy, aby urządzenia sieciowe mogły współpracować w danej sieci bezprzewodowej?

Co należy zrobić, gdy podczas uruchamiania komputera procedura POST zgłosi błąd odczytu lub zapisu w pamięci CMOS?

W systemie Linux prawa dostępu do katalogu są ustawione w formacie rwx--x--x. Jaką liczbę odpowiadają tę konfigurację praw?

W strukturze sieciowej zaleca się umiejscowienie jednego punktu abonenckiego na powierzchni wynoszącej

Możliwość bezprzewodowego połączenia komputera z siecią Internet za pomocą tzw. hotspotu będzie dostępna po zainstalowaniu w nim karty sieciowej posiadającej

Aby zrealizować wymianę informacji między dwoma odmiennymi sieciami, konieczne jest użycie

Zamianę uszkodzonych kondensatorów w karcie graficznej umożliwi