Pytanie 1

Do jakiej warstwy modelu ISO/OSI odnosi się segmentacja danych, komunikacja w trybie połączeniowym przy użyciu protokołu TCP oraz komunikacja w trybie bezpołączeniowym z protokołem UDP?

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Do jakiej warstwy modelu ISO/OSI odnosi się segmentacja danych, komunikacja w trybie połączeniowym przy użyciu protokołu TCP oraz komunikacja w trybie bezpołączeniowym z protokołem UDP?

Jakie jest odpowiadające adresowi 194.136.20.35 w systemie dziesiętnym przedstawienie w systemie binarnym?

Parametr pamięci RAM określany czasem jako opóźnienie definiuje się jako

Jakie polecenie w systemach operacyjnych Windows służy do prezentacji konfiguracji interfejsów sieciowych?

Jakie jednostki stosuje się do wyrażania przesłuchu zbliżonego NEXT?

Polecenie uname -s w systemie Linux służy do identyfikacji

Aby zapewnić użytkownikom Active Directory możliwość logowania oraz dostęp do zasobów tej usługi w sytuacji awarii kontrolera domeny, co należy zrobić?

Symbol zaprezentowany powyżej, używany w dokumentacji technicznej, wskazuje na

Jakiego protokołu używa warstwa aplikacji w modelu TCP/IP?

System limitów dyskowych, umożliwiający kontrolowanie wykorzystania zasobów dyskowych przez użytkowników, nazywany jest

W systemie Linux do śledzenia wykorzystania procesora, pamięci, procesów oraz obciążenia systemu wykorzystuje się polecenie

Aby użytkownik laptopa z systemem Windows 7 lub nowszym mógł korzystać z drukarki przez sieć WiFi, musi zainstalować drukarkę na porcie

Urządzenia wykorzystujące port USB 2.0 są zasilane napięciem, którego wartość znajduje się w przedziale

Jakie informacje można uzyskać na temat konstrukcji skrętki S/FTP?

Adres IP 192.168.2.0/24 podzielono na cztery różne podsieci. Jaką maskę mają te nowe podsieci?

Która norma określa parametry transmisji dla komponentów kategorii 5e?

Jaką liczbę podwójnych gniazd RJ45 należy zainstalować w pomieszczeniu o wymiarach 8 x 5 m, aby spełniać wymagania normy PN-EN 50173?

Który z protokołów NIE jest używany do ustawiania wirtualnej sieci prywatnej?

Podstawowym celem użycia przełącznika /renew w poleceniu ipconfig w systemie Windows jest

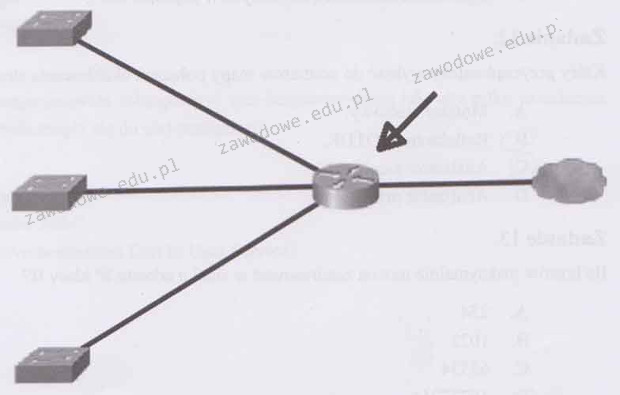

Którego urządzenia dotyczy strzałka na rysunku?

Jaki element sieci SIP określamy jako telefon IP?

Element płyty głównej, który jest odpowiedzialny za wymianę danych między procesorem a innymi komponentami płyty, to

Jaką minimalną liczbę bitów potrzebujemy w systemie binarnym, aby zapisać liczbę heksadecymalną 110 (h)?

Jakie są korzyści płynące z użycia systemu plików NTFS?

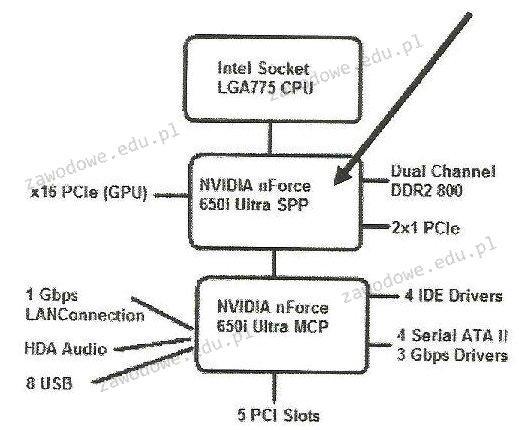

Jaką rolę pełni komponent wskazany strzałką na schemacie chipsetu płyty głównej?

W dokumentacji systemu operacyjnego Windows XP opisano pliki o rozszerzeniu .dll. Czym jest ten plik?

Ile bitów trzeba wydzielić z części hosta, aby z sieci o adresie IPv4 170.16.0.0/16 utworzyć 24 podsieci?

Program do diagnostyki komputera pokazał komunikat NIC ERROR. Co oznacza ten komunikat w kontekście uszkodzenia karty?

Aby zapewnić łączność urządzenia mobilnego z komputerem za pośrednictwem interfejsu Bluetooth, konieczne jest

Z jaką minimalną efektywną częstotliwością taktowania mogą działać pamięci DDR2?

Do czego służy program CHKDSK?

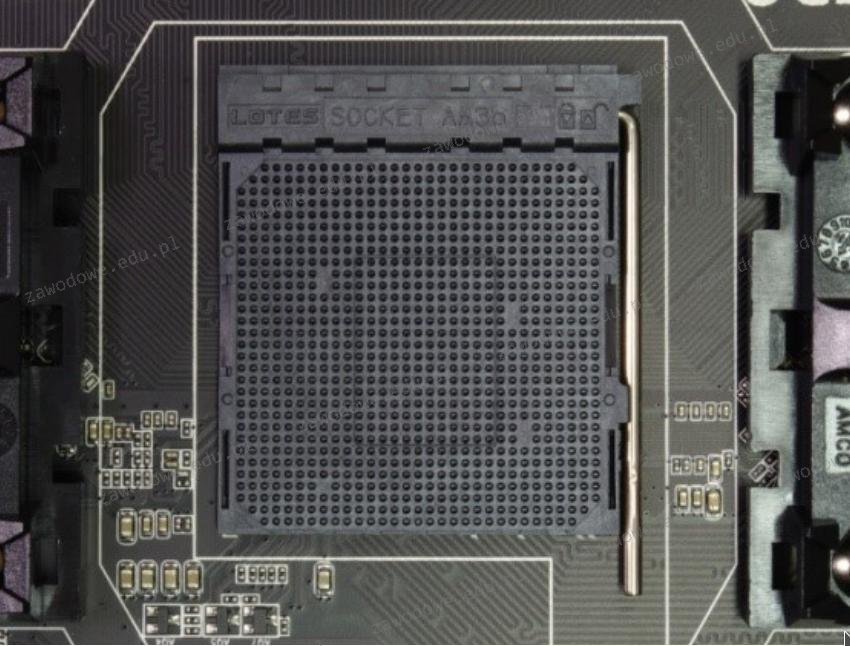

Na płycie głównej z gniazdem pokazanym na fotografii możliwe jest zainstalowanie procesora

Aby przekształcić serwer w kontroler domeny w systemach Windows Server, konieczne jest użycie komendy

Jakie oznaczenie potwierdza oszczędność energii urządzenia?

Skaner, który został przedstawiony, należy podłączyć do komputera za pomocą złącza

W jaki sposób oznaczona jest skrętka bez zewnętrznego ekranu, mająca każdą parę w osobnym ekranie folii?

Wskaź, które zdanie dotyczące zapory sieciowej jest nieprawdziwe?

Jakiego typu macierz RAID nie zapewnia odporności na awarie żadnego z dysków tworzących jej strukturę?

Która część stanowi treść dokumentacji powykonawczej?

Mysz komputerowa z interfejsem bluetooth pracującym w klasie 2 ma teoretyczny zasięg do