Pytanie 1

Który adres IP jest przypisany do klasy A?

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Który adres IP jest przypisany do klasy A?

Jaki adres IP należy do urządzenia funkcjonującego w sieci 10.0.0.0/17?

Podaj polecenie w systemie Windows Server, które umożliwia usunięcie jednostki organizacyjnej z katalogu.

Który z materiałów eksploatacyjnych nie jest stosowany w ploterach?

Na dysku obok systemu Windows zainstalowano system Linux Ubuntu. W celu dostosowania kolejności uruchamiania systemów operacyjnych, należy zmienić zawartość

Przed dokonaniem zmian w rejestrze systemu Windows, w celu zapewnienia bezpieczeństwa pracy, należy najpierw

W dokumentacji płyty głównej znajduje się informacja "Wsparcie dla S/PDIF Out". Co to oznacza w kontekście tej płyty głównej?

Po przeprowadzeniu eksportu klucza HKCR zostanie utworzona kopia rejestru, zawierająca dane dotyczące konfiguracji

Jak nazywa się bezklasowa metoda podziału przestrzeni adresowej IPv4?

Który kabel powinien być użyty do budowy sieci w lokalach, gdzie występują intensywne pola zakłócające?

Sprzętem, który umożliwia wycinanie wzorów oraz grawerowanie w różnych materiałach, takich jak drewno, szkło i metal, jest ploter

Ile wynosi pojemność jednowarstwowej płyty Blu-ray?

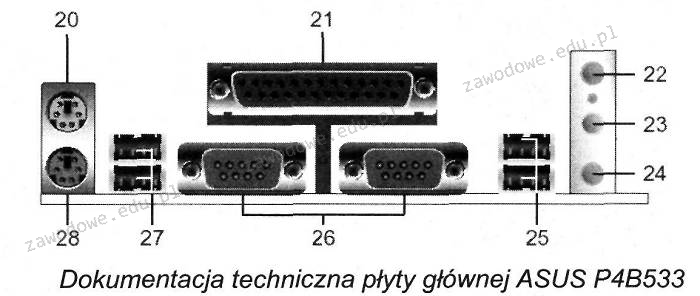

Na zaprezentowanej płycie głównej komputera złącza oznaczono cyframi 25 i 27

Protokołem umożliwiającym dostęp do sieci pakietowej o prędkości nieprzekraczającej 2 Mbit/s jest protokół

Urządzenie typu Plug and Play, które jest ponownie podłączane do komputera, jest identyfikowane na podstawie

Na którym z domyślnych portów realizowana jest komunikacja protokołu ftp?

Dane z twardego dysku HDD, którego sterownik silnika SM jest uszkodzony, można odzyskać

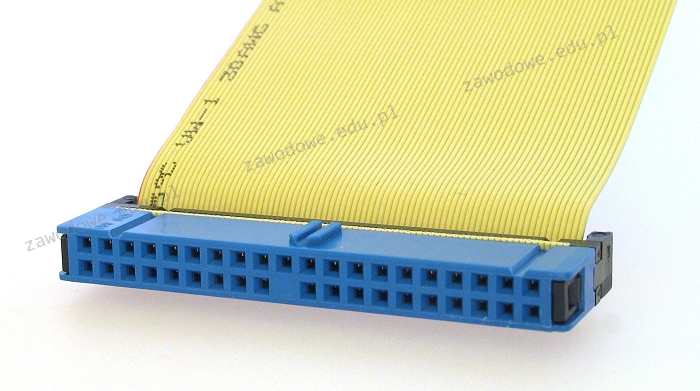

Na ilustracji przedstawiono taśmę (kabel) złącza

Komputer uzyskuje dostęp do Internetu za pośrednictwem sieci lokalnej. Gdy użytkownik wpisuje w przeglądarkę internetową adres www.wp.pl, nie może otworzyć strony WWW, natomiast podanie adresu IP, przykładowo 212.77.100.101, umożliwia otwarcie tej strony. Jakie mogą być tego powody?

Jak wygląda maska dla adresu IP 92.168.1.10/8?

Symbol zaprezentowany powyżej, używany w dokumentacji technicznej, wskazuje na

Jakie polecenie jest wysyłane do serwera DHCP, aby zwolnić wszystkie adresy przypisane do interfejsów sieciowych?

Jeśli w ustawieniach karty graficznej zostanie wybrane odświeżanie obrazu przewyższające zalecane wartości, monitor CRT, który spełnia normy TCO 99

Jakie zakresy adresów IPv4 mogą być używane jako adresy prywatne w lokalnej sieci?

Gdy sprawny monitor zostaje podłączony do innego komputera, na ekranie ukazuje się komunikat widoczny na rysunku. Co powoduje pojawienie się tego komunikatu?

Jaką usługę serwerową wykorzystuje się do automatycznej konfiguracji interfejsów sieciowych urządzeń klienckich?

Jakie polecenie w systemie Windows służy do zbadania trasy, po jakiej przesyłane są pakiety w sieci?

W sieci o adresie 192.168.20.0 użyto maski podsieci 255.255.255.248. Jak wiele adresów IP będzie dostępnych dla urządzeń?

Na stabilność wyświetlanego obrazu w monitorach CRT istotny wpływ ma

Co oznacza standard 100Base-T?

Skaner, który został przedstawiony, należy podłączyć do komputera za pomocą złącza

Aby zmierzyć tłumienie łącza światłowodowego w dwóch zakresach transmisyjnych 1310nm oraz 1550nm, powinno się zastosować

Podane dane katalogowe odnoszą się do routera z wbudowaną pamięcią masową

| CPU | AtherosAR7161 680MHz |

| Memory | 32MB DDR SDRAM onboard memory |

| Boot loader | RouterBOOT |

| Data storage | 64MB onboard NAND memory chip |

| Ethernet | One 10/100 Mbit/s Fast Ethernet port with Auto-MDI/X |

| miniPCI | One MiniPCI Type IIIA/IIIB slot One MiniPCIe slot for 3G modem only (onboard SIM connector) |

| Wireless | Built in AR2417 802. 11 b/g wireless, 1x MMCX connector |

| Expansion | One USB 2.0 ports (without powering, needs power adapter, available separately) |

| Serial port | One DB9 RS232C asynchronous serial port |

| LEDs | Power, NAND activity, 5 user LEDs |

| Power options | Power over Ethernet: 10..28V DC (except power over datalines). Power jack: 10..28V DC. Includes voltage monitor |

| Dimensions | 105 mm x 105 mm, Weight: 82 g |

| Power consumption | Up to 5W with wireless at full activity |

| Operating System | MikroTik RouterOS v3, Level4 license |

Adres IP jest zapisany jako cztery grupy liczb, które są oddzielone kropkami

W formacie plików NTFS, do zmiany nazwy pliku potrzebne jest uprawnienie

Wskaż złącze, które nie jest obecne w zasilaczach ATX?

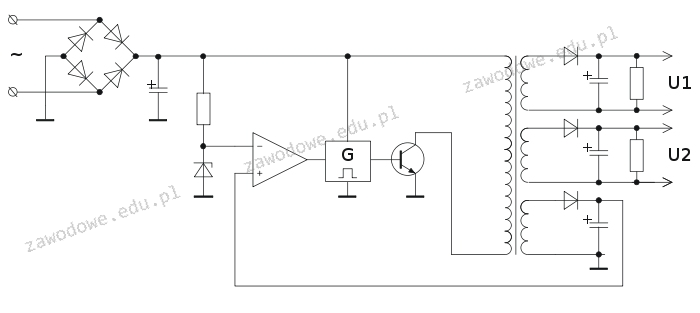

Na rysunku ukazano diagram

Urządzenie trwale zainstalowane u abonenta, które zawiera zakończenie poziomego okablowania strukturalnego, to

Czym jest VOIP?

Aby usunąć konto użytkownika student w systemie operacyjnym Ubuntu, można skorzystać z komendy