Pytanie 1

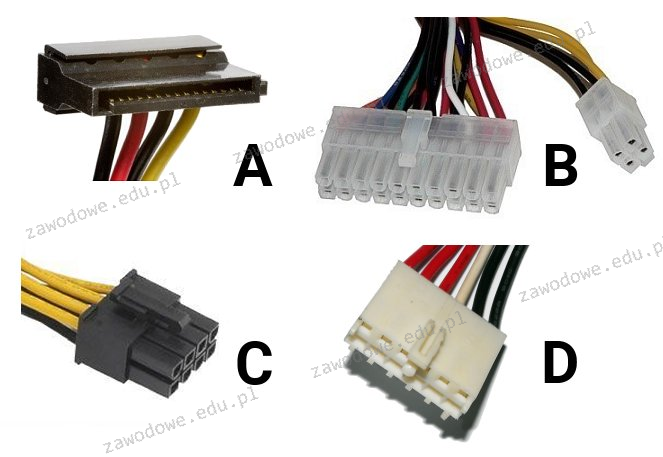

Wskaż rodzaj wtyczki zasilającej, którą należy podłączyć do napędu optycznego podczas montażu komputera.

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Wskaż rodzaj wtyczki zasilającej, którą należy podłączyć do napędu optycznego podczas montażu komputera.

Co umożliwia połączenie trunk dwóch przełączników?

NAT64 (Network Address Translation 64) to proces, który dokonuje mapowania adresów

Aby poprawić niezawodność i efektywność przesyłu danych na serwerze, należy

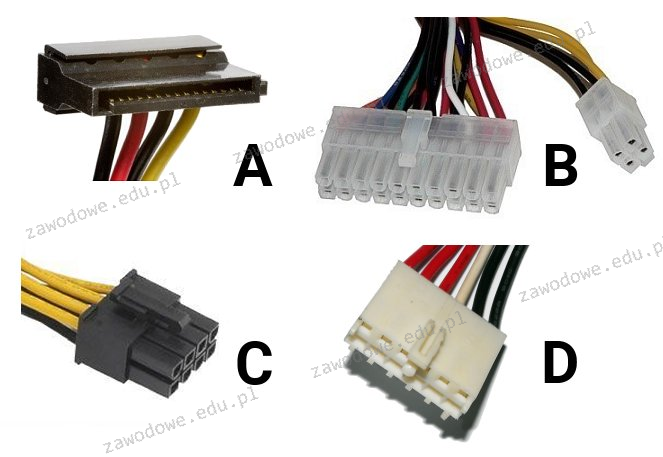

Na ilustracji ukazano narzędzie systemowe w Windows 7, które jest używane do

Instalacja serwera stron www w rodzinie systemów Windows Server jest możliwa dzięki roli

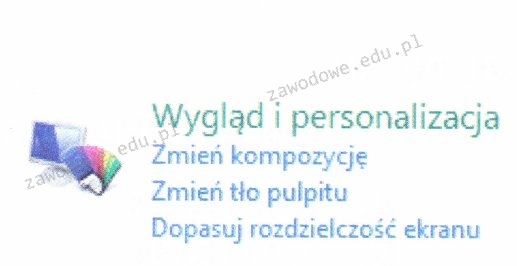

Ilustracja przedstawia rodzaj pamięci

Jakie narzędzie służy do połączenia pigtaila z włóknami światłowodowymi?

Komputer prawdopodobnie jest zainfekowany wirusem typu boot. Jakie działanie umożliwi usunięcie wirusa w najbardziej nieinwazyjny sposób dla systemu operacyjnego?

Na diagramie przedstawiającym zasadę funkcjonowania monitora plazmowego numer 6 zaznaczono

Na jakich portach brama sieciowa powinna umożliwiać ruch, aby klienci w sieci lokalnej mieli możliwość ściągania plików z serwera FTP?

Polecenie tar w systemie Linux służy do

Program df działający w systemach z rodziny Linux pozwala na wyświetlenie

Która funkcja systemu Windows Server pozwala na m.in. uproszczoną, bezpieczną oraz zdalną instalację systemów operacyjnych Windows na komputerach w sieci?

Celem złocenia styków złącz HDMI jest

Czym charakteryzuje się atak typu hijacking na serwerze sieciowym?

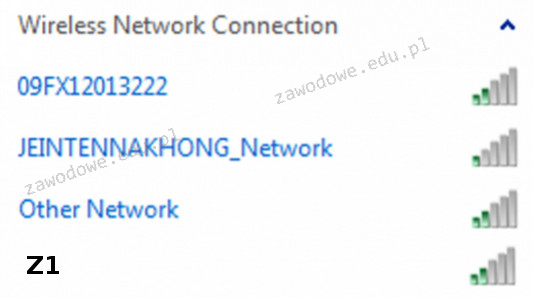

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi przedstawione na rysunku. Przy konfiguracji połączenia z siecią Z1 musi określić dla tej sieci

Drukarka ma przypisany stały adres IP 172.16.0.101 oraz maskę 255.255.255.0. Jaki adres IP powinien być ustawiony dla komputera, aby nawiązać komunikację z drukarką w lokalnej sieci?

Aby zmierzyć tłumienie światłowodowego łącza w dwóch zakresach długości fal 1310 nm i 1550 nm, należy zastosować

Jaki adres IP należy do urządzenia funkcjonującego w sieci 10.0.0.0/17?

Komputer uzyskuje dostęp do Internetu za pośrednictwem sieci lokalnej. Gdy użytkownik wpisuje w przeglądarkę internetową adres www.wp.pl, nie może otworzyć strony WWW, natomiast podanie adresu IP, przykładowo 212.77.100.101, umożliwia otwarcie tej strony. Jakie mogą być tego powody?

Zatrzymując pracę na komputerze, możemy szybko wznowić działania po wybraniu w systemie Windows opcji

Liczba heksadecymalna 1E2F(16) w systemie oktalnym jest przedstawiana jako

Do wykonania końcówek kabla UTP wykorzystuje się wtyczkę

Jakie rodzaje partycji mogą występować w systemie Windows?

Jakie są poszczególne elementy adresu globalnego IPv6 typu unicast pokazane na ilustracji?

| IPv6 | ||

|---|---|---|

| 1 | 2 | 3 |

| 48 bitów | 16 bitów | 64 bity |

Wynikiem poprawnego pomnożenia dwóch liczb binarnych 111001102 oraz 000111102 jest wartość

Możliwość odzyskania listy kontaktów z telefonu komórkowego działającego na systemie Android występuje, gdy użytkownik wcześniej przeprowadził synchronizację danych urządzenia z Google Drive przy użyciu

Wykonując w konsoli systemu Windows Server komendę convert, co można zrealizować?

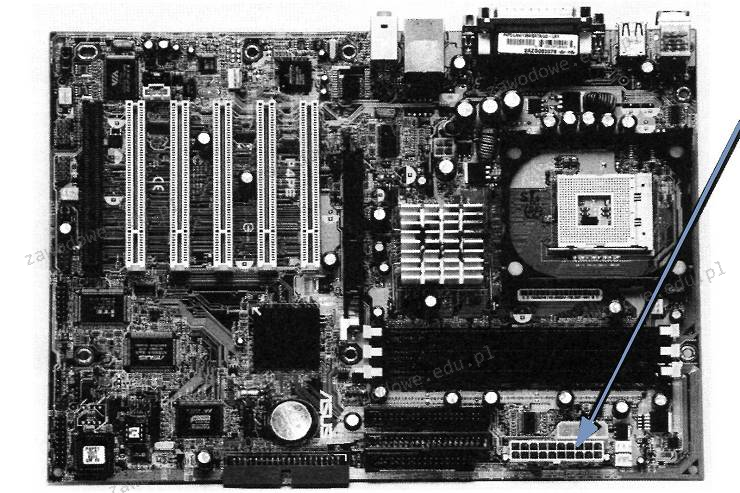

Na zdjęciu widać płytę główną komputera. Strzałka wskazuje na

Kluczowe znaczenie przy tworzeniu stacji roboczej, na której ma funkcjonować wiele maszyn wirtualnych, ma:

Aby sprawdzić, czy zainstalowana karta graficzna w komputerze jest przegrzewana, użytkownik ma możliwość użycia programu

Jakie urządzenie jest przedstawione na rysunku?

Jaki standard Ethernet należy wybrać przy bezpośrednim połączeniu urządzeń sieciowych, które dzieli odległość 1 km?

Jaką rolę pełni usługa NAT działająca na ruterze?

Jakie funkcje pełni protokół ARP (Address Resolution Protocol)?

Ile podsieci tworzą komputery z adresami: 192.168.5.12/25, 192.168.5.50/25, 192.168.5.200/25, 192.158.5.250/25?

Który protokół umożliwia rozproszoną wymianę i ściąganie plików?

Jak nazywa się program, który pozwala na interakcję pomiędzy kartą sieciową a systemem operacyjnym?

Podczas realizacji projektu sieci LAN zastosowano medium transmisyjne zgodne ze standardem Ethernet 1000Base-T. Które z poniższych stwierdzeń jest prawdziwe?