Pytanie 1

Jakie polecenie w systemie Linux umożliwia wyświetlenie listy zawartości katalogu?

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

Jakie polecenie w systemie Linux umożliwia wyświetlenie listy zawartości katalogu?

Administrator pragnie udostępnić w sieci folder c:\instrukcje tylko trzem użytkownikom z grupy Serwisanci. Jakie działanie powinien podjąć?

Który z interfejsów można uznać za interfejs równoległy?

Wskaż tryb operacyjny, w którym komputer wykorzystuje najmniej energii

Jednym z metod ograniczenia dostępu do sieci bezprzewodowej dla osób nieuprawnionych jest

W systemie dziesiętnym liczba 110011(2) przedstawia się jako

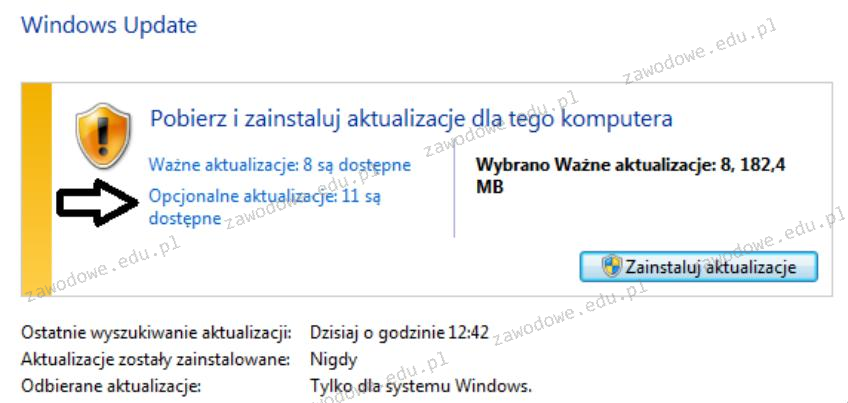

Jeżeli użytkownik zdecyduje się na pozycję wskazaną przez strzałkę, uzyska możliwość zainstalowania aktualizacji?

W systemie Windows informacje o aktualnym użytkowniku komputera są przechowywane w gałęzi rejestru o skróconej nazwie:

Wartość sumy liczb binarnych 1010 i 111 zapisana w systemie dziesiętnym to

Aby zredukować kluczowe zagrożenia związane z bezpieczeństwem podczas pracy na komputerze podłączonym do sieci Internet, należy przede wszystkim

Określenie najbardziej efektywnej trasy dla połączenia w sieci to

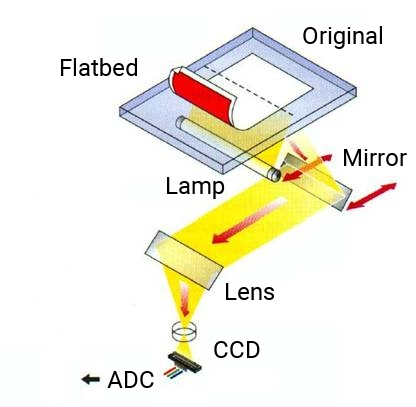

Zaprezentowany schemat ilustruje funkcjonowanie

Jaką usługą można pobierać i przesyłać pliki na serwer?

Aby zrealizować usługę zdalnego uruchamiania systemów operacyjnych na komputerach stacjonarnych, należy w Windows Server zainstalować rolę

W systemie Windows do przeprowadzania aktualizacji oraz przywracania sterowników sprzętowych należy wykorzystać narzędzie

Zamianę uszkodzonych kondensatorów w karcie graficznej umożliwi

Norma EN 50167 odnosi się do systemów okablowania

Ile sieci obejmują komputery z adresami IP i maskami sieci wskazanymi w tabeli?

Połączenia typu point-to-point, realizowane za pośrednictwem publicznej infrastruktury telekomunikacyjnej, oznacza się skrótem

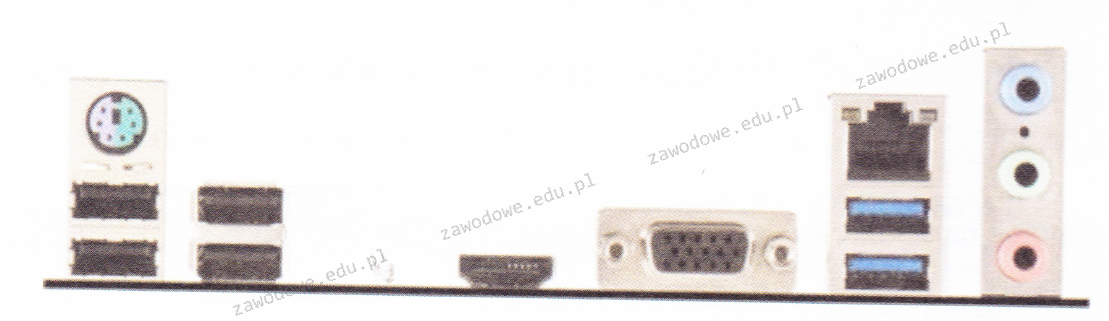

Zidentyfikuj interfejsy znajdujące się na panelu tylnym płyty głównej:

Jakie złącze jest potrzebne do podłączenia zasilania do CD-ROM?

Router Wi-Fi działający w technologii 802.11n umożliwia osiągnięcie maksymalnej prędkości przesyłu danych

Urządzenie przedstawione na ilustracji, wraz z podanymi danymi technicznymi, może być zastosowane do pomiarów systemów okablowania

W programie Explorator systemu Windows, naciśnięcie klawisza F5 zazwyczaj powoduje wykonanie następującej operacji:

Aby poprawić bezpieczeństwo zasobów sieciowych, administrator sieci komputerowej w firmie został zobowiązany do podziału istniejącej lokalnej sieci komputerowej na 16 podsieci. Pierwotna sieć miała adres IP 192.168.20.0 z maską 255.255.255.0. Jaką maskę sieci powinien zastosować administrator?

Licencja Windows OEM nie umożliwia wymiany

Industry Standard Architecture to norma magistrali, według której szerokość szyny danych wynosi

Na komputerze klienckim z systemem Windows XP plik "hosts" to plik tekstowy, który wykorzystywany jest do przypisywania

Jakim parametrem definiuje się stopień zmniejszenia mocy sygnału w danej parze przewodów po przejściu przez cały tor kablowy?

Gdzie w systemie Linux umieszczane są pliki specjalne urządzeń, które są tworzone podczas instalacji sterowników?

Który z wymienionych interfejsów stanowi port równoległy?

Aby zamontować przedstawioną kartę graficzną, potrzebna jest płyta główna posiadająca złącze

Jaki adres IP w systemie dziesiętnym odpowiada adresowi IP 10101010.00001111.10100000.11111100 zapisanemu w systemie binarnym?

Po zainstalowaniu systemu Linux, użytkownik pragnie skonfigurować kartę sieciową poprzez wprowadzenie ustawień dotyczących sieci. Jakie działanie należy podjąć, aby to osiągnąć?

Rozmiar pliku wynosi 2kB. Jaką wartość to reprezentuje?

Laptopy zazwyczaj są wyposażone w bezprzewodowe sieci LAN. Ograniczenia ich stosowania dotyczą emisji fal radiowych, które mogą zakłócać działanie innych, istotnych dla bezpieczeństwa, urządzeń?

Jaki protokół posługuje się portami 20 oraz 21?

Podaj właściwe przyporządkowanie usługi z warstwy aplikacji oraz standardowego numeru portu, na którym ta usługa działa?

Aby zweryfikować adresy MAC komputerów, które są połączone z przełącznikiem, można zastosować następujące polecenie

Zestaw komputerowy, który został przedstawiony, jest niepełny. Który z elementów nie został wymieniony w tabeli, a jest kluczowy dla prawidłowego funkcjonowania zestawu?

| Lp. | Nazwa podzespołu |

|---|---|

| 1. | Zalman Obudowa R1 Midi Tower bez PSU, USB 3.0 |

| 2. | Gigabyte GA-H110M-S2H, Realtek ALC887, DualDDR4-2133, SATA3, HDMI, DVI, D-Sub, LGA1151, mATX |

| 3. | Intel Core i5-6400, Quad Core, 2.70GHz, 6MB, LGA1151, 14nm, 65W, Intel HD Graphics, VGA, BOX |

| 4. | Patriot Signature DDR4 2x4GB 2133MHz |

| 5. | Seagate BarraCuda, 3.5", 1TB, SATA/600, 7200RPM, 64MB cache |

| 6. | LG SuperMulti SATA DVD+/-R24x,DVD+RW6x,DVD+R DL 8x, bare bulk (czarny) |

| 7. | Gembird Bezprzewodowy Zestaw Klawiatura i Mysz |

| 8. | Monitor Iiyama E2083HSD-B1 19.5inch, TN, HD+, DVI, głośniki |

| 9. | Microsoft OEM Win Home 10 64Bit Polish 1pk DVD |