Pytanie 1

Jak nazywa się atak na sieć komputerową, który polega na przechwytywaniu przesyłanych w niej pakietów?

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Jak nazywa się atak na sieć komputerową, który polega na przechwytywaniu przesyłanych w niej pakietów?

Na przedstawionym panelu tylnym płyty głównej znajdują się między innymi następujące interfejsy:

Który z standardów implementacji sieci Ethernet określa sieć opartą na kablu koncentrycznym, gdzie długość segmentu nie może przekraczać 185 m?

Aby możliwe było skierowanie wydruku na twardy dysk, konieczne jest w ustawieniach drukarki wybranie opcji drukowania do portu

Standard magistrali komunikacyjnej PCI w wersji 2.2 (Peripheral Component Interconnect) definiuje maksymalną szerokość szyny danych na

Ile maksymalnie podstawowych partycji możemy stworzyć na dysku twardym używając MBR?

Które z poniższych kont nie jest wbudowane w system Windows XP?

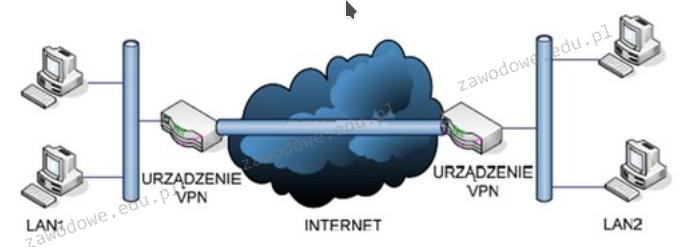

Schemat ilustruje zasadę funkcjonowania sieci VPN o nazwie

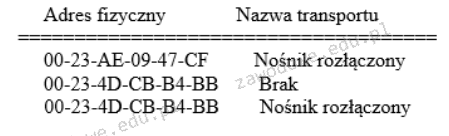

Jakie polecenie systemu Windows przedstawione jest na ilustracji?

Jakie jest zadanie usługi DNS?

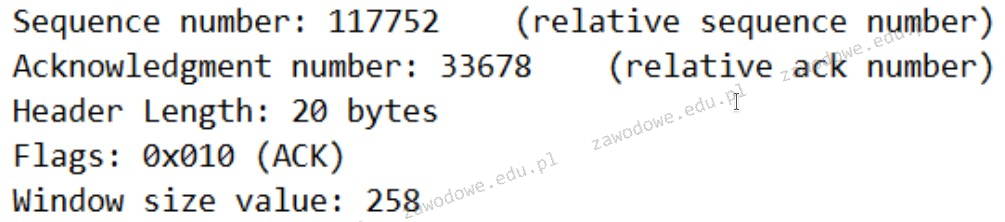

Jakie pojęcia wiążą się z terminami „sequence number” oraz „acknowledgment number”?

Granice dla obszaru kolizyjnego nie są określane przez porty urządzeń takich jak

Sprzęt, który umożliwia konfigurację sieci VLAN, to

Sekwencja 172.16.0.1, która reprezentuje adres IP komputera, jest zapisana w systemie

Jakie jest standardowe połączenie między skanerem a aplikacją graficzną?

Podczas wymiany uszkodzonej karty graficznej, która współpracowała z monitorem posiadającym jedynie wejście analogowe, jaką kartę należy wybrać?

W systemie Linux narzędzie top pozwala na

Użytkownik systemu Windows doświadcza problemów z niewystarczającą pamięcią wirtualną. Jak można temu zaradzić?

Konwencja zapisu ścieżki do udziału sieciowego zgodna z UNC (Universal Naming Convention) ma postać

Jakie polecenie służy do przeprowadzania aktualizacji systemu operacyjnego Linux korzystającego z baz RPM?

Nierówne wydruki lub bladości w druku podczas korzystania z drukarki laserowej mogą sugerować

Jakie narzędzie pozwala na zarządzanie menadżerem rozruchu w systemach Windows od wersji Vista?

Oprogramowanie, które pozwala na interakcję pomiędzy kartą sieciową a systemem operacyjnym, to

Jaka wartość dziesiętna została zapisana na jednym bajcie w kodzie znak – moduł: 1 1111111?

Podczas przetwarzania pakietów danych w sieci, wartość pola TTL (ang. Time To Live) jest modyfikowana za każdym razem, gdy pakiet przechodzi przez ruter. Jaką wartość tego pola należy ustawić, aby ruter skasował pakiet?

Monitor CRT jest podłączany do karty graficznej przy użyciu złącza

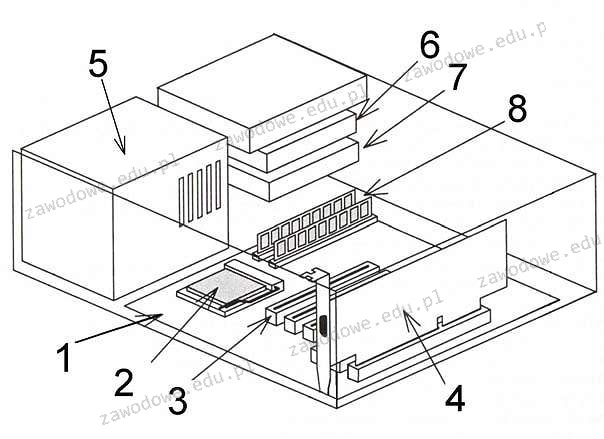

Na ilustracji procesor jest oznaczony liczbą

Numer przerwania przypisany do karty sieciowej został zapisany w systemie binarnym jako 10101. Ile to wynosi w systemie dziesiętnym?

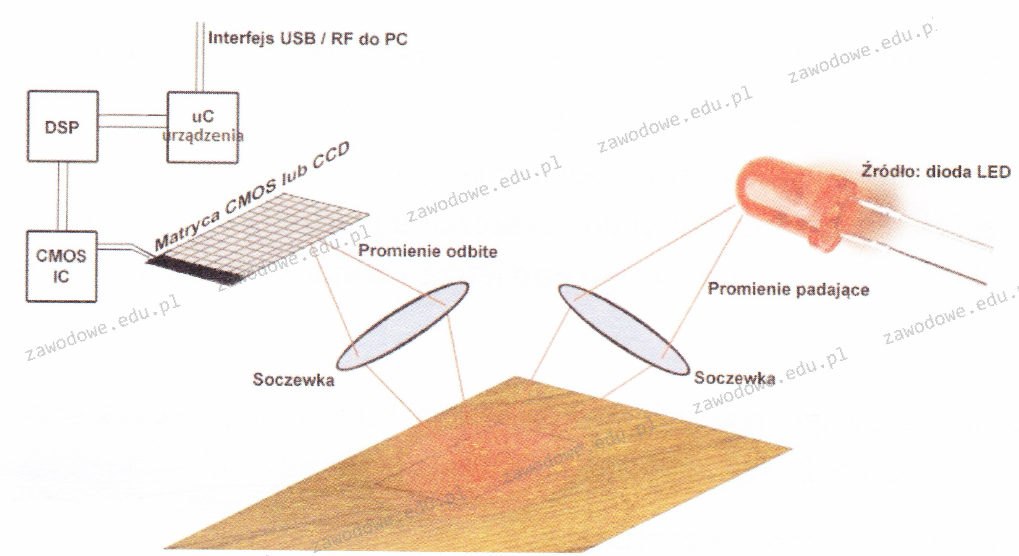

Zilustrowany schemat przedstawia zasadę funkcjonowania

Która z usług umożliwia centralne zarządzanie identyfikacjami, uprawnieniami oraz zasobami w sieci?

Aby zweryfikować połączenia kabla U/UTP Cat. 5e w systemie okablowania strukturalnego, jakiego urządzenia należy użyć?

Wskaż złącze żeńskie o liczbie pinów 24 lub 29, które jest w stanie przesyłać skompresowany cyfrowy sygnał do monitora?

Instalacja systemów Linux oraz Windows 7 odbyła się bez żadnych problemów. Systemy zainstalowały się prawidłowo z domyślnymi konfiguracjami. Na tym samym komputerze, przy tej samej specyfikacji, podczas instalacji systemu Windows XP pojawił się komunikat o braku dysków twardych, co może sugerować

Protokół SNMP (Simple Network Management Protocol) jest wykorzystywany do

Jak wygląda sekwencja w złączu RJ-45 według normy TIA/EIA-568 dla zakończenia typu T568B?

Laptopy zazwyczaj są wyposażone w bezprzewodowe sieci LAN. Ograniczenia ich stosowania dotyczą emisji fal radiowych, które mogą zakłócać działanie innych, istotnych dla bezpieczeństwa, urządzeń?

Jakie procesory można wykorzystać w zestawie komputerowym z płytą główną wyposażoną w gniazdo procesora typu Socket AM3?

System S.M.A.R.T. jest wykorzystywany do nadzorowania działania oraz identyfikacji usterek

W systemie binarnym liczba 51(10) przyjmuje formę

Zasady filtrowania ruchu w sieci przez firewall określane są w formie