Pytanie 1

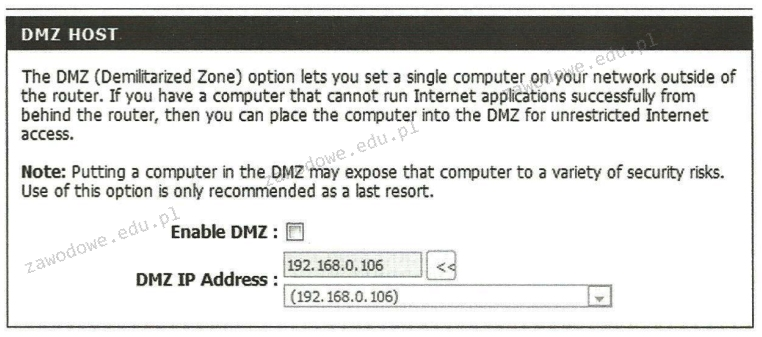

Na ilustracji zaprezentowano zrzut ekranu z ustawień DMZ na routerze. Aktywacja opcji "Enable DMZ" spowoduje, że komputer o adresie IP 192.168.0.106

Wynik: 13/40 punktów (32,5%)

Wymagane minimum: 20 punktów (50%)

Na ilustracji zaprezentowano zrzut ekranu z ustawień DMZ na routerze. Aktywacja opcji "Enable DMZ" spowoduje, że komputer o adresie IP 192.168.0.106

Który element pasywny sieci powinien być użyty do połączenia okablowania ze wszystkich gniazd abonenckich z panelem krosowniczym umieszczonym w szafie rack?

W jakiej topologii sieci komputerowej każdy komputer jest połączony z dokładnie dwoma innymi komputerami, bez żadnych dodatkowych urządzeń aktywnych?

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue, press Del to setup) naciśnięcie klawisza Del skutkuje

Jeśli adres IP komputera roboczego przyjmuje formę 176.16.50.10/26, to jaki jest adres rozgłoszeniowy oraz maksymalna liczba hostów w tej sieci?

Oblicz koszt realizacji okablowania strukturalnego od 5 punktów abonenckich do panelu krosowego, wliczając wykonanie kabli łączących dla stacji roboczych. Użyto przy tym 50 m skrętki UTP. Każdy punkt abonencki posiada 2 gniazda typu RJ45.

| Materiał | Jednostka | Cena |

|---|---|---|

| Gniazdo podtynkowe 45x45, bez ramki, UTP 2xRJ45 kat.5e | szt. | 17 zł |

| UTP kabel kat.5e PVC 4PR 305m | karton | 305 zł |

| RJ wtyk UTP kat.5e beznarzędziowy | szt. | 6 zł |

W jakiej warstwie modelu ISO/OSI wykorzystywane są adresy logiczne?

Do czego służy program firewall?

Aby sprawdzić minimalny czas ważności hasła w systemie Windows, stosuje się polecenie

Zgodnie z normą EIA/TIA T568B, żyły pary odbiorczej w skrętce są pokryte izolatorem w kolorze

Który z wymienionych adresów stanowi adres hosta w obrębie sieci 10.128.0.0/10?

Zarządzanie pasmem (ang. bandwidth control) w switchu to funkcjonalność

Z wykorzystaniem polecenia dxdiag uruchomionego z linii komend systemu Windows można

W systemach operacyjnych Windows konto z najwyższymi uprawnieniami domyślnymi przynależy do grupy

W kontekście adresacji IPv6, użycie podwójnego dwukropka służy do

Jaką klasę adresów IP reprezentuje publiczny adres 130.140.0.0?

Które z poniższych poleceń w systemie Linux służy do zmiany uprawnień pliku?

chmod jest używane w systemach operacyjnych Unix i Linux do zmiany uprawnień plików i katalogów. Uprawnienia te określają, kto i w jaki sposób może czytać, zapisywać lub wykonywać dany plik. Polecenie to jest niezwykle przydatne w kontekście zarządzania bezpieczeństwem i dostępem do zasobów na serwerach i komputerach osobistych. Przykładowo, aby nadać pełne uprawnienia właścicielowi pliku, ale ograniczyć je dla innych użytkowników, można użyć polecenia chmod 700 nazwa_pliku. Ten sposób nadawania uprawnień jest bardzo elastyczny i pozwala na dokładne skonfigurowanie dostępu zgodnie z potrzebami użytkownika lub politykami firmy. Warto także wspomnieć, że chmod wspiera zarówno notację symboliczną (np. chmod u+x) jak i ósemkową (np. chmod 755), co ułatwia jego stosowanie w różnych scenariuszach. Dzięki temu narzędziu administratorzy systemów mogą skutecznie zarządzać dostępem do plików, co jest kluczowe dla utrzymania bezpieczeństwa danych.Na diagramie przedstawiającym zasadę funkcjonowania monitora plazmowego numer 6 zaznaczono

Podaj maksymalną liczbę hostów, które można przypisać w każdej z 8 równych podsieci, utworzonych z sieci o adresie 10.10.10.0/24.

Przesyłanie danych przez router, które wiąże się ze zmianą adresów IP źródłowych lub docelowych, określa się skrótem

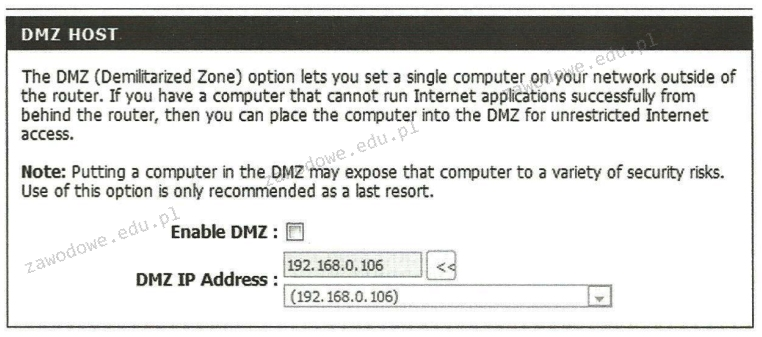

Prezentowane wbudowane narzędzie systemów Windows w wersji Enterprise lub Ultimate jest przeznaczone do

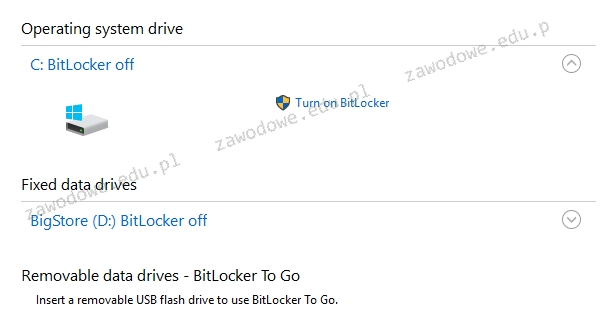

Ilustracja pokazuje schemat fizycznej topologii będącej kombinacją topologii

W systemie operacyjnym Fedora foldery domowe użytkowników znajdują się w folderze

Jaki protokół jest używany do ściągania wiadomości e-mail z serwera pocztowego na komputer użytkownika?

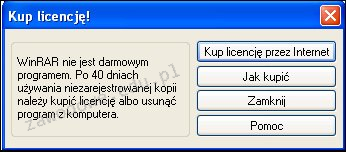

Program WinRaR zaprezentował okno informacyjne widoczne na ilustracji. Jakiego rodzaju licencji na program używał do tej pory użytkownik?

Jakie znaczenie ma skrót MBR w kontekście technologii komputerowej?

Jak zapisuje się liczbę siedem w systemie ósemkowym?

W systemie Linux polecenie chmod 321 start spowoduje przyznanie poniższych uprawnień plikowi start:

Jakie polecenie powinno zostać użyte, aby wyświetlić listę pokazanych plików?

Jakie urządzenie w warstwie łącza danych modelu OSI analizuje adresy MAC zawarte w ramkach Ethernet i na tej podstawie decyduje o przesyłaniu sygnału między segmentami sieci lub jego blokowaniu?

Grupa, w której członkom można nadawać uprawnienia jedynie w obrębie tej samej domeny, co domena nadrzędna lokalnej grupy domeny, nosi nazwę grupa

Jaka usługa sieciowa domyślnie wykorzystuje port 53?

W tabeli zaprezentowano specyfikacje czterech twardych dysków. Dysk, który oferuje najwyższą średnią prędkość odczytu danych, to

| Pojemność | 320 GB | 320 GB | 320 GB | 320 GB |

| Liczba talerzy | 2 | 3 | 2 | 2 |

| Liczba głowic | 4 | 6 | 4 | 4 |

| Prędkość obrotowa | 7200 obr./min | 7200 obr./min | 7200 obr./min | 7200 obr./min |

| Pamięć podręczna | 16 MB | 16 MB | 16 MB | 16 MB |

| Czas dostępu | 8.3 ms | 8.9 ms | 8.5 ms | 8.6 ms |

| Interfejs | SATA II | SATA II | SATA II | SATA II |

| Obsługa NCQ | TAK | NIE | TAK | TAK |

| Dysk | A. | B. | C. | D. |

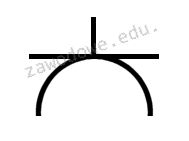

Na rysunkach technicznych dotyczących instalacji sieci komputerowej, wraz z jej dedykowanym systemem elektrycznym, gniazdo oznaczone symbolem przedstawionym na rysunku to

Nie można uruchomić systemu Windows z powodu błędu oprogramowania. Jak można przeprowadzić diagnozę i usunąć ten błąd w jak najmniej inwazyjny sposób?

Wykonanie polecenia attrib +h +s +r przykład.txt w terminalu systemu Windows spowoduje

Adres IP jest zapisany jako cztery grupy liczb, które są oddzielone kropkami

Możliwość bezprzewodowego połączenia komputera z siecią Internet za pomocą tzw. hotspotu będzie dostępna po zainstalowaniu w nim karty sieciowej posiadającej

W laserowej drukarce do utrwalania wydruku na papierze stosuje się

Typ profilu użytkownika w systemie Windows Serwer, który nie zapisuje zmian wprowadzonych na bieżącym pulpicie ani na serwerze, ani na stacji roboczej po wylogowaniu, to profil