Pytanie 1

Jeśli podczas podłączania stacji dysków elastycznych 1,44 MB kabel sygnałowy zostanie włożony odwrotnie, to

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Jeśli podczas podłączania stacji dysków elastycznych 1,44 MB kabel sygnałowy zostanie włożony odwrotnie, to

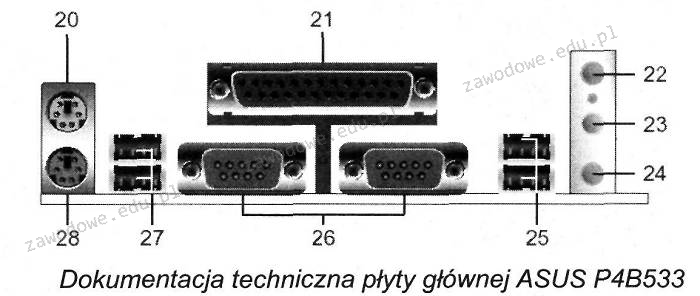

Na zaprezentowanej płycie głównej komputera złącza oznaczono cyframi 25 i 27

Plik zajmuje 2KB. Jakie to jest?

Wskaż nośnik, który w sieciach komputerowych umożliwia najszybszą wymianę danych?

Na płycie głównej z chipsetem Intel 865G

Użytkownik planuje instalację 32-bitowego systemu operacyjnego Windows 7. Jaka jest minimalna ilość pamięci RAM, którą powinien mieć komputer, aby system mógł działać w trybie graficznym?

Wyjście audio dla słuchawek lub głośników minijack na karcie dźwiękowej oznaczone jest jakim kolorem?

Do jakiego złącza, które pozwala na podłączenie monitora, jest wyposażona karta graficzna pokazana na ilustracji?

Aby serwerowa płyta główna mogła działać poprawnie, potrzebuje pamięci z rejestrem. Który z poniższych modułów pamięci będzie z nią zgodny?

Jaki protokół stworzony przez IBM służy do udostępniania plików w architekturze klient-serwer oraz do współdzielenia zasobów z sieciami Microsoft w systemach operacyjnych LINUX i UNIX?

W skład sieci komputerowej wchodzi 3 komputery stacjonarne oraz drukarka sieciowa, które są połączone kablem UTP z routerem mającym porty 1 x WAN oraz 5 x LAN. Które urządzenie sieciowe pozwoli na dołączenie kablem UTP dwóch dodatkowych komputerów do tej sieci?

Aby wyjąć dysk twardy zamocowany w laptopie przy użyciu podanych śrub, najlepiej zastosować wkrętak typu

Jaką wartość liczbową reprezentuje zapis binarny 01010101?

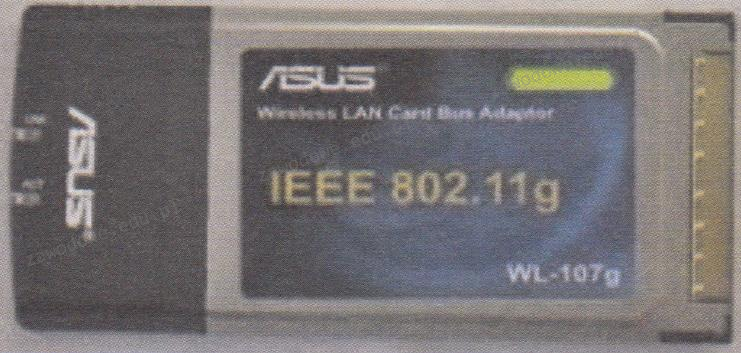

Karta sieciowa przedstawiona na ilustracji ma zdolność przesyłania danych z maksymalną prędkością

Która z grup w systemie Windows Server ma najniższe uprawnienia?

W trakcie działania komputera doszło do samoczynnego twardego resetu. Przyczyną tego resetu może być najprawdopodobniej

Dodatkowe właściwości rezultatu operacji przeprowadzanej przez jednostkę arytmetyczno-logiczne ALU obejmują

Użytkownicy dysków SSD powinni unikać wykonywania następujących działań konserwacyjnych

Jaki system operacyjny funkcjonuje w trybie tekstowym i umożliwia uruchomienie środowiska graficznego KDE?

Gdy komputer się uruchamia, na ekranie wyświetla się komunikat "CMOS checksum error press F1 to continue press DEL to setup". Naciśnięcie klawisza DEL spowoduje

Która karta graficzna nie będzie kompatybilna z monitorem, który posiada złącza pokazane na zdjęciu, przy założeniu, że do podłączenia monitora nie użyjemy adaptera?

Aby przywrócić dane z sformatowanego dysku twardego, konieczne jest zastosowanie programu

Urządzenie przedstawione na ilustracji oraz jego dane techniczne mogą być użyte do pomiarów rodzaju okablowania

Aby uzyskać informacje na temat aktualnie działających procesów w systemie Linux, można użyć polecenia

ACPI to akronim, który oznacza

Przypisanie licencji oprogramowania do pojedynczego komputera lub jego komponentów stanowi charakterystykę licencji

Komunikat o błędzie KB/Interface, wyświetlany na monitorze komputera podczas BIOS POST firmy AMI, wskazuje na problem

Jaki program powinien zostać zainstalowany na serwerze internetowym opartym na Linuxie, aby umożliwić korzystanie z baz danych?

IMAP jest protokołem do

Liczba heksadecymalna 1E2F(16) w systemie oktalnym jest przedstawiana jako

Na ilustracji przedstawiony jest schemat konstrukcji logicznej

Matryce monitorów typu charakteryzują się najmniejszymi kątami widzenia

Rozmiar plamki na monitorze LCD wynosi

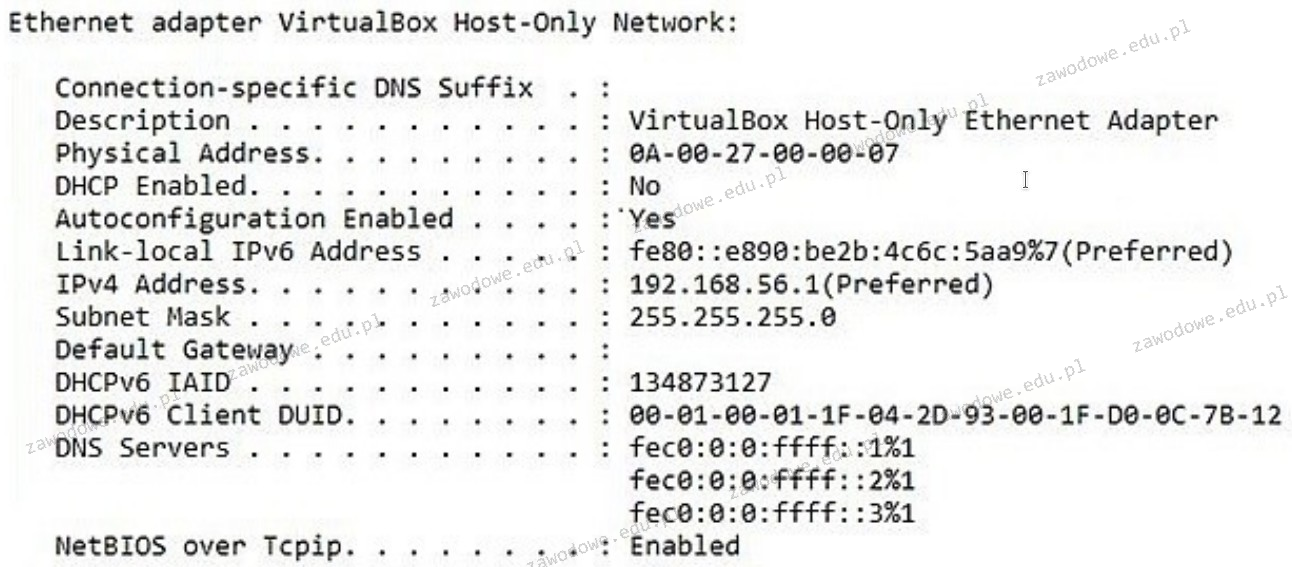

Na ilustracji przedstawiono ustawienie karty sieciowej, której adres MAC wynosi

W sekcji zasilania monitora LCD, powiększone kondensatory elektrolityczne mogą prowadzić do uszkodzenia

Wskaż właściwą formę maski podsieci?

Jak nazywa się metoda dostępu do medium transmisyjnego z detekcją kolizji w sieciach LAN?

Napięcie dostarczane przez płytę główną dla pamięci typu SDRAM DDR3 może wynosić

Najskuteczniejszym zabezpieczeniem sieci bezprzewodowej jest

Zawarty w listingach kod zawiera instrukcje pozwalające na