Filtrowanie pytań

EE8 Pytanie 121

Kwalifikacja EE8

A. dialer

B. exploit

C. keylogger

D. backdoor

EE8 Pytanie 122

Kwalifikacja EE8

W HTML kolor RGB zapisuje się jako trzy dwucyfrowe liczby w systemie szesnastkowym, gdzie pierwsza oznacza wartość czerwoną, druga zieloną, a trzecia niebieską. Kolor #FF801E ma składową niebieską, której wartość w systemie dziesiętnym wynosi

A. 32

B. 128

C. 30

D. 255

EE8 Pytanie 123

Kwalifikacja EE8

Wskaż polecenie w systemie Linux, które umożliwia wydobycie plików z archiwum wazne_pliki.tar.bz2?

A. tar –xvzf wazne_pliki.tar.bz2

B. tar –xvuf wazne_pliki.tar.bz2

C. tar –xvtf wazne_pliki.tar.bz2

D. tar –xvjf wazne_pliki.tar.bz2

EE8 Pytanie 124

Kwalifikacja EE8

Buforowanie danych to technologia, która wykorzystuje

A. kompresję stratną podczas odtwarzania dźwięku i obrazu w przeglądarkach internetowych

B. szyfrowanie plików multimedialnych w trakcie ich przesyłania do sieci Internet

C. programy lub sprzęt, aby zapewnić nieprzerwaną transmisję przy nierównomiernym nadawaniu

D. cyfrową syntezę ścieżki audio i ścieżki wideo plików multimedialnych

EE8 Pytanie 125

Kwalifikacja EE8

Gdy w komórce arkusza MS Excel zamiast cyfr wyświetlają się znaki ########, należy przede wszystkim zweryfikować, czy

A. wystąpił błąd w obliczeniach

B. wartość nie mieści się w komórce i nie może być prawidłowo wyświetlona

C. wprowadzone zostały litery zamiast cyfr

D. wpisana formuła ma błąd

EE8 Pytanie 126

Kwalifikacja EE8

Do czego służy protokół SMTP?

A. przeglądania stron WWW na serwerze pocztowym

B. ściągania wiadomości e-mail z serwera pocztowego

C. zdalnego dostępu do komputera na odległość

D. wysyłania wiadomości e-mail do serwera pocztowego

EE8 Pytanie 127

Kwalifikacja EE8

W C++ numerowanie elementów tablicy rozpoczyna się od

A. końca.

B. zera.

C. jedynki.

D. dwóch.

EE8 Pytanie 128

Kwalifikacja EE8

Ile bitów minimum jest potrzebnych w systemie binarnym do przedstawienia liczby heksadecymalnej 110h?

A. 3 bity

B. 9 bitów

C. 4 bity

D. 16 bitów

EE8 Pytanie 129

Kwalifikacja EE8

Wartości 1001 oraz 100 w wierszu pliku /etc/passwd reprezentują

student:x:1001:100:Jan Kowalski:/home/student:/bin/bash

A. identyfikatory użytkownika i grupy w systemie

B. numer koloru tekstu i numer koloru tła w terminalu

C. liczbę dni od ostatniej zmiany hasła oraz liczbę dni do wygaśnięcia hasła

D. liczbę skutecznych i nieskutecznych prób logowania

EE8 Pytanie 130

Kwalifikacja EE8

Aby użytkownicy lokalnej sieci mogli uzyskiwać dostęp do stron WWW za pomocą protokołów http i HTTPS, brama internetowa musi umożliwiać ruch na portach

A. 80 i 434

B. 80 i 443

C. 90 i 434

D. 90 i 443

EE8 Pytanie 131

Kwalifikacja EE8

Wartość liczby 12810 w zapisie heksadecymalnym to

A. 12816

B. 8016

C. 1016

D. 1000000016

EE8 Pytanie 132

Kwalifikacja EE8

Jeżeli mysz ma rozdzielczość 200 dpi, a monitor w rozdzielczości Full HD, to aby przesunąć kursor wzdłuż ekranu, należy przemieścić mysz o

A. 1080 px

B. około 25 cm

C. około 35 cm

D. 480 i

EE8 Pytanie 133

Kwalifikacja EE8

Jaki element bazy danych MS Access jest używany do selekcji danych z bazy przy pomocy polecenia SQL?

A. Raport

B. Kwerenda

C. Formularz

D. Makro

EE8 Pytanie 134

Kwalifikacja EE8

Do zaprojektowania sieci komputerowej w budynku szkolnym najlepiej użyć edytora grafiki wektorowej, którym jest program

A. Adobe Photoshop

B. AutoCad

C. MS Publisher

D. MS Excel

EE8 Pytanie 135

Kwalifikacja EE8

Czym jest kwerenda?

A. zapytanie do bazy danych.

B. narzędzie pozwalające na łatwe przeglądanie informacji.

C. zautomatyzowany system do archiwizacji rekordów.

D. unikatowy identyfikator dla każdego rekordu.

EE8 Pytanie 136

Kwalifikacja EE8

Co to jest Active Directory w systemach MS Windows Server 2000 i MS Windows Server 2003?

A. usługa katalogowa, która gromadzi informacje dotyczące obiektów w sieci i udostępnia je użytkownikom oraz administratorom sieci

B. logiczna grupa komputerów, które mają zdolność komunikacji w sieci i możliwość wzajemnego udostępniania zasobów

C. zbiór komputerów połączonych w sieć, który obejmuje serwer pełniący rolę kontrolera oraz stacje robocze - klientów

D. baza danych zawierająca informacje o użytkownikach sieci, ich hasłach dostępu oraz przydzielonych uprawnieniach

EE8 Pytanie 137

Kwalifikacja EE8

Złącze IrDA służy do bezprzewodowej komunikacji jako

A. interfejsem radiowym

B. interfejsem szeregowym

C. interfejsem umożliwiającym przesył danych na odległość do 100 m

D. rozszerzeniem technologii BlueTooth

EE8 Pytanie 138

Kwalifikacja EE8

Zdalne szyfrowane połączenie z terminalem komputera w sieci lokalnej można nawiązać przy użyciu protokołu

A. ssh

B. dns

C. irc

D. ftp

EE8 Pytanie 139

Kwalifikacja EE8

Jakiej funkcji powinno się użyć, aby stworzyć kopię zapasową rejestru systemowego w edytorze regedit?

A. Kopiuj nazwę klucza

B. Załaduj gałąź rejestru

C. Importuj

D. Eksportuj

EE8 Pytanie 140

Kwalifikacja EE8

Żywica utwardzana światłem to surowiec używany w drukarce

A. 3D

B. termotransferowej

C. termicznej

D. stałoatramentowej

EE8 Pytanie 141

Kwalifikacja EE8

Która z poniższych instrukcji w języku C++ umożliwia zakończenie działania funkcji oraz, jeśli to konieczne, zwrócenie wartości?

A. return

B. break

C. continue

D. goto

EE8 Pytanie 142

Kwalifikacja EE8

Jakie słowo kluczowe w języku C++ jest związane z hermetyzacją danych?

A. Constant

B. Volatile

C. Static

D. Protected

EE8 Pytanie 143

Kwalifikacja EE8

Gdy osoba zajmująca się naprawą komputera dozna porażenia prądem elektrycznym, co powinno być zrobione w pierwszej kolejności?

A. zadzwonić po pomoc medyczną

B. przemieścić poszkodowanego w inne miejsce

C. uwolnić porażonego spod działania prądu elektrycznego

D. umieścić poszkodowanego w pozycji bocznej ustalonej

EE8 Pytanie 144

Kwalifikacja EE8

Nieprawidłowa forma zapisu liczby 77(8)to

A. 3F(16)

B. 63(10)

C. 111111(2)

D. 11010(ZM)

EE8 Pytanie 145

Kwalifikacja EE8

Podaj właściwą reprezentację liczby szesnastkowej AE95 w systemie binarnym?

A. 1010111010010111

B. 1011111010010101

C. 1010111010010101

D. 1010111110010101

EE8 Pytanie 146

Kwalifikacja EE8

Odpowiednikiem programu fsck w systemach operacyjnych Windows jest aplikacja

A. icacls

B. chkdsk

C. tasklist

D. erase

EE8 Pytanie 147

Kwalifikacja EE8

Jak nazywa się proces monitorowania ruchu w sieci?

A. phishing

B. sniffing

C. smishing

D. spoofing

EE8 Pytanie 148

Kwalifikacja EE8

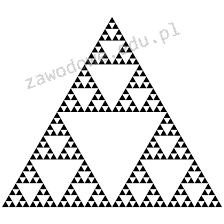

Na rysunku przedstawiono

A. obiekt samopodobny.

B. paproć Barnsleya.

C. krzywe smocze.

D. kostkę Mengera.

EE8 Pytanie 149

Kwalifikacja EE8

Który z wymienionych adresów e-mail jest nieprawidłowy?

A. [email protected]

B. [email protected]

C. [email protected]

D. Michał@[email protected]

EE8 Pytanie 150

Kwalifikacja EE8

Jak należy oceniać krążenie krwi u osoby rażonej prądem elektrycznym, gdy stwierdzono, że poszkodowany jest nieprzytomny?

A. Opuszkami palców na tętnicy szyjnej w okolicy krtani

B. Opuszkami palców na nadgarstku lewej dłoni

C. Kciukiem na nadgarstku lewej dłoni

D. Kciukiem na tętnicy szyjnej w rejonie krtani

EE8 Pytanie 151

Kwalifikacja EE8

Technologia Turbo Boost (stworzona przez firmę Intel) polega na

A. obniżeniu częstotliwości taktowania procesora po przekroczeniu maksymalnej temperatury

B. zwiększeniu częstotliwości taktowania procesora w momencie aktywacji czwartego rdzenia procesora

C. obniżeniu częstotliwości taktowania procesora, gdy wszystkie rdzenie procesora są włączone

D. zwiększeniu częstotliwości taktowania procesora, gdy komputer wymaga większej mocy obliczeniowej

EE8 Pytanie 152

Kwalifikacja EE8

Komputer powinien pełnić funkcję serwera w sieci lokalnej, oferując innym urządzeniom dostęp do Internetu poprzez podłączenie do gniazda sieci rozległej za pomocą kabla UTP Cat 5e. W chwili obecnej komputer jest jedynie połączony z switchem sieci lokalnej również kablem UTP Cat 5e i nie ma innych gniazd 8P8C. Jakim elementem musi on zostać koniecznie wzbogacony?

A. O dodatkowy dysk twardy

B. O szybszy procesor

C. O drugą kartę sieciową

D. O większą pamięć RAM

EE8 Pytanie 153

Kwalifikacja EE8

Specyfikacja pracy firm wymaga posługiwania się systemami plików charakteryzujących się dużym bezpieczeństwem i możliwością szyfrowania danych. W tym celu należy zastosować system operacyjny Windows:

| push(arg) – dodaje element pop() – usuwa ostatnio dodany element peek() – zwraca ostatnio dodany element bez usuwania isEmpty() – sprawdza czy istnieją dane w strukturze |

A. NTSC

B. NC

C. 2000/XP

D. Server

EE8 Pytanie 154

Kwalifikacja EE8

W przedsiębiorstwie trzeba było zreperować 5 komputerów oraz serwer. Czas naprawy każdego z komputerów wynosił 1,5 godziny, a serwera 2,5 godziny. Koszt usługi to 100,00 zł za roboczogodzinę plus VAT 23%. Jaka będzie całkowita kwota do zapłaty za tę usługę?

A. 2 046,00 zł

B. 2 460,00 zł

C. 1 230,00 zł

D. 1 023,00 zł

EE8 Pytanie 155

Kwalifikacja EE8

Programem niedostosowanym do analizy komponentów komputera jest

A. Everest

B. CPU-Z

C. Cryptic Disk

D. HD Tune

EE8 Pytanie 156

Kwalifikacja EE8

Protokół komunikacyjny w warstwie aplikacji, który standardowo korzysta z portu 443, to

A. SMTP

B. DHCP

C. HTTPS

D. DNS

EE8 Pytanie 157

Kwalifikacja EE8

Jakie medium transmisyjne stosują myszki bluetooth do łączności z komputerem?

A. Promieniowanie podczerwone

B. Promieniowanie ultrafioletowe

C. Fale radiowe w paśmie 800/900 MHz

D. Fale radiowe w paśmie 2,4 GHz

EE8 Pytanie 158

Kwalifikacja EE8

Firma posiada dane ekonomiczne, które są ze sobą powiązane i przechowuje je w wielu tabelach. Najskuteczniejsze przetwarzanie takich danych (np. sortowanie, wyszukiwanie) realizuje się przy pomocy

A. arkusza kalkulacyjnego

B. innego programu informatycznego

C. systemu baz danych

D. edytora tekstowego

EE8 Pytanie 159

Kwalifikacja EE8

Którego programu nie da się wykorzystać, aby przywrócić dane w systemie Windows na podstawie wcześniej zrobionej kopii?

A. Norton Ghost

B. Acronis True Image

C. FileCleaner

D. Clonezzilla

EE8 Pytanie 160

Kwalifikacja EE8

Poniższy algorytm przedstawiony w postaci sekwencji kroków zawiera

1. Rozpocznij algorytm 2. Wprowadź wartość współczynnika a 3. Wprowadź wartość współczynnika b 4. Jeśli a=0, to jeśli b=0, to wyprowadź: "nieskończenie wiele rozwiązań" w przeciwnym razie wyprowadź: "równania sprzeczne" w przeciwnym razie: oblicz: x:=b/a, wyprowadź x 5. Zakończ algortym

1. Rozpocznij algorytm 2. Wprowadź wartość współczynnika a 3. Wprowadź wartość współczynnika b 4. Jeśli a=0, to jeśli b=0, to wyprowadź: "nieskończenie wiele rozwiązań" w przeciwnym razie wyprowadź: "równania sprzeczne" w przeciwnym razie: oblicz: x:=b/a, wyprowadź x 5. Zakończ algortym A. trzy operacje wprowadzenia danych i dwie operacje warunkowe

B. trzy operacje wyprowadzenia wyniku i dwie operacje warunkowe

C. dwie operacje wprowadzenia danych i jedną operację warunkową

D. dwie operacje wyprowadzenia wyniku i jedną operację warunkową