Filtrowanie pytań

INF.02 Pytanie 2 921

Administracja i eksploatacja …

A. systemu operacyjnego zamontowanego na danym komputerze.

B. właściciela lub kupującego komputer.

C. komputera (lub podzespołu), na którym zostało zainstalowane.

D. wszystkich komputerów w danym domu.

INF.02 Pytanie 2 922

Administracja i eksploatacja …

Który z protokołów umożliwia bezpieczne połączenie klienta z zachowaniem anonimowości z witryną internetową banku?

A. HTTPS (Hypertext Transfer Protocol Secure)

B. FTPS (File Transfer Protocol Secure)

C. SFTP (SSH File Transfer Protocol)

D. HTTP (Hypertext Transfer Protocol)

INF.02 Pytanie 2 923

Administracja i eksploatacja …

Przed dokonaniem zakupu komponentu komputera lub urządzenia peryferyjnego na platformach aukcyjnych, warto zweryfikować, czy nabywane urządzenie ma wymagany w Polsce certyfikat

A. EAC

B. CSA

C. CE

D. FSC

INF.02 Pytanie 2 924

Administracja i eksploatacja …

Włączenie systemu Windows w trybie diagnostycznym umożliwia

A. uruchomienie systemu z ostatnią poprawną konfiguracją

B. zapobieganie automatycznemu ponownemu uruchomieniu systemu w razie wystąpienia błędu

C. usuwanie błędów w funkcjonowaniu systemu

D. generowanie pliku dziennika LogWin.txt podczas uruchamiania systemu

INF.02 Pytanie 2 925

Administracja i eksploatacja …

Shareware to typ licencji, który opiera się na

A. bezpłatnym udostępnianiu programu w celu testowania przed dokonaniem zakupu

B. użytkowaniu programu przez ustalony czas, po którym program przestaje funkcjonować

C. bezpłatnym dystrybuowaniu aplikacji bez ujawnienia kodu źródłowego

D. korzystaniu z programu bez opłat i bez jakichkolwiek ograniczeń

INF.02 Pytanie 2 926

Administracja i eksploatacja …

Adres projektowanej sieci należy do klasy C. Sieć została podzielona na 4 podsieci, z 62 urządzeniami w każdej z nich. Która z poniżej wymienionych masek jest adekwatna do tego zadania?

A. 255.255.255.240

B. 255.255.255.224

C. 255.255.255.192

D. 255.255.255.128

INF.02 Pytanie 2 927

Administracja i eksploatacja …

Jakie protokoły są używane w komunikacji między hostem a serwerem WWW po wpisaniu URL w przeglądarkę internetową hosta?

A. HTTP, ICMP, IP

B. HTTP, TCP, IP

C. HTTP, UDP, IP

D. FTP, UDP, IP

INF.02 Pytanie 2 928

Administracja i eksploatacja …

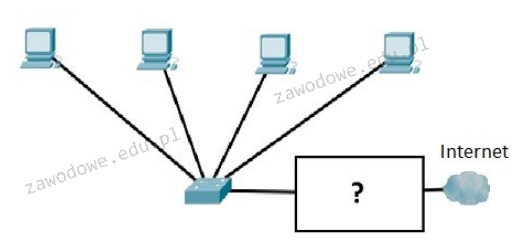

Jakie urządzenie powinno być podłączone do lokalnej sieci w miejscu zaznaczonym na rysunku, aby komputery mogły korzystać z Internetu?

A. Router.

B. Hub.

C. Switch.

D. Bridge.

INF.02 Pytanie 2 929

Administracja i eksploatacja …

Jakie polecenie należy wykorzystać w systemie Linux, aby zlokalizować wszystkie pliki z rozszerzeniem txt, które znajdują się w katalogu /home/user i mają w nazwie ciąg znaków abc?

A. ls /home/user/*abc*.txt

B. ls /home/user/[abc].txt

C. ls /home/user/[a-c].txt

D. ls /home/user/?abc?.txt

INF.02 Pytanie 2 930

Administracja i eksploatacja …

W systemie Linux komenda cd ~ pozwala na

A. przejście do katalogu głównego użytkownika

B. stworzenie folderu /~

C. przejście do katalogu root

D. odnalezienie znaku ~ w zarejestrowanych danych

INF.02 Pytanie 2 931

Administracja i eksploatacja …

Jakim wynikiem jest suma liczb binarnych 1001101 oraz 11001?

A. 1000110

B. 1100111

C. 1100110

D. 1000111

INF.02 Pytanie 2 932

Administracja i eksploatacja …

Który z podanych adresów protokołu IPv4 jest adresem klasy D?

A. 128.1.0.8

B. 239.255.203.1

C. 191.12.0.18

D. 10.0.3.5

INF.02 Pytanie 2 933

Administracja i eksploatacja …

Jakie polecenie w systemie operacyjnym Linux służy do monitorowania komunikacji pakietów TCP/IP lub protokołów wysyłanych lub odbieranych w sieci komputerowej, do której podłączony jest komputer użytkownika?

A. ipconfig

B. ssh

C. tcpdump

D. route

INF.02 Pytanie 2 934

Administracja i eksploatacja …

Adresy IPv6 są reprezentowane jako liczby

A. 128 bitowe, wyrażane w postaci ciągów szesnastkowych

B. 32 bitowe, wyrażane w postaci ciągów binarnych

C. 256 bitowe, wyrażane w postaci ciągów szesnastkowych

D. 64 bitowe, wyrażane w postaci ciągów binarnych

INF.02 Pytanie 2 935

Administracja i eksploatacja …

Która z cyfr w systemie dziesiętnym jest poprawną reprezentacją liczby 10111111 (2)?

A. 381 (10)

B. 193 (10)

C. 382 (10)

D. 191 (10)

INF.02 Pytanie 2 936

Administracja i eksploatacja …

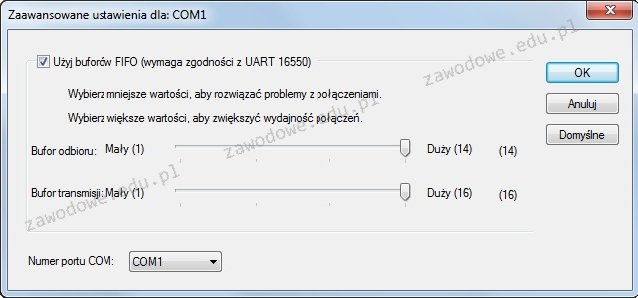

Ustawienia przedstawione na ilustracji odnoszą się do

A. Skanera

B. Modemu

C. Drukarki

D. Karty sieciowej

INF.02 Pytanie 2 937

Administracja i eksploatacja …

Protokół Transport Layer Security (TLS) jest rozwinięciem standardu

A. Security Shell (SSH)

B. Security Socket Layer (SSL)

C. Network Terminal Protocol (telnet)

D. Session Initiation Protocol (SIP)

INF.02 Pytanie 2 938

Administracja i eksploatacja …

W systemie operacyjnym Linux, do konfigurowania sieci VLAN wykorzystuje się polecenie

A. ip neighbour

B. ip route

C. ip link

D. ip address

INF.02 Pytanie 2 939

Administracja i eksploatacja …

Co oznacza oznaczenie kabla skrętkowego S/FTP?

A. Każda para osłonięta folią

B. Skrętka bez ekranu

C. Każda para osłonięta folią i 4 pary razem w ekranie z siatki

D. Ekran wykonany z folii i siatki dla 4 par

INF.02 Pytanie 2 940

Administracja i eksploatacja …

Na ilustracji zaprezentowane jest urządzenie, które to

A. router.

B. koncentrator.

C. wtórnik.

D. bramka VoIP.

INF.02 Pytanie 2 941

Administracja i eksploatacja …

Jaki typ matrycy powinien być zastosowany w monitorze modernizowanego komputera, aby zapewnić wysoką jakość obrazu oraz szerokie kąty widzenia zarówno w poziomie, jak i w pionie?

A. IPS

B. DLP

C. CRT

D. TN

INF.02 Pytanie 2 942

Administracja i eksploatacja …

Symbolika tego procesora wskazuje na

A. jego niewielkich wymiarach obudowy

B. bardzo niskie zużycie energii przez procesor

C. brak blokady mnożnika (unlocked)

D. mobilnej wersji procesora

INF.02 Pytanie 2 943

Administracja i eksploatacja …

Wtyczka zaprezentowana na fotografii stanowi element obwodu elektrycznego zasilającego

A. napędy CD

B. wewnętrzne dyski SATA

C. procesor ATX12V

D. stację dysków

INF.02 Pytanie 2 944

Administracja i eksploatacja …

Jakie zdanie charakteryzuje SSH Secure Shell?

A. Bezpieczny protokół terminalowy oferujący usługi szyfrowania połączenia

B. Sesje SSH nie umożliwiają stwierdzenia, czy punkty końcowe są autentyczne

C. Protokół do pracy zdalnej na odległym komputerze, który nie zapewnia kodowania transmisji

D. Sesje SSH powodują wysłanie zwykłego tekstu, niezaszyfrowanych danych

INF.02 Pytanie 2 945

Administracja i eksploatacja …

Które medium transmisyjne umożliwia izolację galwaniczną pomiędzy systemami przesyłu danych?

A. Skrętka ekranowana

B. Przewód koncentryczny

C. Skrętka nieekranowana

D. Światłowód

INF.02 Pytanie 2 946

Administracja i eksploatacja …

Którego wbudowanego narzędzia w systemie Windows 8 Pro można użyć do szyfrowania danych?

A. WinLocker

B. AppLocker

C. OneLocker

D. BitLocker

INF.02 Pytanie 2 947

Administracja i eksploatacja …

Usterka przedstawiona na ilustracji, widoczna na monitorze komputera, nie może być spowodowana przez

A. przegrzanie karty graficznej

B. uszkodzenie modułów pamięci operacyjnej

C. spalenie rdzenia lub pamięci karty graficznej po overclockingu

D. nieprawidłowe napięcie zasilacza

INF.02 Pytanie 2 948

Administracja i eksploatacja …

Na płycie głównej uszkodzona została zintegrowana karta sieciowa. Komputer nie ma możliwości uruchomienia systemu operacyjnego, ponieważ brakuje dysku twardego oraz napędów optycznych, a system operacyjny uruchamia się z lokalnej sieci. W celu odzyskania utraconej funkcjonalności należy zainstalować w komputerze

A. napęd CD-ROM

B. najprostsza karta sieciowa obsługująca IEEE 802.3

C. dysk twardy

D. kartę sieciową obsługującą funkcję Preboot Execution Environment

INF.02 Pytanie 2 949

Administracja i eksploatacja …

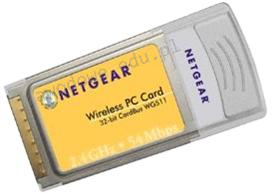

Aby podłączyć kartę sieciową przedstawioną na rysunku do laptopa, urządzenie musi być wyposażone w odpowiednie gniazdo

A. Slot 3

B. BNC

C. Mini DIN

D. PCMCIA

INF.02 Pytanie 2 950

Administracja i eksploatacja …

Który z podanych programów pozwoli na stworzenie technicznego rysunku ilustrującego plan instalacji logicznej sieci lokalnej w budynku?

A. WireShark

B. CommView

C. AutoCad

D. Packet Tracer

INF.02 Pytanie 2 951

Administracja i eksploatacja …

Ile gniazd RJ45 podwójnych powinno być zainstalowanych w pomieszczeniu o wymiarach 8 x 5 m, aby spełniały wymagania normy PN-EN 50173?

A. 4 gniazda

B. 8 gniazd

C. 5 gniazd

D. 10 gniazd

INF.02 Pytanie 2 952

Administracja i eksploatacja …

Podstawowym zadaniem mechanizmu Plug and Play jest

A. automatyczne usuwanie sterowników, które przez dłuższy czas nie były aktywne

B. rozpoznanie nowo podłączonego urządzenia i automatyczne przypisanie mu zasobów

C. automatyczne uruchomienie ostatnio używanej gry

D. automatyczne wykonywanie kopii zapasowych danych na nowym nośniku pamięci

INF.02 Pytanie 2 953

Administracja i eksploatacja …

Jakie polecenie w systemie Windows służy do monitorowania bieżących połączeń sieciowych?

A. netsh

B. netstat

C. telnet

D. net view

INF.02 Pytanie 2 954

Administracja i eksploatacja …

PoE to norma

A. zasilania aktywnych urządzeń przez sieć WLAN

B. zasilania aktywnych urządzeń przez sieć WAN

C. uziemienia urządzeń w sieciach LAN

D. zasilania aktywnych urządzeń przez sieć LAN

INF.02 Pytanie 2 955

Administracja i eksploatacja …

Który z poniższych protokołów jest wykorzystywany do uzyskiwania dynamicznych adresów IP?

A. DHCP

B. FTP

C. HTTP

D. DNS

INF.02 Pytanie 2 956

Administracja i eksploatacja …

Które z poniższych stwierdzeń NIE odnosi się do pamięci cache L1?

A. Czas dostępu jest dłuższy niż w przypadku pamięci RAM

B. Jej wydajność jest równa częstotliwości procesora

C. Znajduje się we wnętrzu układu procesora

D. Zastosowano w niej pamięć typu SRAM

INF.02 Pytanie 2 957

Administracja i eksploatacja …

Jakie polecenie w systemie Linux umożliwia wyświetlenie identyfikatora użytkownika?

A. id

B. whoami

C. users

D. who

INF.02 Pytanie 2 958

Administracja i eksploatacja …

Użytkownik systemu Windows doświadcza komunikatów o niewystarczającej pamięci wirtualnej. Jak można rozwiązać ten problem?

A. powiększenie rozmiaru pliku virtualfile.sys

B. dodanie kolejnego dysku

C. rozbudowa pamięci cache procesora

D. zwiększenie pamięci RAM

INF.02 Pytanie 2 959

Administracja i eksploatacja …

Użytkownik napotyka trudności przy uruchamianiu systemu Windows. W celu rozwiązania tego problemu, skorzystał z narzędzia System Image Recovery, które

A. naprawia pliki rozruchowe, wykorzystując płytę Recovery

B. przywraca system używając punktów przywracania

C. przywraca system na podstawie kopii zapasowej

D. odzyskuje ustawienia systemowe, korzystając z kopii rejestru systemowego backup.reg

INF.02 Pytanie 2 960

Administracja i eksploatacja …

Program, który nie jest przeznaczony do analizy stanu komputera to

A. Everest

B. Cryptic Disk

C. CPU-Z

D. HD Tune