Filtrowanie pytań

INF.02 Pytanie 4 681

Administracja i eksploatacja …

A. 150 Mb/s

B. 108 Mb/s

C. 11 Mb/s

D. 54 Mb/s

INF.02 Pytanie 4 682

Administracja i eksploatacja …

Rejestry procesora są resetowane poprzez

A. ustawienie licznika rozkazów na adres zerowy

B. wyzerowanie bitów rejestru flag

C. użycie sygnału RESET

D. konfigurację parametru w BIOS-ie

EE8 Pytanie 4 683

Kwalifikacja EE8

Jakie jest pierwsze działanie, które należy podjąć, udzielając pomocy osobie, która upadła z drabiny?

A. sprawdzenie, czy oddycha oraz w razie potrzeby udrożnienie dróg oddechowych

B. przeniesienie poszkodowanego w bezpieczne miejsce, niezależnie od jego stanu

C. sprawdzenie, czy ma złamane kończyny

D. umieszczenie poszkodowanego w odpowiedniej pozycji

INF.03 Pytanie 4 684

Tworzenie i administrowanie s…

Jakie polecenie SQL zmieni w tabeli tab wartość w kolumnie kol z Ania na Zosia?

A. UPDATE tab SET kol = 'Zosia' WHERE kol = 'Ania'

B. ALTER TABLE tab CHANGE kol = 'Ania' kol = 'Zosia'

C. UPDATE tab SET kol = 'Ania' WHERE kol = 'Zosia'

D. ALTER TABLE tab CHANGE kol = 'Zosia' kol = 'Ania'

INF.03 Pytanie 4 685

Tworzenie i administrowanie s…

Jakie znaczenie ma przedstawiony fragment kodu w języku C++?

A. Trzy niezwiązane ze sobą zmienne.

B. Typ strukturalny składający się z trzech pól.

C. Interakcja między zmiennymi globalnymi a lokalnymi.

D. Zbiór zmiennych w hierarchii.

INF.03 Pytanie 4 686

Tworzenie i administrowanie s…

DOM oferuje funkcje i atrybuty, które w JavaScript umożliwiają

A. przesyłanie danych formularza bezpośrednio do bazy danych

B. pobieranie i modyfikowanie elementów strony załadowanej w przeglądarce

C. wykonywanie operacji na zmiennych przechowujących wartości liczbowe

D. manipulowanie łańcuchami zadeklarowanymi w kodzie

INF.02 Pytanie 4 687

Administracja i eksploatacja …

Adresy IPv6 są reprezentowane jako liczby

A. 32 bitowe, wyrażane w postaci ciągów binarnych

B. 256 bitowe, wyrażane w postaci ciągów szesnastkowych

C. 64 bitowe, wyrażane w postaci ciągów binarnych

D. 128 bitowe, wyrażane w postaci ciągów szesnastkowych

INF.03 Pytanie 4 688

Tworzenie i administrowanie s…

Zgodnie z aktualnie obowiązującym w Polsce prawem, osoby z wykształceniem inżynieryjno-technicznym są zobowiązane do odbywania szkoleń BHP w regularnych odstępach czasu, które nie powinny być dłuższe niż co

A. 8 lat

B. 5 lat

C. 6 lat

D. 1 rok

INF.02 Pytanie 4 689

Administracja i eksploatacja …

W komputerach obsługujących wysokowydajne zadania serwerowe, konieczne jest użycie dysku z interfejsem

A. ATA

B. SAS

C. USB

D. SATA

INF.02 Pytanie 4 690

Administracja i eksploatacja …

Podstawowym zadaniem mechanizmu Plug and Play jest

A. automatyczne uruchamianie ostatnio używanej gry

B. rozpoznawanie nowo podłączonego urządzenia i automatyczne przydzielanie mu zasobów

C. automatyczne usuwanie sterowników, które nie były używane przez dłuższy czas

D. automatyczne tworzenie kopii zapasowych danych na nowo podłączonym nośniku pamięci

INF.02 Pytanie 4 691

Administracja i eksploatacja …

Oblicz całkowity koszt kabla UTP Cat 6, który służy do połączenia 5 punktów abonenckich z punktem dystrybucyjnym, wiedząc, że średnia długość między punktem abonenckim a punktem dystrybucyjnym wynosi 8m oraz że cena brutto za 1m kabla to 1zł. W obliczeniach uwzględnij dodatkowy zapas 2m kabla dla każdego punktu abonenckiego.

A. 32 zł

B. 40 zł

C. 45 zł

D. 50 zł

INF.03 Pytanie 4 692

Tworzenie i administrowanie s…

Do jakiego celu służy certyfikat SSL?

A. deszyfracji danych przesyłanych w sieci

B. zapisywania informacji o sesjach generowanych w witrynie

C. blokowania złośliwego oprogramowania na stronie

D. zidentyfikowania posiadacza witryny

INF.02 Pytanie 4 693

Administracja i eksploatacja …

Jakiego działania nie wykonują serwery plików?

A. Odczytu oraz zapisu informacji na dyskach twardych

B. Udostępniania plików w Internecie

C. Wymiany informacji pomiędzy użytkownikami sieci

D. Zarządzania bazami danych

INF.03 Pytanie 4 694

Tworzenie i administrowanie s…

Ogólne tablice służące do przechowywania informacji o ciasteczkach oraz sesjach: $_COOKIE oraz $_SESSION są elementem języka

A. JavaScript

B. Perl

C. C#

D. PHP

INF.02 Pytanie 4 695

Administracja i eksploatacja …

Jak najlepiej chronić zgromadzone dane przed ich odczytem w przypadku kradzieży komputera?

A. ustawić atrybut ukryty dla wszystkich ważnych plików

B. wdrożyć szyfrowanie partycji

C. chronić konta silnym hasłem

D. przygotować punkt przywracania systemu

INF.03 Pytanie 4 696

Tworzenie i administrowanie s…

W tabeli artykuły wykonano następujące instrukcje dotyczące uprawnień użytkownika jan:GRANT ALL PRIVILEGES ON artykuly TO jan

REVOKE SELECT, UPDATE ON artykuly FROM jan

Po zrealizowaniu tych instrukcji pracownik jan będzie uprawniony do

GRANT ALL PRIVILEGES ON artykuly TO janREVOKE SELECT, UPDATE ON artykuly FROM janA. tworzenia tabeli oraz edytowania danych w niej

B. wyświetlania zawartości tabeli

C. tworzenia tabeli i wypełniania jej danymi

D. edycji danych oraz przeglądania tabeli

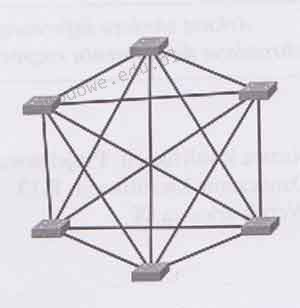

INF.02 Pytanie 4 697

Administracja i eksploatacja …

Jakiego rodzaju fizycznej topologii sieci komputerowej dotyczy przedstawiony obrazek?

A. Pełnej siatki

B. Połączenia punkt-punkt

C. Wzór gwiazdy

D. Częściowej siatki

INF.02 Pytanie 4 698

Administracja i eksploatacja …

Aby sprawdzić dysk twardy w systemie Linux na obecność uszkodzonych sektorów, użytkownik może zastosować program

A. fsck

B. scandisk

C. chkdisk

D. defrag

INF.02 Pytanie 4 699

Administracja i eksploatacja …

Program o nazwie dd, którego przykład zastosowania przedstawiono w systemie Linux, umożliwia

A. utworzenie symbolicznego dowiązania do pliku Linux.iso

B. zmianę systemu plików z ext3 na ext4

C. stworzenie obrazu nośnika danych

D. ustawianie interfejsu karty sieciowej

INF.03 Pytanie 4 700

Tworzenie i administrowanie s…

Jakie wartości zostaną wyświetlone kolejno w wyniku wykonania podanego skryptu?

| <script language = "JavaScript"> var x = 1; var y; ++y; document.write(++x); document.write(" "); document.write(x--); document.write(" "); document.write(x); </script> |

A. 1 2 1

B. 1 2 2

C. 2 2 1

D. 2 1 1

INF.02 Pytanie 4 701

Administracja i eksploatacja …

Jakie urządzenie powinno być użyte do połączenia komputerów w układzie gwiazdowym?

A. Repeater

B. Switch

C. Bridge

D. Transceiver

INF.02 Pytanie 4 702

Administracja i eksploatacja …

Która z licencji na oprogramowanie łączy je na stałe z nabytym komputerem i nie umożliwia transferu praw do korzystania z programu na inny komputer?

A. SINGLE

B. ADWARE

C. OEM

D. BOX

INF.02 Pytanie 4 703

Administracja i eksploatacja …

Aby umożliwić transfer danych między dwiema odmiennymi sieciami, należy zastosować

A. hub

B. bridge

C. switch

D. router

INF.02 Pytanie 4 704

Administracja i eksploatacja …

Wskaż komponent, który nie jest zgodny z płytą główną o parametrach przedstawionych w tabeli

| Podzespół | Parametry |

|---|---|

| Płyta główna GIGABYTE | 4x DDR4, 4x PCI-E 16x, RAID, HDMI, D-Port, D-SUB, 2x USB 3.1, 8 x USB 2.0, S-AM3+ |

A. Procesor: INTEL CORE i3-4350, 3.60 GHz, x2/4, 4 MB, 54W, HD 4600, BOX, s-1150

B. Karta graficzna: Gigabyte GeForce GTX 1050 OC, 2GB, GDDR5, 128 bit, PCI-Express 3.0 x16

C. Pamięć RAM: Corsair Vengeance LPX, DDR4, 2x16GB, 3000MHz, CL15 Black

D. Monitor: Dell, 34", 1x DisplayPort, 1x miniDP, 2x USB 3.0 Upstream, 4x USB 3.0 Downstream

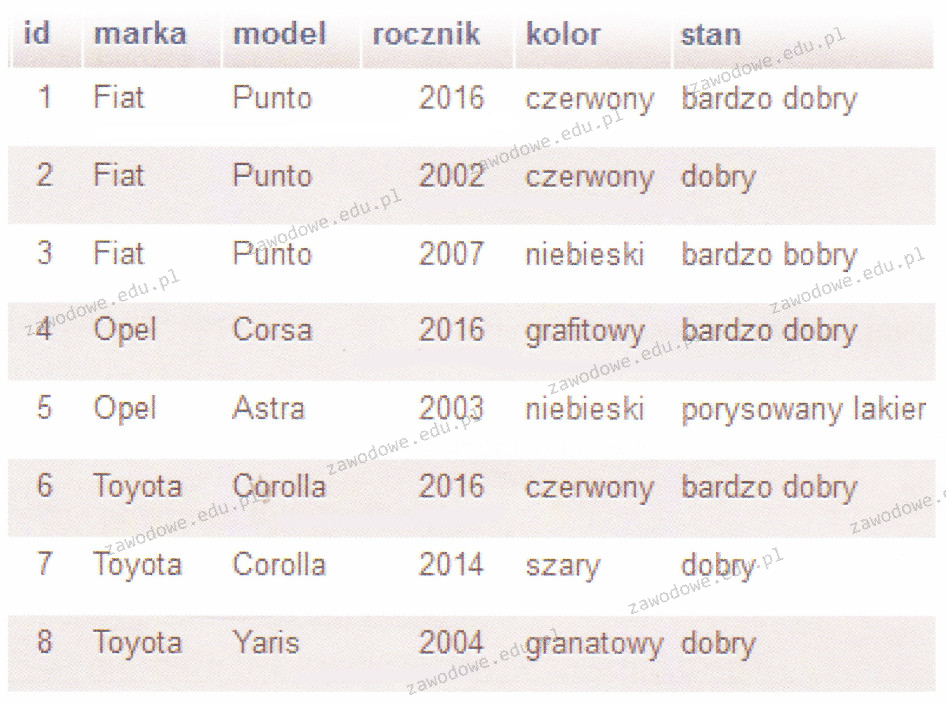

INF.03 Pytanie 4 705

Tworzenie i administrowanie s…

Na zaprezentowanej tabeli dotyczącej samochodów wykonano zapytanie SQL SELECTSELECT model FROM samochody WHERE rocznik=2016;

Jakie wartości zostaną zwrócone w wyniku tego zapytania?

SELECT model FROM samochody WHERE rocznik=2016;

A. Punto, Corsa, Astra, Corolla, Yaris

B. Czerwony, grafitowy

C. Fiat, Opel, Toyota

D. Punto, Corsa, Corolla

INF.03 Pytanie 4 706

Tworzenie i administrowanie s…

Z którego z pól klasyDane

można będzie uzyskać dostęp z zewnątrz, korzystając z obiektu stworzonego jako instancja tej klasy?class Dane {

public $a;

private $b;

protected $c;

}

Daneclass Dane {

public $a;

private $b;

protected $c;

}A. Do wszystkich pól.

B. Do pola $a.

C. Do pola $b.

D. Do pola $c.

INF.02 Pytanie 4 707

Administracja i eksploatacja …

Matryce monitorów typu charakteryzują się najmniejszymi kątami widzenia

A. TN

B. IPS/S-IPS

C. PVA

D. MVA

EE8 Pytanie 4 708

Kwalifikacja EE8

Kluczowym składnikiem bazy danych, który zawiera pełny opis jednego obiektu, jest

A. rekord

B. plik

C. pole

D. tabela

EE8 Pytanie 4 709

Kwalifikacja EE8

Dla określonego użytkownika w systemie Linux komendausermod -s

umożliwia

usermod -sA. przypisanie go do innej grupy

B. zablokowanie jego konta

C. zmianę jego katalogu domowego

D. zmianę jego powłoki systemowej

INF.02 Pytanie 4 710

Administracja i eksploatacja …

W systemie oktalnym liczba heksadecymalna 1E2F16 ma zapis w postaci

A. 7277

B. 74274

C. 7727

D. 17057

INF.03 Pytanie 4 711

Tworzenie i administrowanie s…

Która metoda obiektu location w języku JavaScript pozwala na zamianę aktualnego dokumentu na dokument z adresu podanego w parametrze metody?

A. open();

B. replace();

C. reaload();

D. close();

INF.02 Pytanie 4 712

Administracja i eksploatacja …

W tabeli zaprezentowano specyfikacje czterech twardych dysków. Dysk, który oferuje najwyższą średnią prędkość odczytu danych, to

| Pojemność | 320 GB | 320 GB | 320 GB | 320 GB |

| Liczba talerzy | 2 | 3 | 2 | 2 |

| Liczba głowic | 4 | 6 | 4 | 4 |

| Prędkość obrotowa | 7200 obr./min | 7200 obr./min | 7200 obr./min | 7200 obr./min |

| Pamięć podręczna | 16 MB | 16 MB | 16 MB | 16 MB |

| Czas dostępu | 8.3 ms | 8.9 ms | 8.5 ms | 8.6 ms |

| Interfejs | SATA II | SATA II | SATA II | SATA II |

| Obsługa NCQ | TAK | NIE | TAK | TAK |

| Dysk | A. | B. | C. | D. |

A. B

B. A

C. D

D. C

INF.03 Pytanie 4 713

Tworzenie i administrowanie s…

Jaka funkcja w PHP pozwala na wyświetlenie ciągu n znaków @?

function znaki($znak,$i++){Afunction znaki($i){Bfunction znaki($znak,$i++){Cfunction znaki($znak,$n){D |

A. D

B. B

C. A

D. C

INF.02 Pytanie 4 714

Administracja i eksploatacja …

Która z grup w systemie Windows Serwer dysponuje najmniejszymi uprawnieniami?

A. Operatorzy kont

B. Administratorzy

C. Użytkownicy

D. Wszyscy

INF.02 Pytanie 4 715

Administracja i eksploatacja …

Aby aktywować tryb awaryjny w systemach z rodziny Windows, w trakcie uruchamiania komputera trzeba nacisnąć klawisz

A. F8

B. F7

C. F10

D. F1

INF.02 Pytanie 4 716

Administracja i eksploatacja …

W sieci z maską 255.255.255.128 można przypisać adresy dla

A. 128 urządzeń

B. 254 urządzenia

C. 127 urządzeń

D. 126 urządzeń

INF.03 Pytanie 4 717

Tworzenie i administrowanie s…

W pliku CSS znajdują się poniższe style. Kiedy klikniemy na hiperłącze i wrócimy na stronę, jego kolor zmieni się na

| a { color: Brown; } a:link { color: Green; } a:visited { color: Red; } a:hover { color: Yellow; } |

A. zielony

B. żółty

C. brązowy

D. czerwony

INF.03 Pytanie 4 718

Tworzenie i administrowanie s…

Dla jakich imion warunek LIKE jest spełniony?

A. Oksana, Ola, Olga

B. Oda, Oksana, Oktawia

C. Oksana, Oktawia, Olga

D. Oktawia, Oktawian, Olga

INF.02 Pytanie 4 719

Administracja i eksploatacja …

W jakiej warstwie modelu ISO/OSI wykorzystywane są adresy logiczne?

A. Warstwie łącza danych

B. Warstwie sieciowej

C. Warstwie fizycznej

D. Warstwie transportowej

INF.03 Pytanie 4 720

Tworzenie i administrowanie s…

Systemem zarządzania wersjami w projekcie oprogramowania, który jest rozproszony, jest

A. TotalCommander

B. FileZilla

C. GIT

D. Eclipse