Filtrowanie pytań

INF.03 Pytanie 5 281

Tworzenie i administrowanie s…

A. Użytkownik nie będzie miał możliwości kontrolowania odtwarzania wideo.

B. Kod może nie działać w przeglądarkach, które nie obsługują HTML5.

C. Plik animacja.mp4 powinien mieć rozdzielczość 640x480 pikseli, aby był odtwarzany.

D. Lokalizacja pliku jest nieprawidłowa, brak w niej ścieżki bezwzględnej.

INF.02 Pytanie 5 282

Administracja i eksploatacja …

W nowoczesnych ekranach dotykowych działanie ekranu jest zapewniane przez mechanizm, który wykrywa zmianę

A. oporu między przezroczystymi diodami wbudowanymi w ekran

B. pola elektromagnetycznego

C. pola elektrostatycznego

D. położenia dłoni dotykającej ekranu z wykorzystaniem kamery

INF.03 Pytanie 5 283

Tworzenie i administrowanie s…

Które z poniższych twierdzeń na temat języków programowania jest FAŁSZYWE?

A. PHP jest językiem do tworzenia stron w czasie rzeczywistym

B. C++ jest językiem obiektowym

C. SQL jest językiem programowania strukturalnego

D. JavaScript jest językiem skryptowym

INF.02 Pytanie 5 284

Administracja i eksploatacja …

Jakie protokoły przesyłają regularne kopie tablic routingu do sąsiednich ruterów, nie zawierając pełnych informacji o odległych urządzeniach routujących?

A. EGP, BGP

B. OSPF, RIP

C. RIP, IGRP

D. EIGRP, OSPF

INF.02 Pytanie 5 285

Administracja i eksploatacja …

Na ilustracji widoczny jest

A. terminator BNC

B. zaślepka gniazda RJ-45

C. zaślepka kabla światłowodowego

D. zastępczy wtyk RJ-45

INF.03 Pytanie 5 286

Tworzenie i administrowanie s…

Etap, w którym identyfikuje się oraz eliminuje błędy w kodzie źródłowym programów, to

A. debugowanie

B. standaryzacja

C. normalizacja

D. kompilowanie

INF.02 Pytanie 5 287

Administracja i eksploatacja …

Jakiego materiału używa się w drukarkach tekstylnych?

A. atrament sublimacyjny

B. taśma woskowa

C. fuser

D. filament

INF.02 Pytanie 5 288

Administracja i eksploatacja …

W systemie Windows 7 program Cipher.exe w trybie poleceń jest używany do

A. sterowania rozruchem systemu

B. wyświetlania plików tekstowych

C. szyfrowania i odszyfrowywania plików oraz katalogów

D. przełączania monitora w tryb uśpienia

INF.02 Pytanie 5 289

Administracja i eksploatacja …

Zadana jest sieć z adresem 172.16.0.0/16. Które z adresów w sieci 172.16.0.0/16 są poprawne, jeżeli zostaną utworzone cztery podsieci z maską 18 bitów?

A. 172.16.64.0, 172.16.64.64, 172.16.64.128, 172.16.64.192

B. 172.16.64.0, 172.16.0.128, 172.16.192.0, 172.16.0.255

C. 172.16.0.0, 172.16.0.64, 172.16.0.128, 172.16.0.192

D. 172.16.0.0, 172.16.64.0, 172.16.128.0, 172.16.192.0

EE8 Pytanie 5 290

Kwalifikacja EE8

W dokumentacji programu C++ Builder wspomniana jest biblioteka VCL. Co oznacza ten skrót?

A. Visual Component Library

B. Wizualna Etykieta Komendy

C. Wirtualna Etykieta Komendy

D. Wirtualna Biblioteka Komponentów

INF.02 Pytanie 5 291

Administracja i eksploatacja …

Jakie są przyczyny wyświetlenia na ekranie komputera komunikatu o wykryciu konfliktu adresów IP?

A. Usługa DHCP w sieci lokalnej jest nieaktywna

B. Inne urządzenie w sieci posiada ten sam adres IP co komputer

C. Adres IP komputera znajduje się poza zakresem adresów w sieci lokalnej

D. W konfiguracji protokołu TCP/IP ustawiony jest nieprawidłowy adres bramy domyślnej

INF.02 Pytanie 5 292

Administracja i eksploatacja …

Uruchomienie systemu Windows jest niemożliwe z powodu awarii oprogramowania. W celu przeprowadzenia jak najmniej inwazyjnej diagnostyki i usunięcia tej usterki, zaleca się

A. przeprowadzenie diagnostyki komponentów

B. uruchomienie komputera w trybie awaryjnym

C. wykonanie reinstalacji systemu Windows

D. przeprowadzenie wymiany komponentów

INF.02 Pytanie 5 293

Administracja i eksploatacja …

Zgodnie z normą PN-EN 50174, poziome okablowanie w systemie strukturalnym to segment okablowania pomiędzy

A. punktami rozdzielczymi w głównych pionach budynku.

B. punktem rozdziału a gniazdem użytkownika.

C. serwerem a infrastrukturą sieci.

D. gniazdkiem użytkownika a urządzeniem końcowym.

INF.02 Pytanie 5 294

Administracja i eksploatacja …

Aby umożliwić jedynie wybranym urządzeniom dostęp do sieci WiFi, konieczne jest w punkcie dostępowym

A. zmienić hasło

B. skonfigurować filtrowanie adresów MAC

C. zmienić rodzaj szyfrowania z WEP na WPA

D. zmienić kanał radiowy

INF.03 Pytanie 5 295

Tworzenie i administrowanie s…

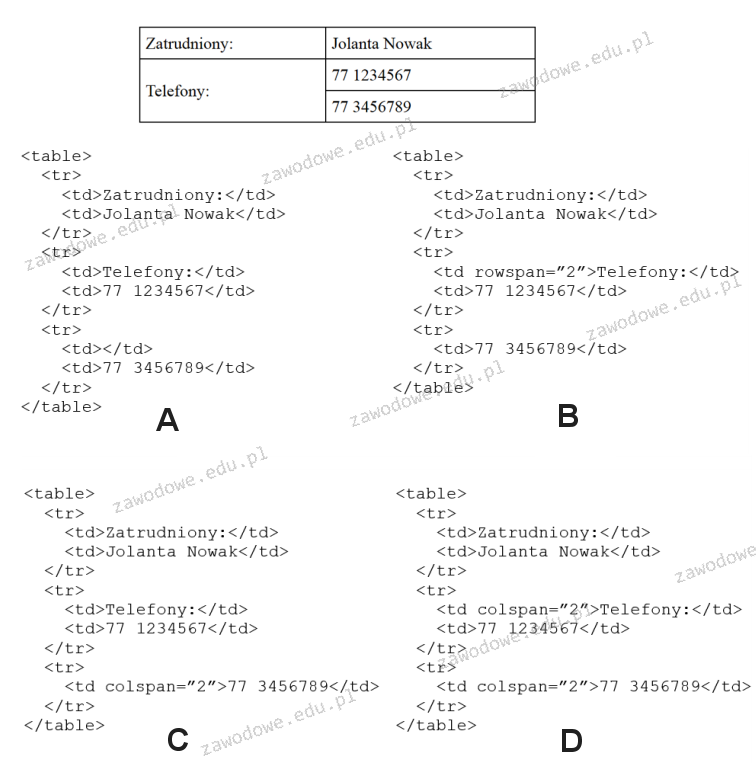

Który z poniższych kodów HTML odpowiada opisanej tabeli? (W celu uproszczenia zrezygnowano z zapisu stylu obramowania tabeli oraz komórek)

A. Odpowiedź D

B. Odpowiedź C

C. Odpowiedź A

D. Odpowiedź B

INF.03 Pytanie 5 296

Tworzenie i administrowanie s…

W CSS wartości takie jak: underline, overline, line-through oraz blink odnoszą się do właściwości

A. text-decoration

B. text-align

C. font-decoration

D. font-style

INF.02 Pytanie 5 297

Administracja i eksploatacja …

Jakim protokołem komunikacyjnym w warstwie transportowej, który zapewnia niezawodność przesyłania pakietów, jest protokół

A. IP (Internet Protocol)

B. TCP (Transmission Control Protocol)

C. UDP (User Datagram Protocol)

D. ARP (Address Resolution Protocol)

INF.03 Pytanie 5 298

Tworzenie i administrowanie s…

W języku JavaScript trzeba zapisać warunek, który będzie prawdziwy, gdy zmienna a będzie jakąkolwiek liczbą naturalną dodatnią (bez 0) lub zmienna b przyjmie wartość z zamkniętego przedziału od 10 do 100. Wyrażenie logiczne w tym warunku ma formę

A. (a>0) && ((b>=10) || (b<=100))

B. (a>0) && ((b>=10) && (b<=100))

C. (a>0) || ((b>=10) || (b<=100))

D. (a>0) || ((b>=10) && (b<=100))

INF.03 Pytanie 5 299

Tworzenie i administrowanie s…

Które z wymienionych rozszerzeń NIE JEST związane z plikiem wideo?

A. GIF

B. MOV

C. AVI

D. MP4

EE8 Pytanie 5 300

Kwalifikacja EE8

Jeśli komputer jest podłączony do sieci Internet i nie posiada zainstalowanego oprogramowania antywirusowego, jak można sprawdzić, czy jest on zainfekowany wirusem, nie ingerując w ustawienia systemowe?

A. aktywacja zapory sieciowej

B. instalacja skanera pamięci

C. użycie skanera on-line

D. wykonanie programu chkdsk

EE8 Pytanie 5 301

Kwalifikacja EE8

W trakcie testów nowego oprogramowania ujawniło się, że nie funkcjonuje ono poprawnie. Jakie narzędzie powinno się zastosować do identyfikacji błędów wykonania?

A. Kompilatora

B. Debuggera

C. Konwertera

D. Linkera

INF.03 Pytanie 5 302

Tworzenie i administrowanie s…

W języku PHP nie można wykonać

A. Tworzenia dynamicznej treści strony

B. Dynamicznej zmiany treści strony HTML w przeglądarce

C. Obsługiwania danych z formularzy

D. Operacji na danych zgromadzonych w bazie danych

INF.02 Pytanie 5 303

Administracja i eksploatacja …

Atak typu hijacking na serwer internetowy charakteryzuje się

A. przeciążeniem aplikacji, która udostępnia konkretne dane

B. przejęciem kontroli nad połączeniem pomiędzy komputerami, które się komunikują

C. zbieraniem danych na temat atakowanej sieci oraz poszukiwaniem jej słabości

D. łamaniem zabezpieczeń, które chronią przed nieautoryzowanym dostępem do programów

INF.02 Pytanie 5 304

Administracja i eksploatacja …

Jaką kwotę będzie trzeba zapłacić za wymianę karty graficznej w komputerze, jeżeli jej koszt wynosi 250zł, czas wymiany to 80 minut, a każda rozpoczęta roboczogodzina to 50zł?

A. 250zł

B. 400zł

C. 350zł

D. 300zł

INF.02 Pytanie 5 305

Administracja i eksploatacja …

Wirus komputerowy to aplikacja, która

A. wymaga programu nosiciela

B. uruchamia się, gdy użytkownik zainfekowanego systemu otworzy jakiś program

C. posiada zdolność do samodzielnego replikowania się

D. aktywizuje się, gdy nadejdzie odpowiedni moment

INF.03 Pytanie 5 306

Tworzenie i administrowanie s…

Która z funkcji SQL nie przyjmuje żadnych argumentów?

A. len

B. upper

C. now

D. year

INF.02 Pytanie 5 307

Administracja i eksploatacja …

Numer przerwania przypisany do karty sieciowej został zapisany w systemie binarnym jako 10101. Ile to wynosi w systemie dziesiętnym?

A. 21

B. 41

C. 20

D. 15

INF.02 Pytanie 5 308

Administracja i eksploatacja …

Protokołem umożliwiającym dostęp do sieci pakietowej o prędkości nieprzekraczającej 2 Mbit/s jest protokół

A. ATM

B. VDSL

C. X.25

D. Frame Relay

INF.02 Pytanie 5 309

Administracja i eksploatacja …

W jakiej fizycznej topologii sieci komputerowej każdy węzeł ma łączność fizyczną z każdym innym węzłem w sieci?

A. Częściowej siatki

B. Podwójnego pierścienia

C. Rozszerzonej gwiazdy

D. Pełnej siatki

INF.02 Pytanie 5 310

Administracja i eksploatacja …

Które z urządzeń nie powinno być serwisowane podczas korzystania z urządzeń antystatycznych?

A. Modem.

B. Zasilacz.

C. Dysk twardy.

D. Pamięć.

INF.03 Pytanie 5 311

Tworzenie i administrowanie s…

W HTML-u, aby uzyskać efekt przedstawiony w przykładzie, należy użyć konstrukcji<p><big>Duży tekst</big>zwykły tekst</p>

<p><big>Duży tekst</big>zwykły tekst</p>A. ```<p><strike>Duży tekst zwykły tekst</p>```

B. ```<p><big>Duży tekst</big>zwykły tekst</p>```

C. ```<p><big>Duży tekst</big>zwykły tekst</p>```

D. ```<p><strike>Duży tekst</strike>zwykły tekst</p>```

INF.03 Pytanie 5 312

Tworzenie i administrowanie s…

Kod PHP z fragmentemif(empty($_POST["name"])){ $nameErr = "Name is required"; }

służy do obsługi

if(empty($_POST["name"])){ $nameErr = "Name is required"; }A. sesji

B. ciasteczek

C. bazy danych

D. formularza

EE8 Pytanie 5 313

Kwalifikacja EE8

W dokumentacji jednego z podzespołów komputera znajduje się informacja, że urządzenie obsługuje OpenGL. Do jakiego elementu odnosi się ta dokumentacja?

A. karty sieciowej

B. karty graficznej

C. mikroprocesora

D. dysku twardego

INF.03 Pytanie 5 314

Tworzenie i administrowanie s…

Jak nazywa się metoda dodawania arkusza stylów do dokumentu HTML zastosowana w poniższym kodzie?

| <p style="color: red;">tekst paragrafu</p> |

A. Styl wewnętrzny

B. Styl zewnętrzny

C. Styl wpisany, lokalny

D. Styl alternatywny, zewnętrzny

INF.02 Pytanie 5 315

Administracja i eksploatacja …

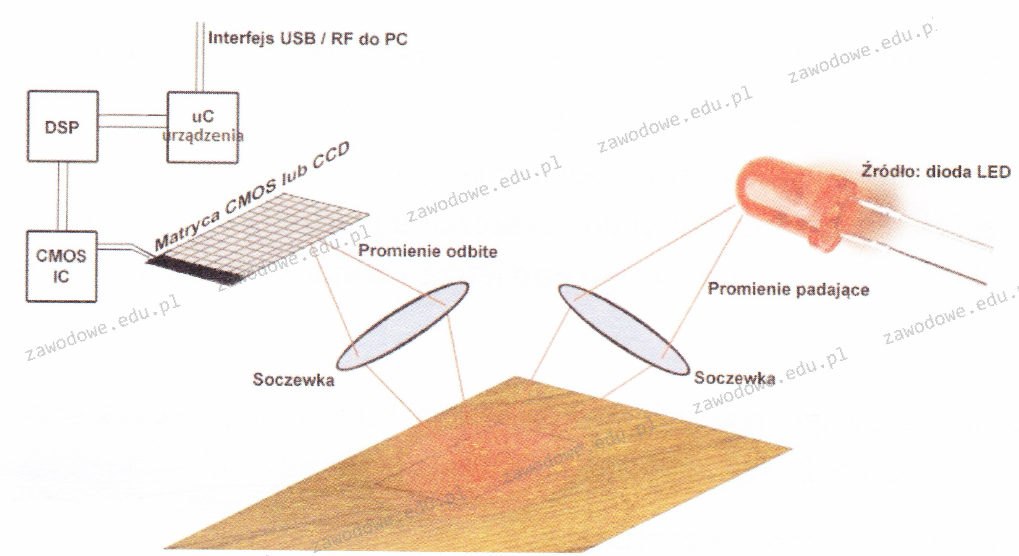

Zilustrowany schemat przedstawia zasadę funkcjonowania

A. drukarki termosublimacyjnej

B. skanera płaskiego

C. myszy optycznej

D. cyfrowego aparatu fotograficznego

INF.03 Pytanie 5 316

Tworzenie i administrowanie s…

Aby zobaczyć rezultaty działania skryptu napisanego w PHP, który jest częścią strony internetowej, musi on być

A. zinterpretowany po stronie serwera

B. interpretowany po stronie użytkownika

C. skomputeryzowany po stronie użytkownika

D. skomputeryzowany po stronie serwera

INF.02 Pytanie 5 317

Administracja i eksploatacja …

Jakie urządzenie można kontrolować pod kątem parametrów za pomocą S.M.A.R.T.?

A. Chipsetu

B. Procesora

C. Dysku twardego

D. Płyty głównej

INF.02 Pytanie 5 318

Administracja i eksploatacja …

Jaki zakres grupy jest automatycznie przypisywany dla nowo stworzonej grupy w kontrolerze domeny systemu Windows Serwer?

A. Uniwersalny

B. Lokalny w domenie

C. Globalny

D. Dystrybucyjny

INF.03 Pytanie 5 319

Tworzenie i administrowanie s…

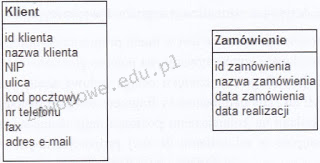

Jaką relację w projekcie bazy danych należy zdefiniować pomiędzy tabelami przedstawionymi na rysunku, zakładając, że każdy klient sklepu internetowego składa przynajmniej dwa zamówienia?

A. 1:n, gdzie 1 jest po stronie Zamówienia, a wiele po stronie Klienta

B. style="margin-bottom: 0cm;"> 1:n, gdzie 1 jest po stronie Klienta, a wiele po stronie Zamówienia

C. 1:1

D. n:n

INF.02 Pytanie 5 320

Administracja i eksploatacja …

Jaki standard Ethernet należy wybrać przy bezpośrednim połączeniu urządzeń sieciowych, które dzieli odległość 1 km?

A. 1000Base-SX

B. 10GBase-T

C. 10GBase-SR

D. 1000Base-LX